網絡邊界防護,路由器也擔重任

伴隨著網絡技術的飛速發展以及網絡應用的日益復雜,網絡邊界存在的安全風險正逐步增多,針對網絡邊界的安全防護已成為現在網絡安全建設中不可回避的問題。作為網絡邊界的重要關卡之一,邊界路由器自身的安全狀態,直接影響著網絡邊界的安全防護效果。為了改善網絡邊界安全防護效果,可以加強對邊界路由器的設置,不讓其成為惡意用戶的眾矢之的。

嚴格管理登錄密碼

當邊界路由器使用默認密碼或簡單字符串作為登錄密碼時,會被人輕易破解。為避免邊界路由器輕易遭受攻擊,必須嚴格管理好其登錄密碼。首先要定期修改邊界路由器登錄密碼,比較理想的密碼內容組合是密碼無規律可循,被成功破解的機率相當低。

其次盡量使用復雜的加密算法。例如,對于思科邊界路由器來說,可以使用“enable secret”命令來設置后臺系統登錄密碼,而不要使用“enable password”命令進行設置,因為后面一種命令使用的是較弱的加密算法,它設置的密碼內容是以明文形式存在,所以“enable secret”命令設置的密碼要優先于“enable password”命令設置的密碼。當然,無論使用何種命令,其內容都是存儲在邊界路由器配置文件中的,為保護配置文件的安全,建議同時啟用“service passwordencryption”功能,對邊界路由器配置文件中的內容執行加密操作。

第三加密保護Consol連接端口。通過直連的Consol端口可以輕易控制整個邊界路由器后臺系統,哪怕惡意用戶沒有足夠的操作權限,但只要有訪問控制端口和重啟后臺系統功能時,就有可能通過Consol連接端口操控邊界路由器。為了避免這種現象,要為邊界路由器的Consol連接端口設置復雜的訪問密碼。例如,要為思科邊界路由器的Consol端口 設 置“&5uy$32><”這 樣的密碼時,可以先在后臺系統的全局配置模式狀態下,執 行“line consol 0”命令,切換到對應連接端口視圖模式,再輸入“password&5uy$32><”命令即可。

無論哪種類型的密碼,都應定期修改。通過強制定期修改密碼的方法能控制登錄密碼的有效時間。

合理進行訪問控制

邊界路由器作為單位局域網與Internet網絡相互連接的一個重要設備,它是單位局域網接受數據的第一道“關卡”,在這種情況下,需要合理配置訪問控制列表來保護網絡邊界的安全,網管員可根據實際情況按需定義基本的標準訪問列表或定義高級的擴展訪問列表。例如,在思科邊界路由器后臺系統配置模式狀態下,依次執行如下配置命令,能對網絡邊界安全起到一定作用。

其中第一行命令是用來過濾環回地址的,第二至第四行命令是過濾RFC1918私有地址的,第五行命令是過濾不用的組播地址的,第六行命令是過濾DHCP自定義地址的,第七行命令是過濾全網絡地址的。

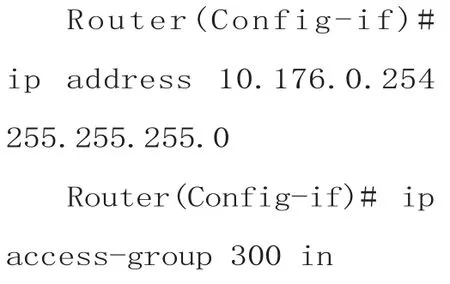

此外,還可以配置訪問控制列表,嚴格限定流出單位局域網的數據包地址。例如,單位內網使用的IP地址為10.176.0.0,那么可以進行如下配置操作,來控制邊界路由器的數據流出:

停用無關管理服務

邊界路由器往往會集成并開啟很多管理服務,但對特定類型用戶,大多管理服務幾乎用不到,相反還會威脅邊界路由器的運行安全。

首先盡量關閉SNMP服務。SNMP服務是一個十分實用的服務,但它也有致命安全缺陷,因為其常常采用UDP方式傳輸,便于惡意用戶進行IP源地址假冒,而且它在處理請求消息以及在解析和處理TRAP消息時,可能會引起緩沖區溢出、堆棧耗盡和內存耗盡等不正常現象。因此,在網絡邊界環境下建議關閉路由器自帶的SNMP服務。例如在關閉思科邊界路由器的SNMP服務時,只要在全局配置模式狀態下輸入“No Snmp-Server”命令即可。當然,如果實在要使用SNMP服務時,可以開啟使用邊界路由器的SNMP代理功能,通過訪問控制方式,將來自未經授權主機的SNMP請求信息攔截,只是該方法對UDP的源IP地址欺騙不能奏效,且會影響網絡傳輸性能。

其次停用HTTP管理服務。思科路由器集成了基于圖形界面的HTTP管理服務,該服務一旦啟動后,路由器后臺系統需要打開80端口,而該端口常常會成為外網黑客的攻擊目標。所以,當路由器用于網絡邊界環境時,建議停用后臺系統自帶的HTTP管理服務。在關閉思科邊界路由器的HTTP管理服務時,只要在全局配置模式狀態下,輸入“No ip http server”命令即可。

第三,警惕Telent服務威脅。為提高網絡管理效率,很多網管員常常使用Telnet服務對路由器進行遠程管理維護,不過該服務在傳輸數據時會將登錄賬號之類的重要信息以明文方式傳輸,黑客通過專業嗅探工具能輕松截取Telent服務發送的數據包,這顯然不安全。其實,思科路由器默認未啟用Telent服務,如果需要遠程管理維護路由器時,不妨通過SSH服務來進行。該服務會對傳輸數據進行加密,所以相對來說,這種服務遠程管理路由器時會安全許多。如果網絡邊界使用的是其他品牌路由器,可以先查看對應設備的Telnet服務是否已被開啟,如果已經開啟,建議盡量要停用該服務,以確保邊界路由器的工作安全。倘若一定要使用Telnet服務時,不妨通過設置復雜的登錄密碼來保護遠程管理操作安全。

第四關閉IP Directed Broadcast服務。當邊界路由器開啟了IP Directed Broadcast服務后,黑客通過假冒的源地址向單位內網廣播地址發送一個廣播幀時,邊界路由器會自動識別出地址的主機部分是發往所有主機的廣播地址,然后它將數據包擴展成MAC層的廣播幀,特定網段上的所有主機都能收到此廣播幀,那么所有主機就會進行回應,這種現象將會嚴重降低單位內網網絡性能。所以在沒有特殊要求的情況下,建議使用“No ip source-route”命令,關閉邊界路由器的IP Directed Broadcast服務。

拒絕外部Ping測試

黑客在向單位內網發動攻擊之前,經常會使用Ping命令對內網中的特定主機進行測試。為了增大黑客的攻擊難度,可以在邊界路由器上進行合理配置,拒絕對外部Ping命令測試操作進行回應。

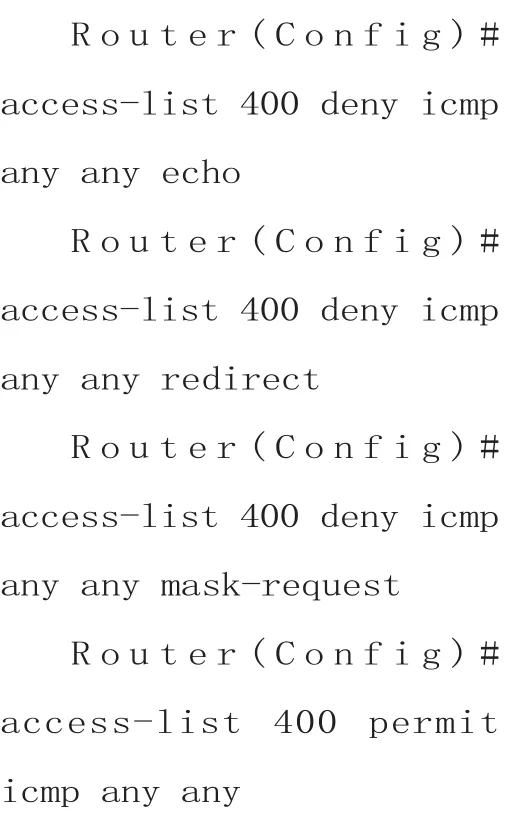

例如,在思科路由器后臺系統中,可以在全局配置模式狀態下依次執行如下命令,從而拒絕對ICMP數據包進行響應、重定向以及請求等:

其中,第一行命令表示禁止對進入單位內網的ICMP數據包進行回應,第二行命令表示禁止對進入單位內網的ICMP數據包進行重定向,第三行命令表示禁止對進入單位內網的ICMP數據包申請獲得掩碼地址。