防火墻作為LNS通過VPN接入的配置

筆者單位配置了型號為F1020的H3C防火墻,作為連接互聯網的網關。為便于工作人員在外訪問單位網絡,在防火墻上設置L2TP方式的VPN接入功能。筆者查閱資料并經多次嘗試,成功配置移動終端設備通過L2TPoIPSec方式遠程接入辦公網絡。下面將F1020的H3C防火墻(V7版本)配置步驟詳細說明如下。

圖1 VPN連接屬性和高級設置

L2TP配置步驟

1.配置VPN用戶為“vpnuser”,設置密碼為1234。需要注意的是用戶類型必須為Network,默認類型Manager不支持PPP服務。

loca luser vpnuser class network

password simple1234

service-type ppp

2.配置ISP域“vpnisp”,PPP 用戶采用本地認證方式,并指定該域為默認域。domain vpnisp authentication ppp local

domain default enable vpnisp

3.配置虛模板Virtual-Template1, PPP認證方式為CHAP,并指定PPP用戶分配地址池aaa。

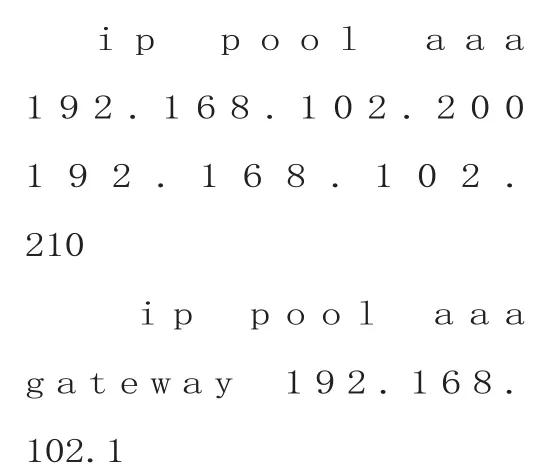

4.配置VPN用戶的地址池aaa,并指定網關地址。

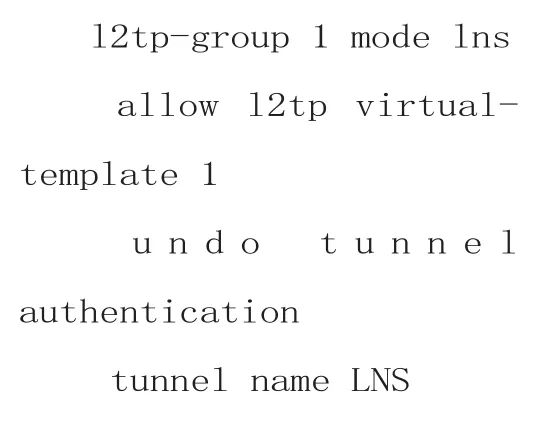

5.選擇創建LNS模式下的L2TP組1,并指定接收呼叫的虛擬模板接口為Virtual-Template1。同時,禁用隧道認證,并指定其名稱為LNS。

6.啟用L2TP。

配置IKE步驟

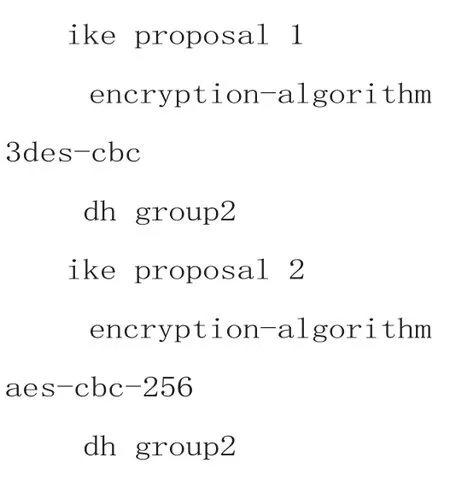

1.創建IKE安全提議,各類設備的加密算法和認證方式不同,可以分別建立多個不同安全提議。Andriod和IOS系統設備加密算法采用的是AES-CBC-256,認證算法是SHA1,DH算法采用群組2。Windows系統加密算法是3DES-CBC,認證算法是SHA1,DH算法采用群組2。

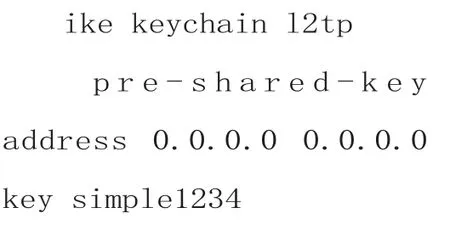

2.配置 IKE keychain,并設置預共享密鑰1234,因要設置成給移動終端使用,需要指定匹配任意地址。

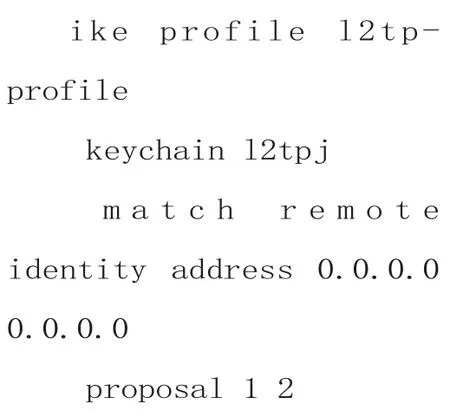

3.配置IKE Profile,因為是移動終端使用,需要指定遠端地址“match remote”為任意地址。

配置IPSec步驟

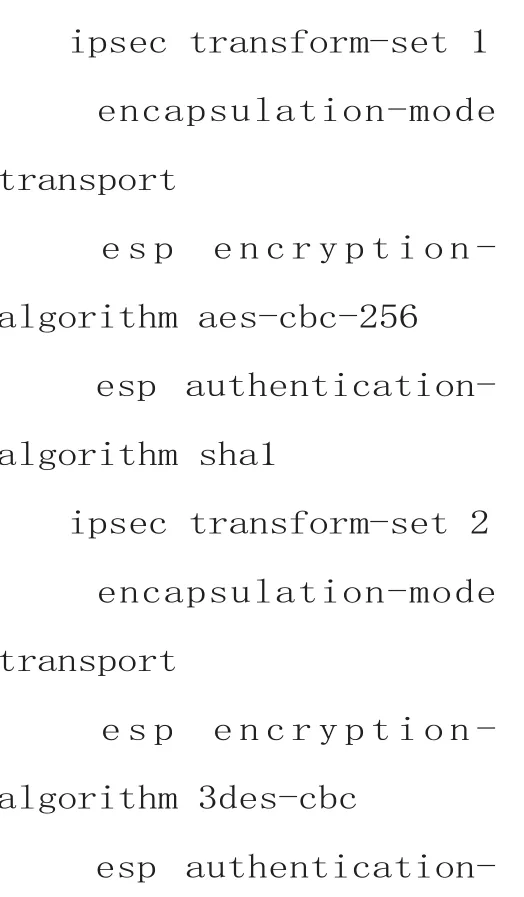

1.創建IPSec安全提議,因為各類設備的采取加密算法和認證方式不同,可以分別建立多個不同安全提議。Andriod和IOS系統設備加密算法采用的是AESCBC-256,認證算法是 SHA1,安全協議采用傳輸模式。Windows系統加密算法是3DES-CBC,認證算法是SHA1,安全協議采用傳輸模式。

終端設備配置

1.Windows系統配置方法。以Windows 7為例,依次打開“控制面板”、“網絡共享中心”、“設置新的連接或網絡”、“連接到工作區”、“使用我的Internet連接VPN”選項,輸入“接口地址”和“目標名稱”,輸入“用戶名”和“密碼”以及“仍然設置連接”。

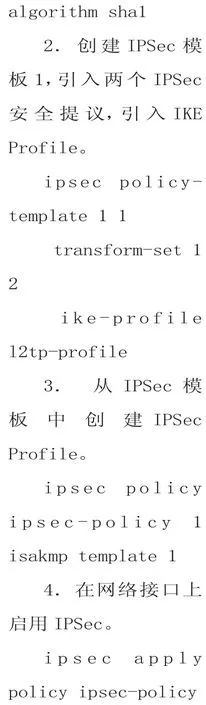

在“網絡共享中心”頁面、“更改適配器設置”,修改剛建立VPN連接屬性。按如下內容設置,打開“安全”頁面、“VPN類型”項,選擇“使用IPSec的第2層隧道協議(L2TP-IPSec)”,在“高級設置”中選擇“使用預共享的密鑰作身份認證”,輸入上文設置預共享密鑰1234。確定后返回到“安全”頁面,在“數據加密”選擇“可選加密(沒有加密也可以連接)”,在“允許使用這些協議”中選擇“質詢握手身份證協議(CHAP)”和“Microsoft CHAP 版本2(MS-CHAP V2)”。

2.Andriod系統配置方法。以6.0系統為例,依次選擇“設置”、“連接”、“更多連接設置”、“VPN”以及“添加VPN”項。輸入“名稱”,選擇“類型”為“L2TP/IPSec PSK”,輸入“服務器地址”和“IPSec預分享密鑰”。“L2TP密鑰”和“IPSec”保留空白(如下圖)。“保存”返回后,輸入用戶名和密碼,即可連接。

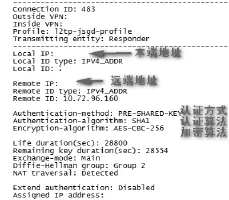

圖2 查看防火墻上的IKE SA連接信息

圖3 查看防火墻上的IPSec SA連接信息

3.IOS系統配置方法。以10.0系統為例,依次選 擇“設 置”、“VPN”、“添 加VPN設置”。

驗證配置

1. 通 過“display ike sa verbose”命令查看防火墻上的IKE SA連接信息(如圖2所示)。

2.“display ipsec sa”命令查看防火墻上的IPSec SA連接信息(如圖3所示)。