云存儲中數據完整性的可信第三方審計研究及進展

劉華楠

(國家知識產權局專利局專利審查協作河南中心,河南 鄭州 450000)

云存儲中數據完整性的可信第三方審計研究及進展

劉華楠

(國家知識產權局專利局專利審查協作河南中心,河南 鄭州 450000)

用戶本地無需存儲原始數據,就可以通過可信第三方完成對其在云端存儲的數據是否具有完整性的驗證,這一完整性審計(Provable Data Integrity,PDI)的處理成為學術界、工業界關注的焦點。基于此,本文對各種審計策略加以分類,在此基礎上著重展示每種分類為了滿足各種需求而對驗證過程所作出的改變,并指出云存儲中的數據完整性的第三方審計所面臨的挑戰和發展趨勢。

云存儲;可信第三方;第三方審計;數據完整性

當將數據外包給云進行存儲后,用戶需要驗證這些外包數據的完整性,通常為了降低用戶負擔,這一完整性驗證工作會交由第三方完成,稱為第三方審計。本文通過對多種可信第三方審計機制進行歸類分析,探討適合云存儲數據完整性的驗證機制,對云存儲可信第三方審計數據完整性機制的發展趨勢進行展望。

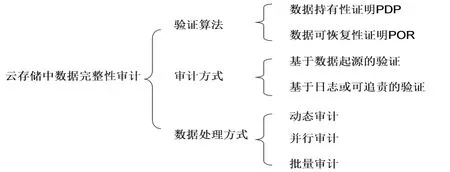

1 數據完整性審計機制模式分類

如圖1所示,本文按照不同的關注點對審計模式進行了分類。按照驗證算法,可以分為數據持有性證明PDP、可恢復性證明POR;按照審計方式,可以分為基于數據起源的驗證、基于日志或可追責的驗證;按照數據處理方式,可以分為動態審計、并行審計、多副本的批量審計。

圖1 云存儲中數據完整性審計分類

2 各審計模式特點

2.1 驗證方式

數據持有性證明(Provable Data Possession,PDP)和數據可恢復性證明(Provable of Retrieval)是完整性驗證中的經典思想。他們都是一個交互過程:由挑戰者向數據存儲方提出挑戰,基于數據存儲方的應答,來判斷其存儲的數據是否具有完整性。兩者的核心區別是POR可以對部分被損壞的數據進行恢復。

PDP最先運用于網格計算和點對點網絡中。GAte?niese等[1]最先利用哈希函數來實現遠程數據的完整性驗證:數據存儲到遠程節點之前,預先計算數據的MAC值,并將其保存在本地。驗證時,用戶從遠程節點上取回數據,并計算此時的MAC值,比較驗證者手中的MAC值,以此來判斷遠程節點上的數據是否具有完整性。由于取回整個數據文件會導致較大計算和通信開銷,故Deswarte等后來利用RSA簽名的同態特性來構造PDP,然而整個文件需用一個大數表示導致了高昂的計算代價。隨后,QWang等[2]提出了采用概率驗證策略,而且利用RSA簽名的同態特性,將完整性證明值合成一個小的數值,很大程度減少通信開銷。K Bowers等[3]提出了一種保護隱私的數據完整性驗證機制,其引入了可信第三方,并且通過隨機掩碼技術,有效地隱藏了云中服務提供商返回證據時的數據信息,使得可信第三方只能獲知驗證結果,而不會探知云服務提供商存儲的其他數據。

H Shacham等[4]最先對如何恢復已損壞的數據進行了考慮,提出一種基于哨兵的POR方法,該方法既能判斷外包存儲的數據是否發生損壞,又能一定程度地恢復損壞的數據。但該方法不支持公開驗證,且只能進行有限次驗證。隨后,GAteniese等[5]結合 K Muniswamy-Reddy[6]關于同態驗證標簽(Homomorphic Verifiable Tags,HVTs)的思想,運用BLS短消息簽名機制來構造同態驗證標簽,該方法降低了驗證階段的通信開銷,且被證明是高安全性的。但是,由于POR方法大多都是在初始化階段引入數據容錯預處理,故塊級的動態操作,如修改、刪除、插入等在POR中變得難以實現。

2.2 審計方式

為了能夠追責云存儲中數據破壞行為,可以通過數據起源驗證和基于日志的完整性驗證來進行審計。對數據操作進行歷史記錄,一方面可以基于該記錄可以對數據的完整性進行考察,另一方面基于這樣的記錄可以對出現的問題進行追責處理。

GAteniese[7]首先將數據起源技術運用于云環境,其基于起源信息收集系統,設計了在云環境中保證起源信息安全性的3個協議,該協議忽略了起源數據的完整性與機密性。SBDavidson[8]形式化地定義了數據起源查詢結果的隱私保護(Privacy-preserving)數學模型。JPark[9]建立了一個用于以組為中心(Group-centric)的安全協作環境中的數據起源系統,為各協作方提供關于共享數據的可靠性支持。R Lu[10]提出了適用于云環境的基于雙線性對的數據起源方案,給出了形式化的安全系統,數據使用者先將數據加密、簽名,然后發送給服務提供商,這樣就確保了起源信息的完整性與機密性。當發生數據爭議時,服務提供商將訪問信息發送給可信第三方,可信第三方利用系統主密鑰來追蹤數據使用者。該方案僅能追蹤使用者,而且沒有具體闡明服務提供商應如何管理起源信息。R Aldeco-P'erez[11]設計了一種密碼算法來保證數據起源信息的完整性,該方案將數據起源劃分為起源記錄、存儲、查詢與分析四層,利用密碼算法確保以上4層上面的數據起源的完整性。MR Asgha[12]建立的適用于云環境的數據起源系統支持加密查詢,同時該方案可以保證起源信息的不可否認性、機密性、完整性、有效性及不可偽造性。

審計日志是分析系統歷史工作狀態的基礎,其實時記錄了系統運行的重要信息。通過分析日志文件[13],能夠掌握系統運行的情況,及時發現系統異常、違規、入侵行為,并提供這些操作的證據。由于審計日志可以提供非正常操作的證據,對實現存儲系統的安全有著重要的意義。AR Yumerefendi等[14]首次構建了可問責的網絡存儲服務。該存儲服務為每個收發節點都維護一個日志,并依賴可信第三方來確保日志的完整性,其通過對比描述存儲服務正確行為的規則與實際日志,來發現系統運行中的錯誤;Yumerefendi實現了存儲系統的可問責的一般方法,并沒有給出適用于云環境中的可問責性的具體協議。當然,一般分布式存儲系統中可問責技術將有助于云存儲可問責系統的實現。A Haeberlen等[15]研究了分布式系統的可問責問題,其底層實現利用了顯篡改日志(Tamper-evident Logs),審計追蹤(Audit Trail)以可信的方式記錄數據的產生與變化,這完全適用于云存儲環境。K Muniswamy-Red?dy[6]提出了一種對云存儲數據進行審計的日志生成方法和管理方法,利用可信時間戳來保證能夠反映細粒度操作的日志的完整性和機密性。IBM公司2014年提出一種在多租戶云存儲環境中基于日志對單個租戶進行審計的方法[16],審計事件是匿名的,且依據租戶ID進行存儲,該方法能夠保證審計信息不會在各個租戶之間泄露。

2.3 數據處理方式

存儲在云中的數據應按照用戶需求隨時進行修改、插入、刪除等操作。存儲在云中的數據可以進行上述操作表明這樣的存儲屬于動態存儲,那么相應地對這些動態存儲的數據進行完整性審計就稱之為動態審計。CErway等[17]首次引入動態數據結構來組織數據塊集合,實現了支持塊級的全動態操作,其設計了2個動態數據完整性驗證模型,均采用了哈希函數樹來實現對數級的通信、計算開銷;其中DPDP-1被稱為基本模型,仍然限制了挑戰次數;DP?DP-2被譽為無塊化模型,在進行完整性驗證時無需訪問文件塊。之后,GAteniese等[7]構建了一種支持全動態操作的數據完整性證明方法,該方法采用Merkle哈希樹來確保數據塊在其位置上的正確性,通過BLS簽名機制來確保數據塊值的正確性;同時為了減輕用戶負擔,該方法還引入可信第三方,利用其代替用戶驗證云存儲中的數據完整性。RCurtmola等[18]提出的動態完整性驗證的解決方案,被稱為可擴充性PDP(Scalable PDP),該SPDP模型具有以下缺陷:不支持公開驗證、完整性驗證的次數有限、挑戰缺乏隨機性、動態更新操作受限:插入操作只能在文件末尾進行。基于上述缺陷,FSebé等[19]將Shacham和Waters提出的緊湊型POR和Merkle Hash Tree(MHT)[20-21]相結合,構建了新的動態完整性驗證系統。還有多種動態完整性驗證模型被提出,如A Muthitacharoen等的研究[22]。

為保證數據具有高可用性,云服務提供商通常對數據進行多副本存儲,在位于不同地理位置的多個服務器上存儲數據[23]。此時數據完整性證明應實現對所有副本的檢查,以確認各數據副本均被正確持有。R Curtmola等[18]指出引入可信第三方進行批量審計將大幅度降低用戶成本,其構建了多副本批量審計的可修復模型。劉文卓等[24]為支持多副本數據完整性驗證,在單密鑰加密的基礎上加入偽隨機掩碼處理,既防止服務提供商之間或者單個服務商不同服務器組之間合謀攻擊,又簡化用戶的密鑰管理。當確認云服務提供商上所有副本都完整存儲后即確認該服務提供商的可靠性。金瑜等[25]對批量審計的策略進行了研究。

并行計算可以將任務分解部署在不同計算單元執行,極大地提高數據處理速度。將并行計算模式運用于可信第三方的審計中,將大幅度提高數據審計階段的計算效率。張萌[26]以Hadoop技術作為數據存儲和計算的技術框架,對海量網絡安全日志進行存儲和審計工作,詳細闡述了如何利用Hadoop對安全日志進行審計的過程。徐葵[27]構建了一種云存儲數據完整性可信第三方并行審計模型(Parallel Audit for Data Possession,PADP),其以可信第三方為中心,引入基于MapReduce算法的并行審計日志模式,在充分保障審計安全性、可靠性的基礎上顯著減少審計開銷;在挑戰證明階段實行并行分析,該文獻給出了具體實現用例細節。由皇家技術開發公司(Empire Technolo?gy Development LLC)提出的云遷移并行審計模型[28]也在對數據塊的審計處理過程中采用了并行處理。網絡租用安全有限公司(Tenable Network Security,Inc.)構建了防止惡意攻擊的監視系統[29],該系統通過對日志的并行審計來高效發現敵手的惡意攻擊行為。

3 未來的研究趨勢

基于云存儲中數據完整性可信第三方審計的各種模型的研究現狀,本文認為云環境下數據完整性的可信第三方審計機制的發展趨勢主要如下。

首先,可信硬件在提高云存儲安全性上的潛力還沒有充分挖掘,如何將可信計算和數據可取回性檢查、可問責存儲等存儲安全技術相結合,為用戶提供安全存儲服務,有待更深入的研究。

其次,云存儲中數據的動態操作,尤其是插入、刪除、修改操作將愈加頻繁,如何能夠使動態完整性審計既能滿足各種動態操作,又能保證至少指數級,甚至常量級的審計開銷是一個有意義的研究方向。同時,多副本的批量審計中,如何對多副本的執行高效進行動態更新也將是云存儲數據完整性審計所面臨的一個重要問題。

再次,多種審計方式組合優化將成為未來云存儲數據完整性驗證的趨勢,如動態審計與可修復審計的結合、并行審計與批量審計的組合等。

最后,云存儲環境下,輕量級的數據完整性驗證模型,既保證了用戶端的低開銷且符合移動計算的要求,又能夠保證用戶的隱私性,即惡意攻擊者無法輕易從挑戰、響應信息中還原關于原始數據持有者的數據信息。但是,由于數據可恢復性證明POR模型中,需要抽取器去恢復損壞的原文件,故其將會暴露更多信息給敵手,對用戶數據隱私性是一個極大挑戰。對POR中的隱私保護研究也將是值得研究的問題。

[1]G Ateniese,RD Pietro,LV Mancini,et al.Scalable and efficient provable data possession[A]//International Con?ference on Security&Privacy in Communication Netowrks,2008:1-10.

[2]QWang,CWang,JLi,et al.Enabling public verifi?ability and datadynamicsfor storagesecurity in cloud comput?ing[J].European Conference on Research in Computer Secu?rity,2009(5):355-370.

[3]K Bowers,D Kevin,A Juels,et al.Poofs of retriev?ability:theory and implementation[A]//Technical Report 2008/175,Cryptology ePrint Archive,2008.

[4]H Shacham,BWaters.Compact proofsof retrievabili?ty[J].International Conference on the Theory&Application of Cryptology&Information Security,2008(3):90-107.

[5]GAteniese,R Burns,R Curtmola,et al.Provable da?ta possession at untrusted stores[J].Acm Conference on Com?puter&Communications Security,2007(1):598-609.

[6]KK Muniswamy-Reddy,PMacko,M Seltzer.Prove?nancefor thecloud[J].Usenix Association,2011:14-15.

[7]GAteniese,SKamara,JKatz.Proofs of storage from homomorphic identification protocols[J].International Con?ference on the Theory&Application of Cryptology&Informa?tion Security:Advancesin Cryptology,2009(5912):319-333.

[8]SB Davidson,SKhanna,SRoy,et al.Privacy issues in scientific workflow provenance[A]//International Work?shop on Workflow Approaches to New Data-centric Science,2010:3.

[9]JPark,D Nguyen,R Sandhu.On data provenance in group-centric secure collaboration[A]//International Confer?ence on Collaborative Computing:Networking,2011:221-230.

[10]R Lu,X Lin,X Liang,et al.Secure provenance:the essential of bread and butter of data forensic in cloud comput?ing[A]//Acm Symposiumon Information,2010:282-292.

[11]R Aldeco-P'erez,L Moreau.Securing Provenance-Based Audits[M].Heidelberg:Springer Berlin Heidelberg,2010.

[12]MR Asgha,M Ion,G Russello,et al.Secuing data provenance in the cloud[A]//Ifip Wg 114 International Con?ference on Open Problems in Network Security,2010:146-159.

[13]孫健.基于安全芯片的可信存儲審計日志的研究[D].北京:北京工業大學,2014.

[14]AR Yumerefendi,JS Chase.Strong accountability for network storage[J].Acm Transactions on Storage,2007(3):11.

[15]A Haeberlen,PAditya,RRodrigues,et al.Account?able virtual machines[J].Usenix Symposium on Operating Systems Design&Implementation,2010:119-134.

[16]PMassonet,SNaqvi,CPonsard,et al.A monitoring and audit logging architecture for data location compliance in federated cloud infrastructures[A]//IEEE International Sym?posium on Parallel&Distributed Processing Workshops&Phd Forum,2011:1510-1517.

[17]CErway,A Kupcu,CPapamanthou,et al.Dynamic provable data possession[J].Acm Transactions on Informa?tion&System Security,2015(4):1-29.

[18]RCurtmola,OKhan,RBurns,et al.MR-PDP:mul?tiple-replica provable data possession[A]//International Con?ferenceon Distributed Computing Systems,2008:411-420.

[19]F Sebé,JF Domingo,A Martinez,et al.Efficient re?mote data possession checking in critical information infra?structures[J].IEEETransactions on Knowledge&Data Engi?neering,2008(8):1034-1038.

[20]CPapamanthou,R Tamassia,N Triandopoulos.Au?thenticated hash tables[J].Acm Conference on Computer&Communications Security,2008(2009):437-438.

[21]Seny Kamara,Kristin Lauter.Cryptographic cloud storage[M].Heidelberg:Springer Berlin Heidelberg,2010.

[22]A Muthitacharoen,R Morris,T Gil,et al.Ivy:A read/write peer-to-peer file system[J].Acm Sigops Operat?ing Systems Review,2002(SI):31-44.

[23]李超零,陳越,譚鵬許,等.基于同態Hash的數據多副本持有性證明方案[J].計算機應用研究,2013(1):265-269.

[24]劉文卓,曹天杰,黃石.一種高效的多副本數據持有性證明方案[J].山東大學學報,2014(9):160-165.

[25]金瑜.一種基于MapReduce的云存儲批量審計方法:CN105072086A[P].2015-11-18.

[26]張萌.基于hadoop的網絡安全日志審計系統關鍵技術研究[D].哈爾濱:哈爾濱工程大學,2013.

[27]徐葵.云存儲環境下數據持有性審計技術研究與應用[D].長沙:湖南大學,2013.

[28]SHasit.Parameterized dynamic model for cloud mi?gration:WO2013/110966A1[P].2013-08-01.

[29]MJRanum,R Gula.System and method for strate?gic anti-malware monitoring:US2014/0013434A1[P].2014-01-09.

Research and Development of Trusted Third Party Audit for Data Integrity in Cloud Storage

Liu Huanan

(Patent Examination Cooperation Center of the Patent Office,SIPO,Henan,Zhengzhou Henan 450000)

Local users without the original data storage,you can through the trusted third party has completed to verify whether the integrity of the data stored in the cloud,the integrity of the audit(Provable Data,Integrity,PDI)processing hasbecome the focusof attention of academia and industry.Based on this,thispaper classified the vari?ous audit strategies,and on this basis,focused on the change of the verification process in order to meet the needs of each category,and pointed out the challengesand the trend of the third party audit data integrity of cloud storage in theface.

cloud storage;trusted third party;third party audit;dataintegrity

TP333

A

1003-5168(2017)10-0050-04

2017-8-20

劉華楠(1986-),女,碩士,助理研究員,研究方向:計算機大數據、云存儲。