PDM和PLM系統的網絡設計

協同設計基礎核心平臺(PDM/PLM)介紹

大多數特殊行業企業在其設計和生產過程中已經大規模使用CAD、CAM等技術,新技術的應用在促進生產力發展的同時也帶來了新的挑戰。對于特殊行業而言,雖然各單元的計算機輔助技術已經日益成熟,但都自成體系,彼此之間缺少有效的信息共享和利用,形成所謂的“信息孤島”。并且,隨著計算機應用的飛速發展,隨之而來的各種數據也急劇膨脹。數據種類繁多、數據重復冗余、數據檢索困難、數據的安全性及共享管理等問題對企業的相應管理形成巨大壓力。

由前文所述,特殊行業的每個裝備型號都是由多家成員單位共同研制開發而成,而中國的特殊企業地理位置分散,不同單位之間的協同設計問題非常突出。以傳統的艦船研發模式為例,艦船研發工作中會有一個總體設計單位承擔總體設計工作,由其他單位進行船體、動力、光電、通訊、聲納、火控等分項設計,最終由船廠進行生產制造和總裝;在總體設計單位的設計工作中,包括船廠在內的其他單位都需要派人到總體設計單位進行相關的設計配合工作,這種研發方式效率低下,無法充分利用各單位的研發數據,研發周期長、成本高。

協同設計系統以產品數據管理(Product Data Management,PDM)或產品生命周期管理(product lifecycle management,PLM)為核心,利用各個特殊行業企業現有的廣域網系統,將原有的總體設計單位、分項設計單位、各生產配套單位、生產總裝廠互聯,構建一個協同設計制造平臺。打破現有的各單位信息孤島,將各個單位的研發數據最大化的有效利用,形成科學的裝備研制過程管理,提升研發效率、縮短定型時間。

1.應用范圍PDM/PLM軟件一般包括包括文檔管理、工作流和過程管理、產品結構與配置管理、查看和批注、掃描和圖像服務、設計檢索和零件庫、項目管理、電子協作、工具與“集成件”功能。凡是最終可以轉換成計算機描述和存儲的數據,PDM/PLM軟件都可以一概管之,例如:產品結構和配置、零件定義及設計數據、CAD繪圖文件、工程分析及驗證數據、制造計劃及規范、NC編程文件、圖像文件(照片、造型圖、掃描圖等)、產品說明書、軟件產品(程序、庫、函數等“零部件”)、各種電子報表、成本核算、產品注釋等、項目規劃書、多媒體音像產品、硬拷貝文件、其電子數據等。

2. PDM與PLM帶來的網絡系統設計需求

特殊行業客戶由于其行業特殊性,其網絡必須通過分級保護測評。特殊行業客戶的網絡主要包括集團廣域網與成員單位局域網兩個部分。

集團廣域網主要負責將本集團內的成員單位互聯,其應用系統主要以視頻會議、公文流轉為主。由于其業務單一,所以集團廣域網在成員單位內部以單點或者部分節點(一般不超過10臺PC)接入為主,成員單位的辦公局域網基本不接入到廣域網中。

成員單位局域網建設情況多種多樣,雖然大部分成員單位通過了分級保護測評,但安全防護水平與集團的要求尚有差距。

集團層面的協同設計系統對網絡平臺的要求體現在廣域網改造、集團數據中心建設、成員單位局域網改造三個方面。廣域網改造

廣域網的改造主要在鏈路帶寬擴容與路由器設備升級上。協同設計系統中需要傳輸大量的成員單位4C系統(CAD/CAPP/CAM/CAE)數據,并且在3D設計系統逐漸普及的今天,一張3D設計圖紙的大小要以G為單位進行衡量。傳統的特殊行業廣域網主要傳輸視頻會議與辦公公文,其業務帶寬要求較小,一般為2-4M,協同設計的高數據量傳輸要求對廣域網帶寬進行升級,常規的協同設計單位對廣域網帶寬要求在30M以上。特殊行業企業廣域網建設的時間都比較早(一般在2002年前后),在協同設計系統出現之前,由于其業務單一,路由器設備的升級需求并不強烈。大部分特殊行業企業的集團層面協同設計需求是近幾年才出現的,廣域網路由器也到了設備報廢時間。因此,部署集團層面的協同設計系統,要求對廣域網路由器設備進行升級改造。

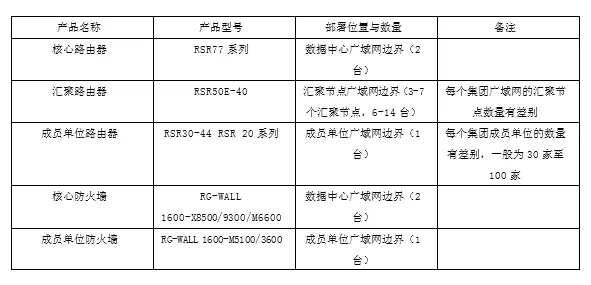

表1 廣域網改造規模

特殊行業企業廣域網的邊界還需要部署防火墻產品:數據中心廣域網邊界1-2臺、每個成員單位廣域網邊界1臺。網絡防火墻產品目前資質齊全,除了項目必備的涉密產品認證資質以外,還有 EAL3、銷售許可證、國家信息安全產品型號證書等資質證書。廣域網邊界防火墻在承擔傳統的數據包過濾的職責以外,還可配置蠕蟲病毒防護策略,提升廣域網邊界的防護水平和防護層次。

中國共有11個特殊行業,以一個特殊行業為例,廣域網改造規模如表1:集團PDM系統要求參與協同設計的成員單位將大量的設計文檔、數據傳輸到集團的協同設計數據中心。而且要求包括設計全過程的文檔和數據,這就要求在集團層面建設數據中心,用以存儲不同裝備型號的協同設計研發數據。

由于特殊行業客戶涉密的業務特點,對數據中心交換機的各種云計算和數據中心特性區別對待:

以太網光纖通道(Fibre Channel over Ethernet,簡稱FCoE):特殊行業客戶對FCoE持接受的態度,在特殊行業目前已經有了的FCoE成功案例。

虛擬以太網端口聚 合 器(Virtual Ethernet Port Aggregator,簡 稱VEPA):在前幾年,出于安全的考慮,特殊行業客戶的涉密網中不允許使用服務器虛擬化軟件。但是隨著國內服務器虛擬化廠商的發展,部分客戶已經開始準備部署使用國內廠商的產品;還有一部分客戶目前持觀望態度。從我們與特殊行業客戶交流的情況來看,大部分客戶從節省成本和簡化運維角度出發,希望能在涉密網中部署使用服務器虛擬化產品。

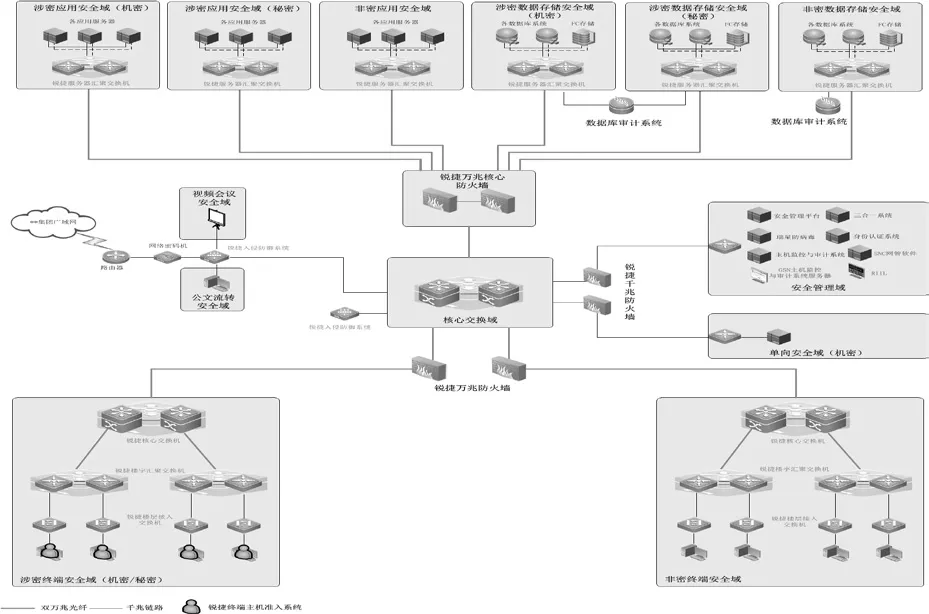

某特殊行業企業的協同設計廣域網改造與集團數據中心網絡拓撲示意圖2。

該廣域網采用集團傳統的“核心—匯聚—接入”三層架構,并建設集團數據中心。采用雙鏈路的方式分別傳輸視頻會議業務與數據業務。核心與匯聚的鏈路帶寬為100M,成員單位的鏈路帶寬為8-30M。

圖1 數據中心網絡拓撲示意圖

圖2 協同設計局域網改造拓撲示意圖

因為特殊行業成員單位中的多個部門需要通過集團協同設計系統參與到多個設備型號項目的研制工作中,所以一般的成員單位的局域網將采用整網接入的方式接入到廣域網中。成員單位需要進行相關的局域網改造,并與按照集團的安全保密要求進行分級保護安全加固。

某成員單位的協同設計局域網改造拓撲示意圖2。

該局域網按照傳統的園區網“核心—匯聚—接入”三層架構,遵循分級保護的相關標準與要求,對局域網進行不同密級、不同應用/業務類型的區域劃分。不同的安全區域之間采用防火墻進行邏輯隔離,通過控制策略防止涉密到非密、高密到低密的數據傳輸。局域網建議采用“萬兆骨干、千兆桌面”的部署方式,局域網的數據中心區域采用網絡的數據中心交換機,采用FCoE、VEPA等數據中心技術支持客戶FCoE存儲與服務器虛擬化的部署場景。如果客戶采用服務器虛擬化軟件,數據中心交換機的VEPA功能可將服務器內虛擬機之間的流量牽引到交換機上,由部署在交換機上的入侵檢測系統進行抓包分析,防止出現跳板攻擊。在局域網安全建設方面可采用防火墻、入侵防御系統、數據庫審計系統等構建安全防護體。