一種基于Apache的CSRF防御模塊的實現

◆王馬龍 劉 健

?

一種基于Apache的CSRF防御模塊的實現

◆王馬龍 劉 健

(四川大學計算機學院 四川 610065)

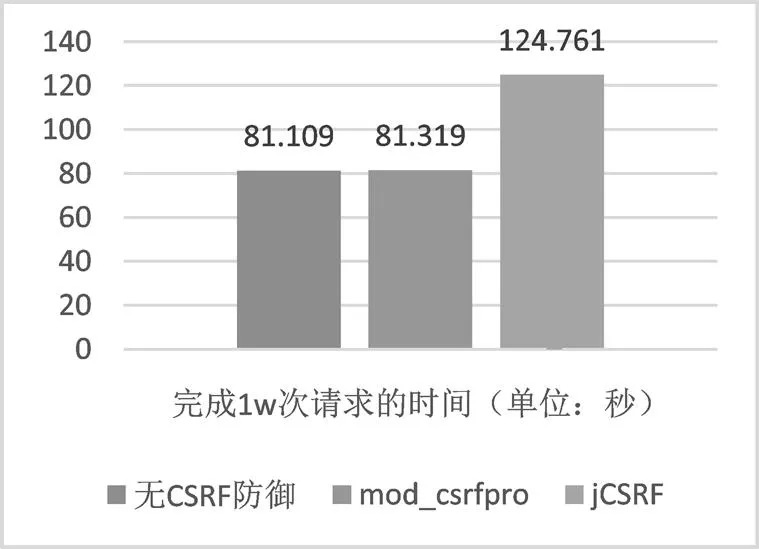

跨站請求偽造(CSRF)漏洞的存在十分廣泛,而且是開放式web應用安全項目(OWASP)統計的Top 10 Web攻擊列表中最具威脅的漏洞之一。目前最具代表性的兩種CSRF防御工具是CSRFGuard[2]和jCSRF[3]。針對CSRFGuard會將JS動態創建的動態HTTP請求誤認為是CSRF攻擊;jCSRF以代理模式部署,會增大web服務器的響應時間這兩大問題,本文通過重寫XMLHttpRequest對象onsend的方法,向HTTP頭注入CSRF防御Token,基于Apache web 服務器實現了一個CSRF防御模塊mod_anticsrf,去除了代理的網絡通信開銷。實驗結果表明,mod_anticsrf支持動態HTTP請求,且幾乎不影響web服務器的響應時間。

CSRF;Apache;動態HTTP請求;性能

0 引言

跨站請求偽造(Cross-Site Request Forgery,CSRF)攻擊是一種當今互聯網上廣泛存在的Web攻擊。近幾年來,CSRF在OWASP(Open Web Application Security Project)每年的十大安全漏洞中[1]始終能夠穩居前列。它并不是一種新型的攻擊,但是其攻擊原理簡單,極具破壞性。由于CSRF漏洞存在于大量的Web應用程序中,如果通過手動修改程序源代碼的方式來修復漏洞,工作量將十分巨大。基于此,本文基于ApacheWeb服務器實現了一種CSRF防御模塊。

1 CSRF防御工具現狀

CSRFGuard[2]和jCSRF[3]都是基于一次性Token的方法實現的CSRF防御工具。CSRFGuard是由OWASP發布的CSRF防御技術。它是一個實現了 Token模式的JAVA類庫[4],通過生成隨機的Token,而攻擊者無法構造有效請求,從而對CSRF攻擊進行防御。它的缺點是:(1)只有Javaweb應用服務器能使用;(2)它使用JavaScript DOM注入Token的方法是在頁面加載完后遍歷頁面所有元素,對“form”或“a”等元素或屬性插入Token。因此,CSRFGuard比較適合處理靜態頁面。如果有表單在頁面加載完后由JavaScript腳本動態創建,其提交的請求不能被CSRFGuard插入Token,相關頁面的操作也可能因缺少Token被阻止或者可能遭受CSRF攻擊。jCSRF解決了CSRFGuard的第二個缺點,并提出了一種同域和跨域CSRF防御的協議。但是jCSRF也有兩個不足之處:(1)目前不支持GET方法;(2)它以HTTP代理的方式部署,會增大系統時延。

2 基于Apache的CSRF防御模塊的設計與實現

2.1 基于Apache的CSRF防御模塊的設計

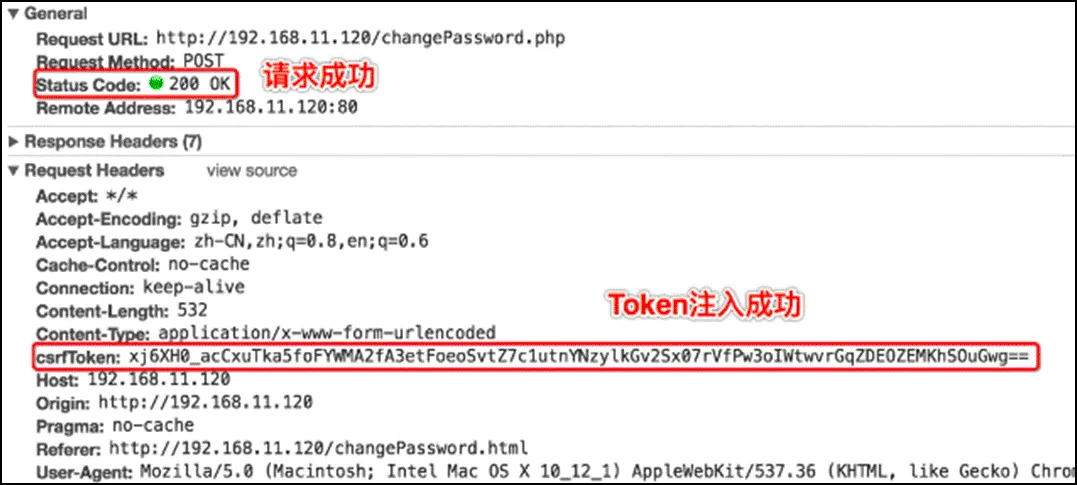

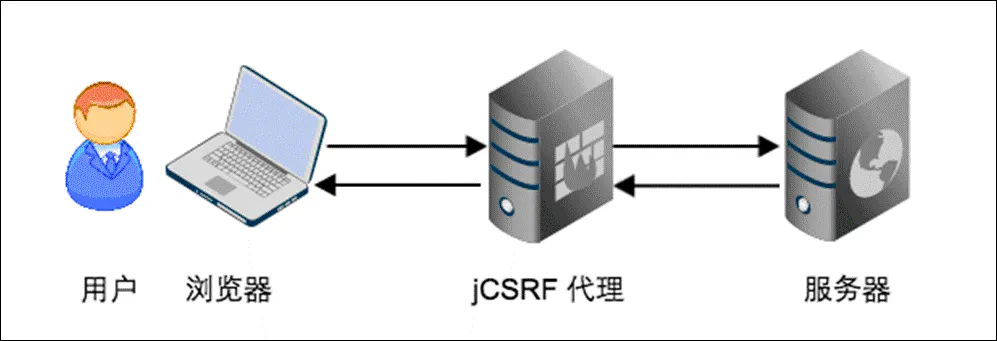

圖1 jCSRF部署圖

如圖1所示,jCSRF以http代理的形式部署在Web服務器的前方,用戶的每次請求都必須由jCSRF轉發一次,給系統帶來了很大的網絡時延。

為減少了瀏覽器與代理之間的網絡IO造成的開銷,本文將mod_anticsrf設計為一個可動態加載的模塊,它可根據用戶的配置由Apache Http服務器動態加載/卸載。它的部署模式如下圖2所示:

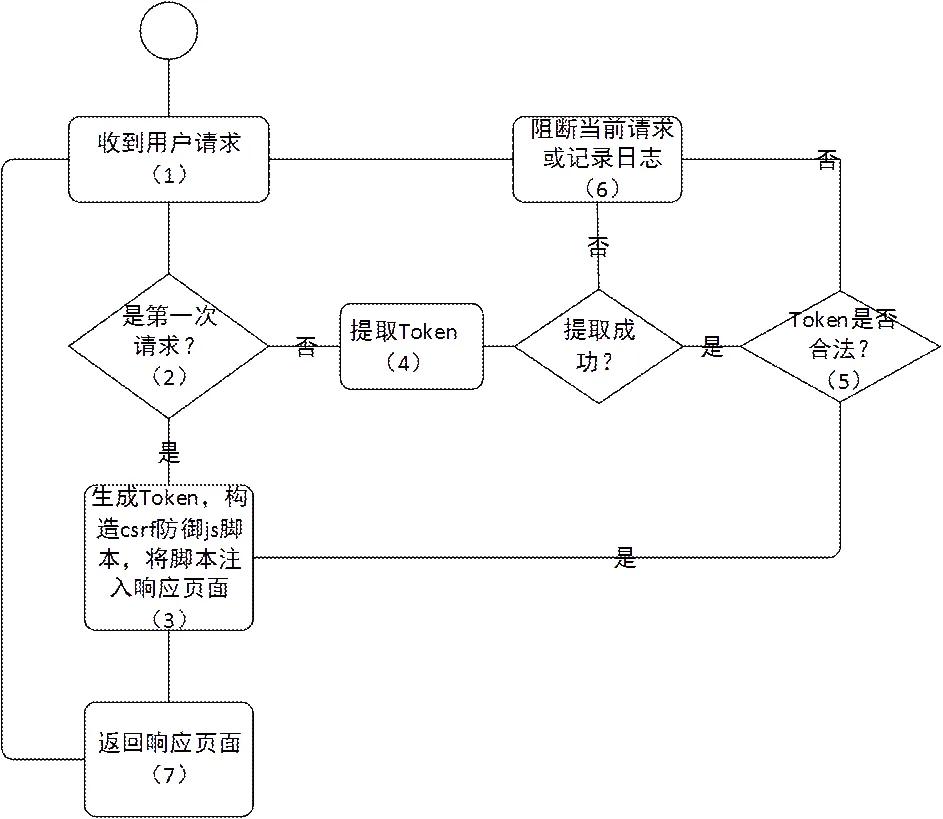

mod_anticsrf的工作流程如圖3所示:

(1)接收用戶的HTTP請求;

(2)判斷該請求是否為此會話的初始請求(即第一次請求),如果是,則跳轉至第(3)步;否則,跳轉至第(4)步;

(3)生成隨機Token,構造CSRF防御js腳本,然后將js腳本注入到HTTP響應中,跳轉至第(7)步;

(4)從HTTP請求中提取Token,成功則跳轉至第(5)步;否則,跳轉至第(6)步;

(5)判斷Token是否合法,如果合法,則跳轉至第(3)步;否則,跳轉至第(6)步;

(6)阻斷當前HTTP請求,視配置決定是否需要記錄日志,跳轉至第(1)步;

(7)將HTTP響應頁面發送給用戶,跳轉至第(1)步。

圖3 mod_anticsrf工作流程

2.2 基于Apache的CSRF防御模塊的實現

mod_anticsrf從架構上來看主要分為兩個部分。一部分是用C語言實現的Apache模塊,這部分主要負責Token的構造、JS代碼的注入和Token的驗證;另一部分是要注入到用戶響應頁面的JS代碼,這段JS代碼負責在用戶發起請求的時候將Token添加到HTTP的頭部或請求體里面。在實現mod_anticsrf的過程中,主要解決以下幾個技術問題:

2.2.1 Token的構造

Token的構造過程是mod_anticsrf的重要部分,為了區分攻擊者和正常用戶傳遞過來的Token,我們從用戶請求中提取一個能唯一標識用戶的特征來構造Token,構造過程如下:

2.2.2 Token的注入

在服務器端添加Token至HTTP響應頁面是一種注入Token的方法,但是這樣添加Token會對整個頁面進行遍歷,從而導致服務器的延遲增大。本文采用了在用戶瀏覽器中通過JS腳本(anticsrf.js)的方式,動態地在用戶的HTTP請求中添加Token。具體方法如下:

為值;

對于表單,遍歷dom樹,找到所有的