基于蜜罐的嵌入式主動防御系統設計與實現

蘇世洵++朱志祥

摘 要:嵌入式系統由于具有便利靈活、性價比高、嵌入性強等特點,已廣泛應用于信息家電和工業控制系統中。但面對層出不窮的嵌入式設備安全問題,防火墻、入侵檢測系統及漏洞掃描等軟件各自功能獨立,僅在不同的側面保護著嵌入式設備的安全,無法從整體上防范攻擊。針對這一問題,本系統將蜜罐技術融入到嵌入式設備的設計中,提出一種基于蜜罐的嵌入式主動型防御系統,同時還建立了蜜罐與防御系統聯動機制。經實驗驗證,該系統可有效保證嵌入式設備網絡內部及外部的安全運行。

關鍵詞:嵌入式系統;蜜罐;信息共享互動;主動防御

中圖分類號:TP393 文獻標識碼:A 文章編號:2095-1302(2017)07-00-03

0 引 言

隨著智能設備的快速發展,嵌入式系統在工業制造、交通運輸、智能家電、家庭智能管理、POS網絡、環境工程、國防軍事等各領域的高速發展,不僅優化了我們的工作方式,加快了工作節奏,方便了生活學習,還大大降低了生活成本,時刻發揮著重要作用。但嵌入式設備層出不窮的安全問題也為人們的日常帶來了不可估量的損失,比如汽車在行駛過程中被不法分子遠程控制;家中的智能門禁設備遭到遠程攻擊;智能機器人被遠程控制對人行兇等,保證嵌入式系統的安全已成為人們關注的焦點。一般的嵌入式系統只有在受到攻擊后才去查找相應的攻擊源并采取防御措施,但顯然這種被動式的防護策略無法有效保證嵌入式系統的正常運行。系統根據網絡安全問題防范對策的全局性, 依據各類安全系統信息共享與互動的思想,利用蜜罐技術與防御系統聯動實現了主動防御,建立了基于蜜罐的嵌入式主動防御系統模型,使得嵌入式系統在遭受網絡攻擊時能夠更加有效的保證各類嵌入式設備的安全運行,提高容災能力。

1 蜜罐

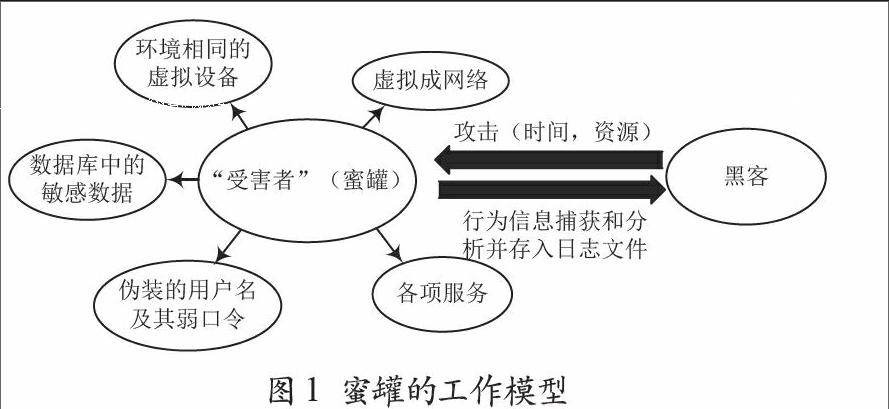

蜜罐是一種吸引不法分子入侵的“安全資源”,在不法分子入侵時發揮作用[1]。蜜罐一般虛擬成與被保護設備環境相同的虛擬設備,并主動暴露虛假的敏感數據,它可以虛擬成一個網絡、一臺關鍵設備或一項服務,也可以是數據庫中偽裝成敏感數據的某些無用數據項以及偽裝的用戶名及其弱口令,部署在各內部子網或關鍵設備上,它并不對外提供正常服務,只充當“受害者”的角色,誘騙來自網絡內部和外部黑客攻擊其“敏感數據或服務”,并進行交互,消耗對方的時間和資源。與此同時,蜜罐還可實時記錄入侵過程,獲取攻擊信息,對攻擊進行深入分析,提取入侵特征并寫入日志文件,使網絡管理者能夠在可能的攻擊發生前對真實設備修補安全漏洞,主動進行防御[2],是一種在通過誘惑攻擊的同時對入侵行為進行分析的誘騙技術[3]。蜜罐的工作模型如圖1所示。

2 系統體系結構

蜜罐技術是一種具有主動性的入侵響應技術[4],它可以虛擬出一臺或多臺與被保護設備環境相同的虛擬設備,充當黑客的目標,誘騙攻擊者攻擊,從而有效保護真實設備的安全運行。與此同時,還會實時記錄入侵過程、獲取攻擊信息,對攻擊進行深入分析,提取入侵特征,并寫入日志文件。系統根據網絡安全問題防范對策的全局性, 依據各類安全系統信息共享與互動的思想,通過編寫聯動機制程序提取日志中攻擊者的特征信息,實時動態聯動netfilter/iptables設置防火墻規則,完善防御規則,保護真實設備,對各類攻擊行為進行提前防御,達到主動防御的目的。可將其部署在各內部子網或關鍵設備上,以有效防御來自網絡系統內部及外部的攻擊[5]。系統體系結構如圖2所示。

3 系統實現

3.1 Honeyd

系統所應用的蜜罐軟件為Honeyd,Honeyd能夠虛擬出一臺或多臺環境各異的虛擬設備,因此也稱虛擬蜜罐。這些虛擬蜜罐能夠根據需要被配置以提供相應的服務,系統特征也與所保護設備一致,如同真實的系統在運行。Honeyd可以根據需要虛擬出多個蜜罐,既可以單個蜜罐工作,也可以多個蜜罐組成一個蜜罐網絡體系,形成虛擬的蜜罐網絡。

與傳統安全軟件相比[6],Honeyd可以虛擬出任意TCP/UDP網絡服務,如IIS,Telnet,pop3等;支持同時模擬多個IP地址主機;支持ICMP,對ping和traceroute可做出響應;通過代理和重定向支持對實際主機、網絡服務的整合;提供UI用戶界面;通過部署Honeyd誘騙黑客攻擊,可以對黑客的攻擊行為進行捕獲和分析,了解黑客在干什么,捕獲黑客的攻擊方法、鍵擊記錄、攻擊工具,監控其會話等。此外,Honeyd還存在如下優勢:

(1) Honeyd具有Linux“open”精神,用戶可根據需要進行改進。

(2)基于程序的模塊化設計,Honeyd擁有滿足各樣功能的插件接口,也可根據用戶自身需要進行改進。

(3)可以模擬的主機系統類型基本覆蓋現有的所有系統,如Windows、Linux、FreeBSD、Cisco Router 7200、Zyxel Router等。

(4) Honeyd占用的系統資源非常少。

3.2 系統實現

將虛擬機作為被保護的設備,在虛擬機上利用Honeyd軟件虛擬出一臺(或多臺)蜜罐作為引誘黑客攻擊的設備,將虛擬蜜罐與被保護設備軟硬件條件及各項參數環境設置一致,在Honeyd上建立Honeyd.log文件,即Honeyd日志文件,當有黑客攻擊時,Honeyd日志文件會根據自定義編寫的規則實時動態捕獲攻擊者的信息,并寫入日志文件。將Honeyd日志文件中捕獲的攻擊者特征數據與iptables建立聯動關系。系統實現模型如圖3所示。

編寫聯動機制程序,建立聯動關系。其操作內容包括對蜜罐日志的讀取,啟動防火墻并將日志中捕獲的特征數據添加到防火墻列表中。自動啟動防火墻,對入侵行為過頻繁的源地址IP進行阻攔(更多規則可自定義編寫)。程序運行流程圖如圖4所示。

3.3 Honeyd移植

Honeyd移植,編譯環境建立在Linux操作系統的PC上,在ARM-Linux實驗平臺(ARM11)實現Honeyd移植。Honeyd依賴三個庫和一個Arpd工具,三個庫分別為異步事件響應庫、數據包構造與發送庫、數據包捕獲庫。Honeyd所需的庫文件成功創建之后,對Honeyd進行編譯和安裝。

4 驗證系統功能及實例測試

系統功能測試圖如圖5所示。用一臺系統環境為Win7的電腦來模擬黑客對開發板進行攻擊測試(其IP地址為200.1.1.100),用已經移植了Honeyd的嵌入式開發板(ARM11)充當被保護的對象(其IP地址為200.1.1.101),打開超級終端,設置好相應的端口號和波特率,給板子加電,板子自動運行Honeyd_log.sh腳本文件,然后虛擬一個具有Win7環境及相應配置的蜜罐(其IP地址為200.1.1.88),建立日志文件Honeyd.log,輸入相應命令配置文件Honeyd.conf來創建所需蜜罐系統環境,執行./start-arpd.sh和./start-Honeyd.sh啟動命令。此時,運行scanport端口掃描程序可以查看板子和板子虛擬出來的端口號及IP地址,表示蜜罐虛擬成功。

主動防御系統功能測試:

(1)ICMP攻擊測試打開兩個“cmd”,分別ping板子和蜜罐的IP,此時會發現,板子的IP一段時間后無法ping通,因為蜜罐的IP被訪問10次后,“黑客”的IP地址會被防火墻自動屏蔽,訪問板子失敗。

(2)TCP攻擊測試,執行./Honeyd_monitor命令打開監控程序與瀏覽器,地址欄輸入200.1.1.101/index.html,可正常看到登錄頁面。地址欄重新輸入200.1.1.88,并多次刷新,即增加訪問次數,達到10次便關掉監控程序,執行iptables-L命令查看防火墻列表,同樣“黑客”IP地址被防火墻屏蔽,訪問板子失敗。

(3)UDP攻擊測試,打開網絡調試助手,選擇UDP協議,本地IP地址為200.1.1.100,選擇數據流循環發送,目標主機IP地址為200.1.1.88,若超過10次,“黑客”IP地址被防火墻屏蔽,訪問板子失敗。

經多次ICMP/TCP/UDP攻擊測試驗證[7-9],基于蜜罐的嵌入式主動型防御系統能夠達到設計要求,建立了蜜罐與防御系統聯動機制,實現了主動防御,提高了容災能力,可有效保證嵌入式設備網絡內部及外部的運行安全。實驗數據統計結果見表1所列。

5 結 語

文章利用蜜罐技術建立了主動防御的嵌入式安全系統,與傳統的嵌入式安全系統相比,具有自主對網絡攻擊進行防御的特點。經過多次攻擊測試,驗證了本系統可將Honeyd日志文件中記錄的特征數據與防御系統建立聯動關系,完善防御規則,對各類攻擊行為進行提前防御,動態實現蜜罐與防御系統的聯動,有效防御了來自內部和外部的攻擊,實現了主動防御的目的。

參考文獻

[1]連紅,胡谷雨.網絡防御中的蜜罐技術研究[J].軍事通信技術,2005(2):57-61.

[2]殷聯甫.主動防護網絡入侵的蜜罐技術川[J].計算機系統應用,2004,13(7):29-31.

[3] Lance Spitzner.Honeypots: Tracking Haclcers[M].Addision Wesley,2002.

[4]胡志勇.網絡安全之蜜罐技術篇[J].電子材料與電子技術,2004 (2):22-28.

[5]應錦鑫,曹元大.利用蜜罐技術捕捉來自內部的威脅[J].網絡安全技術與應用,2005(1):37-39.

[6]裴建.防火墻的局限性和脆弱性及密罐技術的研究[J].科技情報導刊,2005,15(7):251-252.

[7]汪靜,王能.入侵檢測系統設計方案的改進[J].計算機應用研究,2004,21(7):208-210.

[8]李學寶,宋如順.利用蜜罐抵御網絡蠕蟲[J].計算機與現代化,2005(3):75-78.

[9]張濤,董占球.網絡攻擊行為分類技術的研究[J].計箅機應用,2004,24(4):115-118.