無線傳感器網絡中虛假數據途中過濾技術綜述

裔傳俊

(南京理工大學紫金學院南京210023)

無線傳感器網絡中虛假數據途中過濾技術綜述

裔傳俊

(南京理工大學紫金學院南京210023)

為了盡早地檢測并過濾掉虛假數據以節約無線傳感器網絡的能量和帶寬,虛假數據途中過濾策略受到了國內外學者的廣泛青睞。文章綜述無線傳感器網絡中虛假數據途中過濾技術的研究進展。總結現有途中過濾策略所能對抗的虛假數據注入的攻擊模型;對現有虛假數據途中過濾技術進行分類,并分別介紹不依賴地理位置信息的途中過濾技術和依賴地理位置信息的途中過濾技術;然后,分析并比較現有途中過濾策略的屬性和安全性能;最后,總結并展望虛假數據途中過濾技術的未來研究方向。

無線傳感器網絡;妥協節點;虛假數據;途中過濾

Class NumberTP393

1 引言

無線傳感器網絡(Wireless Sensor Network,WSN)是一種由大量低成本、小體積、低能耗的傳感器節點通過無線通信自組織形成的多跳網絡,用于感知和收集部署區域內的各類信息。因具有自組織、抗毀性強等特點,WSN已經在軍事、環境監測[1]、工業監控[2]、目標追蹤[3]、農業監測[4]等領域得到了廣泛的應用。由于無線傳感器節點通常被部署在無人看守的戶外甚至在敵方區域中,因此容易被攻擊者俘獲。攻擊者俘獲節點后,可以利用存儲在節點內的秘密信息偽造數據,發動虛假數據注入攻擊。這類攻擊不僅會引發錯誤警報,使Sink節點做出錯誤的決策,而且會消耗轉發節點的寶貴資源,縮短WSN的生命周期。

鑒于妥協節點注入虛假數據的安全威脅,不少學者提出了解決方案。迭代過濾機制[5~6]和基于多路徑的概要傳播機制[7~8]在一定場合下均能有效抵抗妥協節點注入虛假數據的攻擊。然而,虛假數據報必須傳送到Sink后,由Sink來驗證,極大地浪費了途中轉發節點的能量和網絡帶寬。為了保證無線傳感器網絡的正常運行、盡量延長網絡生命及節約帶寬,應該在轉發途中盡可能早地檢測并過濾掉虛假數據報。因此,虛假數據途中過濾策略受到了國內外學者的廣泛青睞。

2 虛假數據注入的攻擊模型

現有的途中過濾技術主要針對以下幾種虛假數據注入攻擊:

1)攻擊1:偽造MAC的簡單攻擊[9]

惡意妥協節點通過偽造其余檢測節點的信息及MAC,產生形式上合法的虛假事件數據報,然后上傳給Sink。

2)攻擊2:重放攻擊[10]

敵人控制某些發送過或轉發過合法數據報的節點將它們曾經發送或轉發過的合法數據報重復注入網絡。

3)攻擊3:多個妥協節點協作攻擊[11]

惡意妥協節點利用分布在不同地理區域的多個妥協節點的密鑰等信息偽造合法的MAC,產生虛假事件數據報并上傳給Sink。

4)攻擊4:篡改節點身份攻擊[12]

惡意妥協節點篡改事件數據報中檢測節點的身份(ID)信息之后,再上傳給Sink。

3 虛假數據途中過濾技術分類

按照采用的數據加密技術不同,可將現有的虛假數據途中過濾技術分為兩大類:基于對稱加密的過濾方案和基于公鑰機制的過濾方案。其中,基于對稱加密的過濾方案具有計算復雜性小、實現簡單等特點,從而為資源有限的傳感器網絡所青睞。基于公鑰機制的過濾方案,其安全性較高,但對存儲空間和計算能力要求也較髙。然而,隨著傳感器技術的不斷發展,節點能量存儲和計算能力均有了提高,一些輕量級的公鑰機制也逐漸被運用于無線傳感器網絡虛假數據途中過濾方案中。

根據途中過濾方案是否依賴于地理位置信息,可以將現有的虛假數據途中過濾技術分為兩大類:依賴地理位置信息的途中過濾方案和不依賴地理位置信息的途中過濾方案。其中,依賴地理位置信息的途中過濾方案需要借助定位設備(GPS)或者定位算法獲得節點的位置信息,增加了額外的開銷。不依賴地理位置信息的途中過濾方案則無需此種開銷。

4 不依賴地理位置信息的途中過濾技術

Ye F等[9]率先提出了基于MAC認證的虛假數據途中過濾策略SEF。SEF要求每個數據報中必須包含t個屬于不同分區的檢測節點的MAC。轉發數據報的途中節點概率性地對數據報中的MAC進行驗證,從而能以一定的概率過濾掉虛假數據報。然而,由于節點間密鑰共享度較低,虛假數據報經過多跳才能被過濾掉,因而不利于節省途中節點的能量。另外,當攻擊者俘獲了t個以上屬于不同密鑰分區的節點后,即可通過協作偽造出SEF無法識別的虛假數據報。

Yu Z等[13]提出了一種基于“爬山”策略和多路徑路由的虛假數據過濾方案DEFS。簇頭節點采用類似“爬山”的策略預分發簇內節點的密鑰,離簇頭較近的中間節點以較高的概率存儲,離簇頭較遠的節點則以較低的概率存儲,并且預分發密鑰時通過多條路徑分發,以適應路由的動態改變。途中節點借助事先存儲的其他簇中節點的密鑰可概率性地對數據報進行驗證。爬山策略減輕了靠近Sink的節點的工作負擔,有利于均衡網絡負載,延長網絡生命,但認證密鑰的多路徑分發導致能量開銷較大。

Wang J X等[11]提出了基于鄰居信息的過濾方法NFFS。節點部署后,每個節點將其鄰居的ID和密鑰信息預分發給途中節點,各途中節點存儲其上游節點的鄰居信息,并以一定概率存儲上游節點的某個鄰居的密鑰。途中節點既驗證數據報中的MAC,又驗證檢測節點相對位置的合法性,因而可有效抵御多個妥協節點的協作攻擊。但是,由于每個節點需要存儲其上游節點的鄰居信息,NFFS的存儲開銷較大。

在NFFS算法的基礎上,劉志雄等[10]提出了一種基于單向哈希鏈的途中過濾方案HFS。各節點Si向Sink發送hello包(內含Si及其鄰居的ID、密鑰、索引值最小的哈希值)。途中節點均存儲Si的鄰居ID,并以一定概率隨機存儲Si某個鄰居的密鑰和哈希值。每個數據報中含t個MAC、新鮮哈希值及哈希值的索引。途中節點通過對MAC和哈希值的驗證和對檢測節點之間相對位置合法性的驗證可過濾虛假數據,并且通過驗證哈希值的新鮮性可以過濾重復數據。然而,HFS的數據報長度較長,導致轉發能耗較高。另外,每個節點需存儲密鑰和單向哈希鏈、所有上游節點的鄰居信息以及部分上游節點的密鑰和哈希值,存儲開銷較大。

章志明等[12]提出了一種抗節點身份攻擊的虛假數據過濾方案。事件數據報中包含t+1個協作節點的MAC按位異或后的結果值,t+1個協作節點ID的累加值,以及利用雙線性對與途中節點建立的共享會話密鑰對數據報和協作節點身份進行嵌套加密的信息。途中節點通過檢查本地是否存儲了本次查詢標記可過濾掉重放的數據報,通過對數據報內容和協作節點身份列表的驗證可抵御篡改數據報內容或節點身份的攻擊。然而,途中節點沒有驗證數據報中的MAC,因而無法抵御偽造MAC的攻擊。該方案的存儲開銷較小,各節點只需存儲自己的ID、公鑰、私鑰、系統參數e和一個哈希函數。

曹燕華等[14]提出了一種基于信任管理機制的途中過濾方案及惡意節點隔離方法。每個簇頭節點上傳數據包NP(內含自己的ID、簇內成員節點ID及對應的密鑰索引),轉發的中間簇頭節點以一定的概率存儲NP包。中轉簇頭節點借助存儲的NP包可驗證數據報中的節點是否同簇,從而防止非同簇的節點協同偽造虛假數據報。另外,中轉簇頭節點會聯合該簇中的節點一起驗證數據報中的MAC,提高了錯誤MAC的檢出率。同時,引入信任管理機制來檢測節點是否被俘獲,從而隔離妥協節點。該方法雖然能檢測出妥協節點,但會使一些正常的節點被誤判為妥協節點。該過濾方案中簇頭節點的存儲開銷較大,需要存儲自身的m個密鑰及密鑰索引、本簇內各節點的ID及對應的密鑰索引、妥協節點的ID和部分上游簇頭節點的NP包。

章曙光等[15]提出了一種基于鄰居節點監聽的途中過濾策略NWFFS。每個節點保存其兩跳鄰居節點的信息。每個中間節點向其下游節點轉發數據報后,需向其上游節點發送ACK包,通過對ACK包的監聽,可識別出惡意節點偽造的其他區域的事件。此外,NWFFS使用單向鏈技術保證節點身份的真實性,安全性能較好。然而,存儲開銷較大,每個節點需要存儲L個密鑰、鄰居節點及兩跳節點的相關信息。另外,中間節點發送ACK、等待收集alarm包等操作均增加了數據報傳輸的時延。

Lu R X等[16]提出了一種過濾虛假數據的合作認證方案BECAN。BECAN采用公鑰機制,任意兩個節點均可產生密鑰對。產生數據報的源節點N0的k個鄰居使用與各路由節點的密鑰對產生部分認證信息,發給N0產生最終的MAC。途中節點使用相應的密鑰對驗證MAC中的認證信息,從而可有效地過濾掉虛假數據報。同時,BECAN引入了時間戳技術,可對抗重放攻擊。然而,BECAN的存儲開銷較大,每個節點需要存儲自己的公鑰和私鑰、其他所有節點的公鑰及自己到Sink的路徑等。

5 依賴地理位置信息的途中過濾技術

Wang J X等[11]提出一種基于地理位置的途中過濾方案GFFS。該方案將節點位置和密鑰分區信息預分發給中間節點存儲。途中節點同時對數據報中所包含的MAC和檢測節點的地理位置信息進行驗證,從而可過濾掉不同地理區域的多個妥協節點協作偽造的數據報。然而,獲取節點的地理位置信息增加了成本,并且各節點預分發位置及分區信息帶來了額外的時間開銷和能量開銷。

Yu L等[17]提出了一種基于分組的途中過濾策略GRSEF。GRSEF將節點僅分為T組,而非SEF策略中的n組(n>T),并確保網絡中任何位置都能被來自不同組的T個節點高概率地覆蓋。該分組方法提高了密鑰共享度,從而提高了虛假數據報的過濾概率。此外,提出了一種多坐標軸的密鑰生成方法及Cell劃分方法,通過T維坐標系統劃分整個檢測區域,為每個節點生成相應驗證區域的密鑰。GRSEF在覆蓋性、過濾性能等方面具有良好的表現。然而,獲取節點的地理位置增加了成本,且多軸劃分和密鑰分發所需的通信開銷較大。

6 虛假數據途中過濾策略的分析與比較

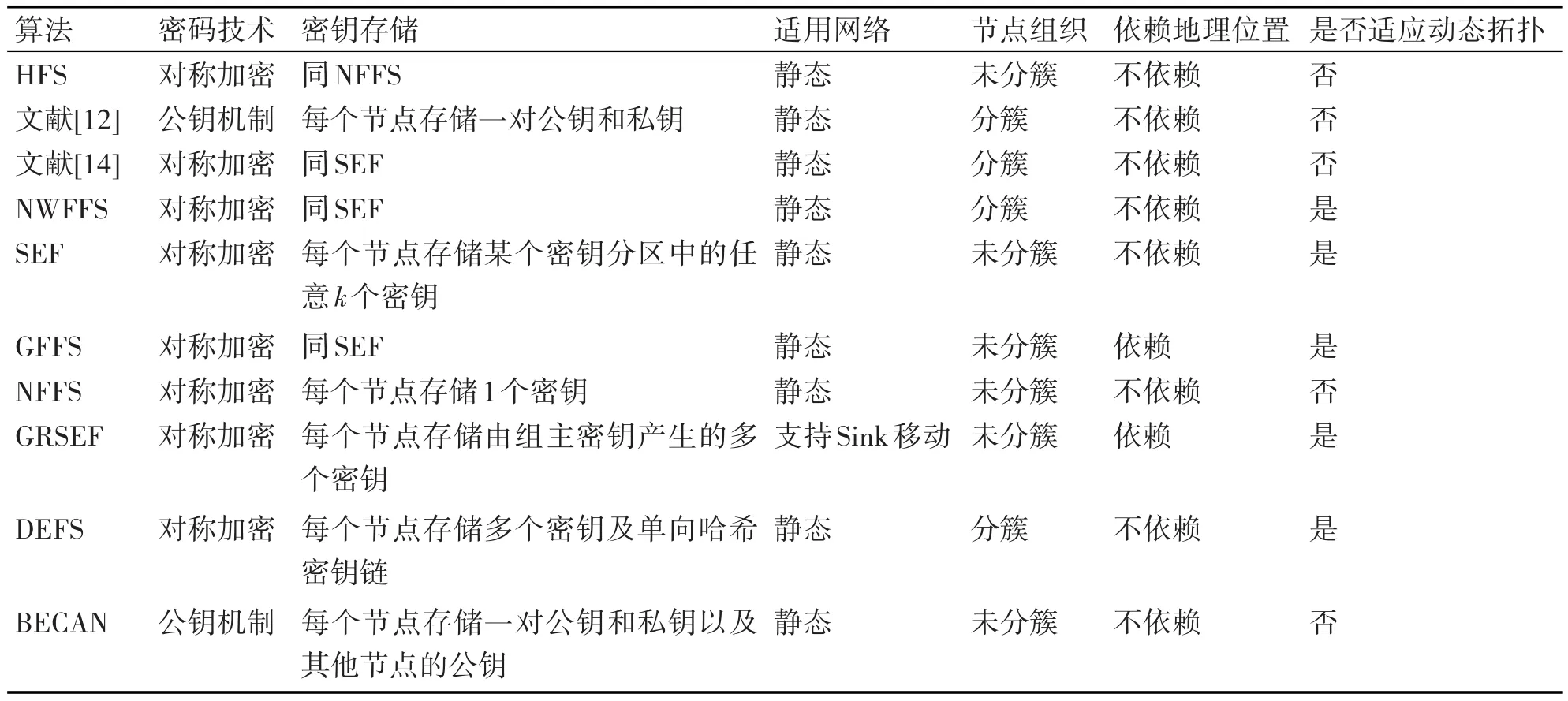

6.1 算法屬性的分析與比較

本節將對現有途中過濾算法的屬性進行分析與比較。分析與比較的算法屬性包括:1)采用的密碼技術(對稱加密/公鑰機制);2)節點上存儲的密鑰;3)算法適用的網絡(靜態/動態);4)節點的組織形式(分簇/未分簇);5)是否依賴地理位置;6)是否適應動態拓撲。

對現有途中過濾算法屬性分析的結果如表1所示。其中,在評判算法是否適應動態拓撲時,若算法在路由動態改變后,其過濾能力喪失或下降,均視為不適應動態拓撲。

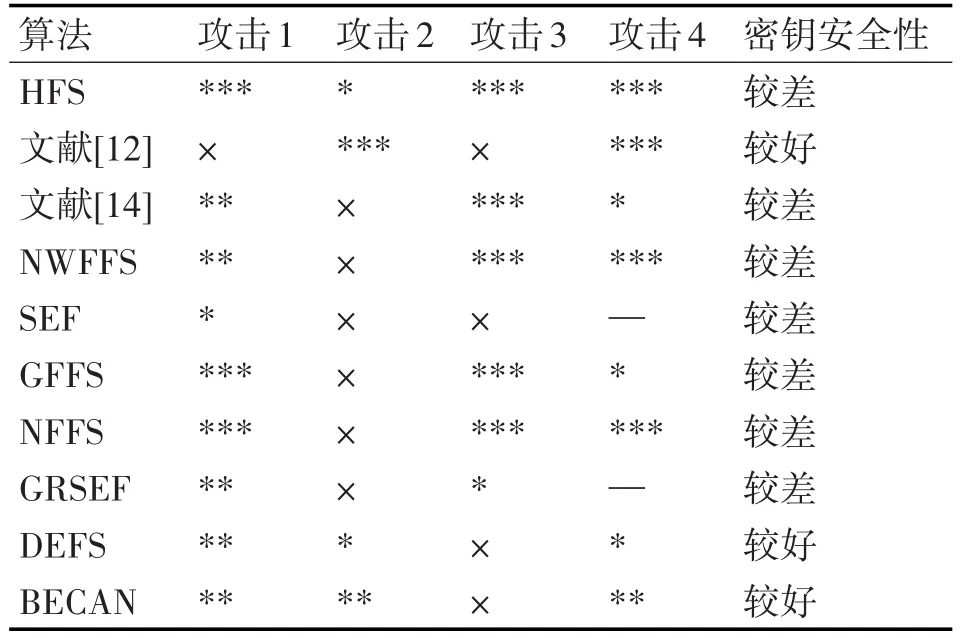

6.2 安全性能分析與比較

本節分析并比較現有途中過濾算法的安全性能,包括密鑰的安全性和對第2節總結的四種不同的虛假數據注入攻擊的防御能力。具體分析如下:

表1 算法屬性對比

對于攻擊1,文獻[12]所提算法無法對抗,其余算法均具有一定的防御能力。其中,SEF算法的防御能力較弱,因為節點間密鑰共享度較低,途中節點驗證檢測節點MAC的概率較低;其他算法對攻擊1的防御能力均高于SEF;HFS、GFFS和NFFS增加了對檢測節點的地理位置或相對位置合法性的驗證,可在一跳之內過濾掉虛假數據報,防御能力較強。

對于攻擊2,HFS、DEFS、文獻[12]算法和BECAN均具有一定的防御能力。其中,HFS通過概率性地驗證數據報中哈希值的新鮮性,可過濾掉部分重放數據;DEFS通過檢查K(t)中認證密鑰的序號是否大于本地存儲的相應認證密鑰的序號,可概率性地過濾重放數據;BECAN利用時間戳技術可有效抵御攻擊2;文獻[12]算法通過判斷本地是否存儲了本次查詢標記,可高效地過濾掉重放數據。其余算法均無法對抗攻擊2。

對于攻擊3,文獻[12]算法、SEF、DEFS和BECAN無法抵御,其余算法均具有一定的防御能力。其中,HFS、文獻[14]算法、NWFFS、GFFS和NFFS通過對檢測節點的地理位置或相對位置的合理性進行驗證,可高效地過濾攻擊3注入的虛假數據報;GRSEF可概率性地過濾掉攻擊3注入的虛假數據,防御能力相對較弱。

對于攻擊4,由于GRSEF和SEF的數據報中不含檢測節點的ID,敵人無法發起攻擊4,因此,不考慮它們對抗攻擊4的安全性。其余算法對攻擊4均具有一定的防御能力。文獻[14]算法通過檢測數據報中節點ID是否同簇來過濾掉部分被篡改的數據報;GFFS通過比較檢測節點信息和本地存儲的相應節點信息是否一致,能以一定概率識別出被篡改的數據報;DEFS中若數據報和K(t)中的節點ID被篡改,則途中節點能以一定的概率檢測出被篡改的K(t),從而丟棄對應的數據報;BECAN算法中若篡改了數據報中節點的ID,則途中節點將產生錯誤的密鑰對,導致對MAC的驗證不能通過,從而丟棄對應的數據報;HFS和NFFS通過驗證數據報中檢測節點之間相對位置的合法性,可有效對抗攻擊4;文獻[12]所提算法通過對檢測節點的身份列表進行驗證可抵抗攻擊4;NWFFS使用加密狗技術和單向鏈技術保證節點身份的真實性。

在密鑰安全性方面,在SEF、NWFFS、GFFS和GRSEF中,每個節點均存儲多個密鑰,且節點間以一定程度共享密鑰,敵人捕獲部分節點即可破獲全局密鑰池,密鑰安全性較差;HFS和NFFS均將上游節點的密鑰預先分發給中間節點存儲,敵人俘獲一個節點可得到多個節點的密鑰,密鑰安全性較差;在文獻[14]算法中,每個簇頭節點預先分發其簇內各節點的密鑰索引,被敵人監聽后,有助于敵人破譯節點的密鑰,密鑰安全性較差;DEFS通過周期性地的更新各節點的認證密鑰,提高了密鑰的安全性;BECAN和文獻[12]算法均采用公鑰機制,敵人捕獲一個節點后,只會獲得該節點的私鑰,無法獲得其余節點的私鑰,密鑰安全性較好。

綜上所述,現有途中過濾算法安全性能的比較結果如表2所示。表中“×”表示沒有防御能力,“*”表示有防御能力,“*”越多,表示防御能力相對越強。“—”表示無法實施此種攻擊。

表2 安全性能比較

7 結語

本文綜合了國內外學者近年來對無線傳感器網絡中虛假數據途中過濾技術的相關研究成果,總結了現有途中過濾策略所能防御的虛假數據注入攻擊模型,分類介紹了現有虛假數據途中過濾策略,并且對現有途中過濾策略的屬性和安全性能進行了分析與比較。今后該領域的研究可以考慮更復雜的攻擊模型,研究其他不基于MAC的認證技術,同時充分考慮網絡的可擴展性和節點移動性的需要,適應網絡的動態變化,在提高途中過濾算法安全性能的同時,還應兼顧存儲開銷和能量開銷。

[1]Mao X,Miao X,He Y,et al.Citysee:Urban CO2MonitoringwithSensors[C]//IEEEInfocom.IEEE,2012:1611-1619.

[2]Elghazel W,Bahi J,Guyeux C,et al.Dependability of Wireless Sensor Networks for Industrial Prognostics and Health Management[J].Computers in Industry,2015(68):1-15.

[3]Kus yB,Amundson I,Sallai J,et al.RF Doppler Shift-based Mobile Sensor Tracking and Navigation[J]. Acm Transactions on Sensor Networks,2010,7(1):219-239.

[4]張波,羅錫文,蘭玉彬,等.基于無線傳感器網絡的無人機農田信息監測系統[J].農業工程學報,2015,31(17):176-182.

ZHANG Bo,LUO Xiwen,LAN Yubin,et al.Agricultural Environment Monitor System based on UAV and Wireless Sensor Networks[J].Transactions of the Chinese Society of Agricultural Engineering(Transactions of the CSAE),2015,31(17):176-182.

[5]Li R H,Yu J X,Huang X,et al.Robust Reputation-based Ranking on Bipartite Rating Networks[J].SDM,2012(12):612-623.

[6]Rezvani M,Ignjatovic A,Bertino E,et al.Secure Data Aggregation Technique for Wireless Sensor Networks in the Presence of Collusion Attacks[J].IEEE Transactions on Dependable&Secure Computing,2015,12(1):98-110.

[7]Nath S,Gibbons P B,Seshan S,et al.Synopsis Diffusion for Robust Aggregation in Sensor Networks[J].Acm Transactions on Sensor Networks,2008,4(2):250-262.

[8]Roy S,Conti M,Setia S,et al.Secure Data Aggregation in Wireless Sensor Networks:Filtering out the Attacker's Impact[J].IEEE Transactions on Information Forensics and Security,2014,9(4):681-694.

[9]Ye F,Luo H,Lu S,et al.Statistical En-route Filtering of Injected False Data in Sensor Networks[C]//INFOCOM,Twenty-third Annual Joint Conference of the IEEE Computer and Communications Societies.IEEE,2004:2446-2457.

[10]劉志雄,王江濤,王偉平,等.傳感器網絡中一種基于單向哈希鏈的過濾方案[J].軟件學報,2014,25(10):2385-2396.

LIU Zhixiong,WANG Jiangtao,WANG Weiping,et al. One-Way Hash Chain based Filtering Scheme in Wireless Sensor Networks[J].Journal of Software,2014,25(10):2385-2396.

[11]Wang J X,Liu Z,Zhang S,et al.Defending Collaborative False Data Injection Attacks in Wireless Sensor Networks[J].Information Sciences,2014(254):39-53.

[12]章志明,李萍,熊小勇.一種有效的無線傳感器網絡虛假數據過濾方案[J].計算機工程與應用,2015,51(24):78-85.

ZHANG Zhiming,LI Ping,XIONG Xiaoyong.Efficient False Data Filtering Scheme for Wireless Sensor Networks[J].Computer Engineering and Applications,2015,51(24):78-85.

[13]Yu Z,Guan Y.A Dynamic En-route Scheme for Filtering False Data Injection in Wireless Sensor Networks[C]// INFOCOM IEEE International Conference on Computer Communications.ACM,2006:1-12.

[14]曹燕華,章志明,余敏.基于信任管理機制的無線傳感器網絡虛假數據過濾方案[J].計算機應用,2014,34(6):1567-1572.

CAO Yanhua,ZHANG Zhiming,YU Ming.False Data Filtering Scheme based on Trust Management Mechanism in Wireless Sensor Networks[J].Journal of Computer Applications,2014,34(6):1567-1572.

[15]章曙光,周學海,楊峰,等.無線傳感器網絡中基于鄰居節點監聽的虛假數據過濾策略[J].中國科學技術大學學報,2014,44(4):317-324.

ZHANG Shuguang,ZHOU Xuehai,YANG Feng,et al.A False Report Filtering Scheme based on Neighbor Watch for Wireless Sensor Networks[J].Journal of University of Science and Technology of China,2014,44(4):317-324.

[16]Lu R X,Lin X D,Zhu H J,et al.BECAN:A Bandwidth-efficient Cooperative Authentication Scheme for Filtering Injected False Data in Wireless Sensor Networks[J].IEEE Transactions on Parallel and Distributed Systems,2012,23(1):32-43.

[17]Yu L,Li J.Grouping-based Resilient Statistical En-route Filtering for Sensor Networks[J].Proceedings-IEEE INFOCOM,2009:1782-1790.

Survey on False Data En-route Filtering Techniques in Wireless Sensor Networks

YI Chuanjun

(Zijin College,Nanjing University of Science and Technology,Nanjing210023)

In order to detect and filter out false data as early as possible to save energy and bandwidth in wireless sensor networks,false data en-route filtering strategies are favored by the domestic and overseas scholars.With surveying recent advances in false data en-route filtering techniques in wireless sensor networks,I summarize the models of false data injection attacks defended by the existing en-route filtering strategies,and classify the existing en-route filtering strategies.Then the location-dependent and location-independent en-route filtering strategies are introduced respectively.After that,the properties and safety performance of the existing en-route filtering strategies are analyzed and compared.Finally,I summarize the paper and foresee the future work in this field.

wireless sensor network,compromised node,false data,en-route filtering

TP393

10.3969/j.issn.1672-9722.2017.06.017

2016年12月3日,

2017年1月19日

國家自然科學基金項目“非自由部署空間中無線傳感器網絡查詢處理技術研究”(編號:61402225)資助。作者簡介:裔傳俊,女,碩士,講師,研究方向:模式識別與圖像處理、無線傳感器網絡。