通過AndroidManifest和API調用追蹤的惡意檢測

鄭 堯,王軼駿,薛 質

(上海交通大學 電子信息與電氣工程學院,上海 200240)

通過AndroidManifest和API調用追蹤的惡意檢測

鄭 堯,王軼駿,薛 質

(上海交通大學 電子信息與電氣工程學院,上海 200240)

研究了一種靜態基于特征向量的機制,提供了一種靜態分析的方法,用來檢測Android惡意應用。為了識別不同Android惡意軟件的意圖,各種聚類算法被應用在此機制中,用來增強對Android任意應用程序的行為建模能力。同時研發了一套系統—XDroidMat。XDroidMat從每個Android應用程序的AndroidManifest.xml中抽取出靜態信息,把組件作為切入點,往后追蹤組件間通信及其API的調用。然后使用“k-means”算法加強建立惡意程序模型的能力。聚類的個數是通過奇異值分解算法決定的。最后采用“kNN”算法判別應用程序是惡意應用還是正常合法的應用。實驗結果表明,XDroidMat的準確率達到了98.12%,在檢測Android惡意應用中性能優異。

Android惡意應用;靜態分析;基于特征;組件間通信

0 引 言

隨著科技的發展,移動手機早已進入智能手機時代,較以前具有了更多復雜的功能。不僅僅是官方市場(Google Play),而且第三方市場也在提供Android應用,推動了Android的發展。不幸的是,這種發展也帶來了很多惡意應用開發者。智能手機已經變成惡意軟件惡意行為的另一個溫床。

Android市場是增長最快的移動應用平臺。有報告顯示,Android市場的增長率是Apple應用商店增長率的三倍以上。Apple的應用商店,每個可用的應用都要被安全工程師檢查。但是在Android市場,在應用發布到市場之前,沒有一套完整的應用檢測程序。

在此研究中,提出一種基于特征的機制,為檢測Android惡意軟件提供一種靜態分析方法。在該機制中,考慮了包括permissions,component配置,Intent消息傳遞和API調用等靜態信息,給Android應用的行為建模。為了識別不同Android惡意軟件的意圖,各種聚類算法被應用在此機制中,用來增強對Android任意應用程序的行為建模能力。利用提出的機制研發了一套系統—XDroidMat,從每個Android應用程序的AndroidManifest.xml中抽取靜態信息,并把每個組件(Activity,Service和Receiver)作為切入點,往后追蹤組件間通信及其API的調用。使用“k-means”算法加強建立惡意程序模型的能力,以及“kNN”算法判別應用程序是惡意應用還是合法應用。

1 相關工作

文中描述了從不同方面對Android惡意軟件檢測的相關工作。此外,討論了其他相關[1]工作使用的不同特征。

1.1 誤用檢測模型

誤用檢測是一種基于簽名的方法,通過一套規則或策略檢測到惡意軟件。

有相關研究工作應用該機制來檢測移動惡意軟件。例如,Kim等[1]從收集到的樣本中建立能耗的歷史,從這段歷史庫中建立了一種能量特征,來做能量性的惡意應用檢測;Fuchs等[2]提出了一種ScanSroid機制,提取應用程序的安全規范,應用數據流分析來檢測某一數據流是否違反這些策略。

1.2 異常檢測

異常檢測不同于誤用檢測,它運用機器學習算法來學習已知惡意行為,預測未知或新的惡意軟件。盡管異常檢測能夠檢測較新的惡意應用,但也會提高漏報率。

Bose等[3]為檢測框架,通過觀察應用的邏輯順序檢測Android惡意應用,而不是基于簽名的解決方案。更進一步,他們基于SVM訓練一個分類器,用來把惡意應用從正常應用中區分出來。

Zhao[4]等利用SVD算法,專注于基于惡意軟件檢測軟件行為的框架—AntiMalDroid。這種框架將惡意軟件特征動態擴展到數據庫中。

Teufl[5]等提取了關鍵權限,執行語義搜索查詢,獲得權限之間的關系,用來檢測可疑異常的應用程序。

1.3 提取特征

提取的特征通常對于創建分析模型是有用的和有意義的。文中提取的特性對仿真結果有一定影響。因此,對提取特征進行分類和定義。將調查到的特征分為三類:動態的、靜態的和額外信息。

(1)動態特征。

相關工作中涉及到集中動態特征,如下所述:

登錄行為序列:Zhao等[4]提出以登錄行為序列作為特征,檢測Android惡意應用,然后建立了特征模型來檢測惡意應用與其在運行時的有效變異。

系統調用:耿東久等[6]追蹤系統調用行為。

動態污染的數據流和控制流:楊博[7]研究了第三方應用程序隱私敏感數據流動,提出了基于控制流和數據流的Android應用分析技術,為權限檢測和通信系統分析提供了可靠的數據。張一等[8]提出了動態跟蹤防御方法,可以對應用進程間通信(IPC)進行監測,監測是否發生惡意的權限提升。

能量功耗:文獻[1]考慮把能量功耗作為區分合法應用與惡意應用的特征。

(2)靜態特征。

另一種流行的惡意軟件分析方法是靜態分析。它通過分析應用程序的每個組件實現目標。盡管對惡意軟件使用動態分析可以提供全面的了解,但仍受到高成本環境部署和手動調查的限制。相關工作中涉及到集中動態特征,下面列出文中主要使用的靜態特性。

請求的權限:張葉慧等[9]統計每一個類別應用程序權限使用情況,利用應用程序的訪問權限,計算該類別惡意閾值。沈才樑等[10]的研究也聚焦在權限提升。

載入的包:Zhou等[11]考慮了被應用載入的包。李宇翔等[12]利用重打包注入安全防護代碼的加固系統,不僅提供應用動態權限管理機制,還提供權限劃分細粒度的安全策略。

API調用:Zhou等[11]、曾立鹍等[13]、呂曉慶等[14]也在他們的研究中考慮了API調用。

(3)額外信息。

通過上述內容可以發現,不管對于PC還是智能手機,動態分析和靜態分析都是兩種主要機制。但是,不僅來自應用程序本身的信息很重要,來自其他方面的信息也非常重要。很多研究者認為,這些信息可能幫助來鑒別重包裝的應用是否為原始合法應用的更新版本,還是被注入了另外一些功能,比如廣告和惡意模式。而在安卓市場上的應用程序的信息,比如應用程序描述、下載數量,價格和激活模式應用范疇,也是重點研究的對象。例如,祝為等[15]利用Android Rootkit等技術特征,從內核級別對Android系統進行檢測。另外一些研究者通過對應用程序的網絡行為進行觀察,從而對其進行檢測。

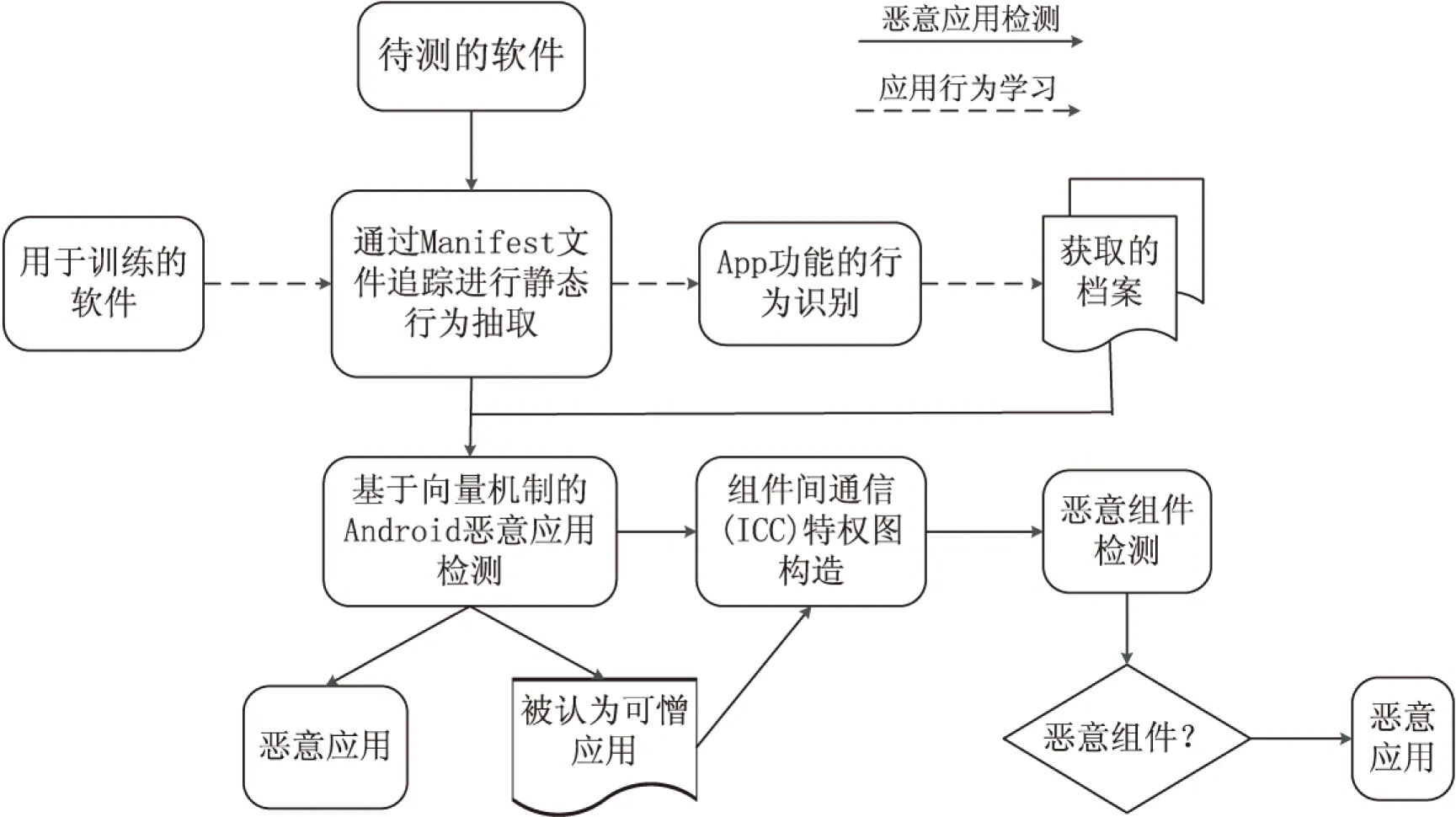

2 靜態功能行為分析

提出一種靜態特征機制為Android惡意應用檢測提供一種靜態分析方法,考慮了檢測效率和跨版本的分析能力。這種機制涉及到靜態信息,包括權限、組件配置、Intent消息傳遞和API調用,用這些特征來描述Android惡意應用行為。該系統的構架如圖1所示。將從構架和詳細機制兩個部分來介紹。

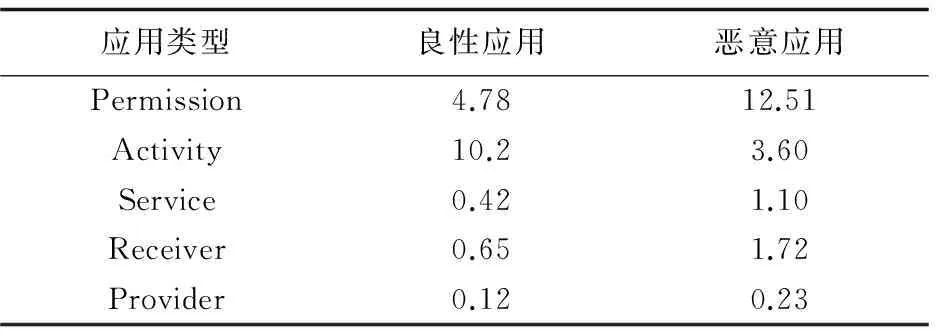

在說明使用什么樣的特征之前,首先描述一些良性的應用和Android惡意軟件之間的觀測結果。統計了搜集的正常合法應用與惡意應用中每個組件的使用情況,如表1所示。從中發現,Android惡意應用比合法應用往往要求更多的Permission、Service和Receiver組件。它們通常在悄悄地運行后臺服務時隱藏惡意行為。

圖1 XDroidMat系統架構

應用類型良性應用惡意應用Permission4.7812.51Activity10.23.60Service0.421.10Receiver0.651.72Provider0.120.23

調查了合法應用軟件和惡意應用軟件需要的前30個權限,發現在權限需求方面兩者有一個非常重要的區別。對于合法軟件來說,它們通常需要的是正常合法的非敏感權限,比如網絡權限INTERNET、獲取網絡狀態權限ACCESS NETWORK STATE等等。但是,對于應用軟件來說,它們經常請求敏感權限,而這些權限可能對應相關的惡意行為,比如申請SEND SMS權限用來發送高費率短信,申請INSTALL PACKAGE權限用來安裝從其地方來的Android惡意軟件。雖然有些權限都被合法應用軟件和惡意應用軟件申請,但是這些權限被用在不同的組件中(比如,合法軟件在Activity組件中使用這個權限,而惡意軟件在Service組件中使用該權限)。

2.1 靜態行為提取

從AndroidManifest.xml和smali文件中提取出足夠的信息進行深入分析。定義以下靜態特征,這些特征隱含了每個應用的配置和意圖。在提取特征完畢后,為每個應用建立一個特征向量。如果元素不包括在應用程序中,向量中對應元素的值為0,如果元素是應用程序包含的,則該元素的值為1。

(1)AndroidManifest.xml文件是每個應用對于Android系統的重要信息,是系統在運行任何應用的代碼時所必須的信息。它提供了應用的所有設置信息,包含了一些區分的很顯然的特點,比如Permission和Component(包括Activity,Service和Receiver)。

(2)Intent消息也是用到的一個特征。Intent負責對應用中一次操作的動作、動作涉及數據、附加數據進行描述。應用的三個核心組件Activities,Services和Broadcast Receivers都是通過Intents來激活的。

(3)應用程序的字節碼包含豐富的語義信息,比如API calls。想知道的是應用執行什么樣的操作是敏感的。特別地,關注那些權限受到保護的API的調用。另外,想知道它們在什么組件中被使用。API在不同組件中使用暗示著不同的意圖。例如,Android惡意應用軟件通常在Service組件中調用getDeviceId()這個API,然后在后臺悄悄運行,來搜集手機信息。然而合法應用軟件則是在Activity組件中調用這個API,并且顯示在界面上。有了API調用信息,能間接地推斷出app的意圖。

(4)Inter-Component Communication(ICC),組件間通信。文中研究發現,大多數Android惡意軟件都喜歡在后臺悄悄運行來隱藏自己,做一些惡意行為,比如偷取私人信息或者控制整個裝置并使之成為一個蠕蟲一樣。通常,它們是由Broadcast Receiver來監聽和獲取特殊的廣播,比如BOOT COMPLETED(當Android系統完成啟動程序時會發送出來)。此后,Receiver要么自己運行,要么永久地在后臺運行。把組件(Activity,Service,Broadcast Receiver)作為切入點,深入追蹤應用軟件的組件間通信和與權限相關的API調用的情況。

2.2 功能行為識別

為了識別不同的Android應用的意圖,應用不同的聚類算法。文中選擇最常用k-means和EM算法。

首先研究的問題是確定聚類數目。運用TF-IDF算法做出應用特征矩陣。TF-IDF是一種關于信息檢索與信息勘探的統計方法。它實際上是一種加權技術,常常被用于資訊檢索與資訊探勘的加權。用它對每個字詞相對于一個文件集或一個語料庫中的某一份文件的重要程度進行評估。

文中使用奇異值分解(SingularValueDecomposition)算法確定最佳聚類數量。

對合法應用來說,每個合法應用屬于由Android市場決定的根據其功能的一個主題類別。文中參考GooglePlay類別(共26個),認為每個類別作為一個聚類,因為文中認為同一類別的應用具有相似的功能。

奇異值分解算法描述如下:

F表示一個數據矩陣,m行n列,即m種Android資源,n種屬性。文中使用合適的分類方法,把F矩陣分解成l基的線性光譜混合模型。在系統設置中,列數太大,即F矩陣中的行數太大,使奇異值分解加大分解計算量,才能得到重要的特征。文中不直接使用F矩陣來實施SVD算法。

(1)

F×FT=U×D2×UT

(2)

U=F×FT/D2×UT

(3)

V=D-1×UT×F

(4)

在此系統中,隱藏變量的數量優先被決定。文中利用頻譜分析所用到的SVD,選取占總頻譜能量λ(比如λ=95%)比例的前l個奇異值,作為聚類個數。進一步使用式(5)的SVD算法來分解F矩陣。

M=U×S×VT

(5)

式(5)中,利用對角矩陣S,選取占總頻譜能量λ(比如λ=95%)比例的前l個奇異值作為隱藏變量的個數,如式(6)所示。

(6)

k表示占總頻譜能量λ的所有頻率數的最小整數,滿足式(7)。

(7)

2.3 Android惡意軟件識別

行為識別能總結Android惡意軟件的不同功能,用來做進一步的預測參考。具有類似功能的應用程序可以歸在一類。在認識了應用程序的行為意圖后,最后的目標就是識別Android惡意應用。在給定代表聚類的概要信息后,原則上能利用任意分類器進行Android惡意應用的檢測。文中采用樸素貝葉斯算法和kNN(k=1)算法。

2.4 構造ICC特權圖推理

前一階段是設計檢測單獨的Android惡意應用。對于重新打包的Android惡意應用軟件來說,它們與合法應用軟件非常相似。如果仍舊采用基于向量的機制,那么這些Android惡意應用軟件可能輕易地偽裝,被系統認為是合法應用軟件。因為它們使用的大多數組件都是合法的,而只有很少的一部分是惡意的。

為了解決這種類型的偽裝,采用ICC特權圖推理方法識別惡意組件。盡管只有很少的一部分惡意模式可能被注入到合法應用中,但最終它們需要權限才能做惡意行為。可以通過ICC特權圖總結出重打包的Android惡意應用的行為。

在此階段,前面基于向量機制檢測出來的合法程序含有部分惡意組件的標簽,嘗試構建這些應用的ICC特征圖以進行更深入的分析。

在ICC特權圖中,有四種頂點(Activity,Service,Broadcast Receiver和Permission),兩種邊(ICC和ICC-Permission)。每個應用軟件都有自己的ICC結構,通過追蹤特權API的使用,把每個組件與其相聯系的權限連接起來。最后,把這些應用軟件的ICC特權圖合成一個圖。假設,在底部不同的應用軟件在ICC圖中沒有任何聯系,但是它們共享同一套權限。

在ICC特權圖建立好之后,用PageRank算法來給組件打分,并通過關系傳播。一旦某個組件得到高分,它可能被認定是惡意的,進而其所屬的應用軟件被認為是Android惡意軟件。在ICC特權圖中,節點可能是組件或者權限,但把它們當做同樣的目標,即節點。

3 實驗結果

為了評估該方法,文中對XDroidMat的有效性進行驗證。另外,將XDroidMat和另一款常用的基于簽名的Android惡意應用檢測Androguard[4]進行比較,在Blackhat2011上發布。

3.1 數據集

在Contagio mobile和VirusShare網站上搜集惡意軟件。文中隨機在Google Play商店給每個類別(共26類)下載了50個應用程序。默認這1 300個應用是安全合法的。總共搜集了223個Android惡意應用,包含了34個惡意程序家族。

3.2 評價標準

評估時把每個Android惡意程序作為一個實例。把Android惡意程序檢測為真實例True instance,而把合法應用檢測為假實例False instance。

定義了一組相關指標,從各個方面來衡量實驗效果。現設TP(True Positive)為惡意軟件被正確檢測出來,即惡意軟件被檢測為惡意軟件的數量。FP(False Positive)表示惡意軟件沒有被正確檢測出來(而被檢測為合法軟件)的數量。TN(True Negative)表示合法軟件被檢測出來的數量,即被檢測為合法軟件的數量。FN(False Negative)表示合法軟件沒有被正確檢測出來(而被檢測為惡意軟件)的數量。

3.3 有效性分析

為了評估XDroidMat的有效性,設置了兩個系列的實驗,一個是基本參數比較,另一個是與Androguard(一個很受歡迎的開源的Android惡意應用分析檢測工具)進行比較。

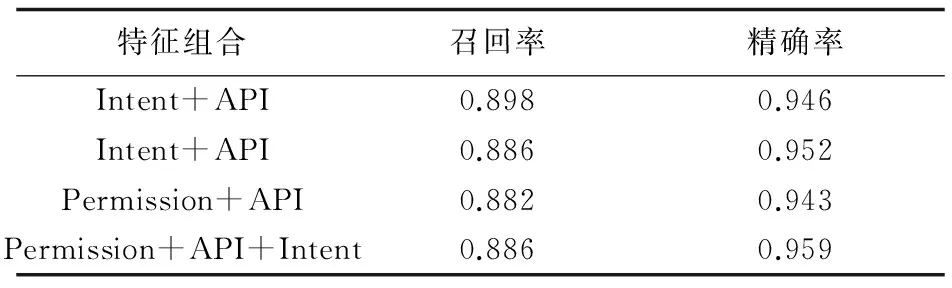

這四種特征集如下:

(1)Intent+API:此特征集涵蓋了應用的所有信息,包括組件類別、所需權限、Intents以及API調用。

(2)有API而沒有Intent:此特征集幾乎和前者一樣,除了沒有考慮Intents信息。

(3)Permission+API:此特征集包含所需權限和API調用。

(4)Intent+Permission+API:此特征集在文中方法中用到,包含所需權限、Intents以及API調用。

表2顯示了應用不同特征集到XDroidMat中的實驗結果。

基本參數有效性的比較結果顯示,特征集“with+Intent+API”有最好的召回率。文中方法用到的特征集“Permission+Intents+API”,有最佳的準確率。前者包含了與應用相關的所有信息,而這些信息能夠檢測出更多的Android惡意應用軟件。但是由于大部分特征是組間類別,這些組間類別對于每個應用都是唯一的,所以前者不是經常用。盡管后者的召回率(recall rate)不像前者那么好,但是它的精確率(precision)是最好的,而且更常被用到。

表2 不同特征組合的召回率、精確率比較

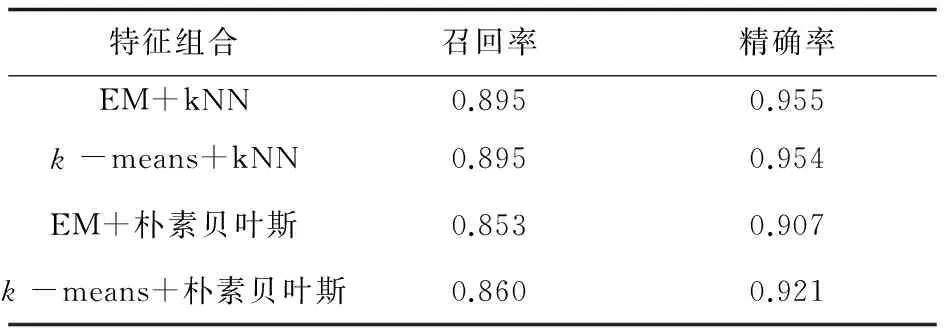

表3顯示了應用不同的聚類和分類算法在此機制中的不同結果。文中采用四種不同組合的分類算法來分析結果。

表3 不同的聚類和分類算法的召回率、精確率比較

文中選擇了k-means和kNN的組合。

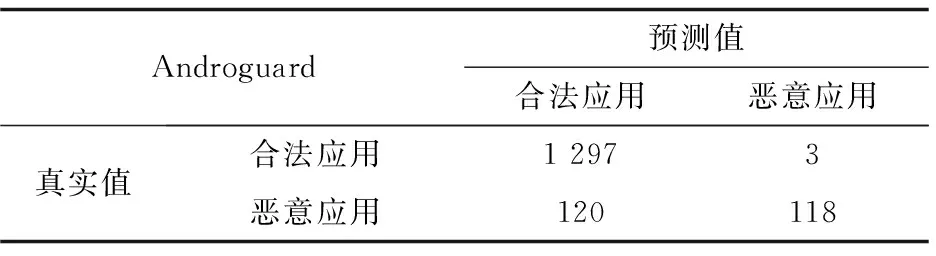

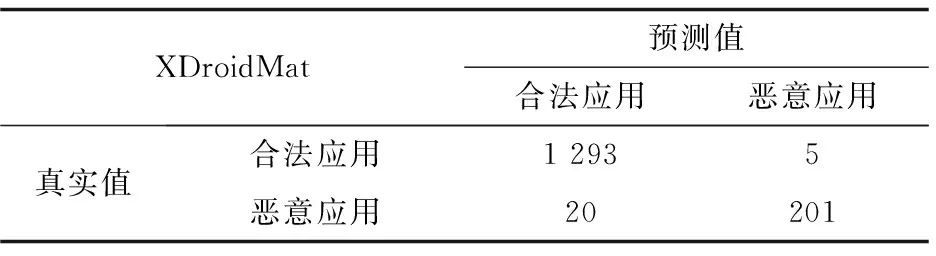

比較了XDroidMat和Androguard的檢測能力。實驗結果見表3。此外,兩個系統的混淆矩陣和評價標準結果顯示在表4和表5中。

表4 Androguard的混淆矩陣

表5 XDroidMat的混淆矩陣

實驗顯示,XDroidMat能檢測出更多的惡意應用。甚至在小樣本情況下,XDroidMat也有更好的效果。此外,XDroidMat能識別大多數Android變異惡意軟件。從平均召回率和F-measure等評價標準來看,XDroidMat相對于Androguard都要好。

由于考慮了Permissions,Intents和API調用等情況,實驗結果表明XDroidMat比Androguard能檢測出更多的Android惡意應用。但是,XDroidMat能檢測出的Android惡意應用家族類別的數量要少于Androguard。因為大多數家族只有一個樣本,使得XDroidMat學習它們的行為受限。其中,BaseBridge和DroidKungFu兩類家族是XDroidMat不能檢測出來的。

4 結束語

文中提出了XDroidMat,一種根據應用不同意圖惡意應用新檢測的方法。XDroidMat能夠區分Android惡意軟件變種截然不同的意圖,準確率能達到98.12%。它是一個線性大小問題(輸入矩陣的非零數量)。不需要在沙盒中動態檢測Android應用的行為,節省環境配置開銷和手工調查成本。

[1]KimH,ShinKG,PillaiP.MODELZ:monitoring,detection,andanalysisofenergy-greedyanomaliesinmobilehandsets[J].IEEETransactionsonMobileComputing,2011,10(7):968-981.

[2]FuchsAP,ChaudhuriA,FosterJS.SCanDroid:automatedsecuritycertificationofAndroidapplications[R].Maryland:Univ.ofMaryland,2009.

[3]BoseA,HuX,ShinKG,etal.Behavioraldetectionofmalwareonmobilehandsets[C]//Proceedingsofthe6thinternationalconferenceonmobilesystems,applications,andservices.[s.l.]:ACM,2008:225-238.

[4]ZhaoM,GeF,ZhangT,etal.AntiMalDroid:anefficientSVM-basedmalwaredetectionframeworkforAndroid[C]//ProceedingsofICICA.[s.l.]:[s.n.],2011:158-166.

[5]TeuflP,KraxbergerS,OrthackerC,etal.Androidmarketanalysiswithactivationpatterns[M]//Securityandprivacyinmobileinformationandcommunicationsystems.[s.l.]:Springer,2012:1-12.

[6] 耿東久,索 岳,陳 渝,等.基于Android手機的遠程訪問和控制系統[J].計算機應用,2011,31(2):559-561.

[7] 楊 博.Android系統下應用程序的安全性研究[D].上海:上海交通大學,2013.

[8] 張 一,施 勇,薛 質.Android中權限提升漏洞的動態防御技術[J].信息安全與通信保密,2013(11):71-74.

[9] 張葉慧,彭新光,蔡志標.基于類別以及權限的Android惡意程序檢測[J].計算機工程與設計,2014,35(5):1568-1571.

[10] 沈才樑,唐科萍,俞立峰,等.Android權限提升漏洞攻擊的檢測[J].電信科學,2012,28(5):115-119.

[11]ZhouY,WangZ,ZhouW,etal.Hey,You,getoffofmymarket:detectingmaliciousappsinofficialandalternativeandroidmarkets[C]//Proceedingsofannualnetwork&distributedsystemsecuritysymposium.[s.l.]:[s.n.],2012:1-13.

[12] 李宇翔,林柏鋼.基于Android重打包的應用程序安全策略加固系統設計[J].信息網絡安全,2014(1):43-47.

[13] 曾立鹍,唐泉彬,牛 斗.Android系統應用程序組件安全性分析[J].軟件,2014,35(3):147-151.

[14] 呂曉慶,鄒仕洪.基于smali的Android軟件敏感API調用日志模塊嵌入系統[EB/OL].[2012-12-28].http://www.paper.edu.cn/releasepaper/content/201212-1107.

[15] 祝 為,王軼駿,薛 質.基于VFS的AndroidRootkit技術研究[J].信息安全與通信保密,2013(1):68-69.

Android Malware Detection of Calls Tracing with AndroidManifest and API

ZHENG Yao,WANG Yi-jun,XUE Zhi

(School of Electronic Information and Electrical Engineering,Shanghai Jiaotong University,Shanghai 200240,China)

A static feature-based mechanism is studied to provide a static analysis method for detection of the Android malware.In order to identify the intention of different Android malware,all kinds of clustering algorithms are applied to enhance the malware modeling capability to any Android procedure.Besides,a system,called XDroidMat,is developed.The XDroidMat extracts the information from each application’s manifest file and regards components as entry points drilling down for tracing API Calls related to permissions.Then it usesk-meansalgorithmtostrengthenthemalwaremodelingcapability.ThenumberofclustersisdecidedbySingularValueDecomposition(SVD)methodonthelowrankapproximation.Finally,ituseskNNalgorithmtoclassifytheapplicationasbenignormalicious.TheexperimentalresultsshowXDroidMatcanget98.12%accuracyanddowellindetectingtheAndroidmalware.

Android malware;static analysis;feature-based;ICC

2015-06-06

2015-11-09

時間:2017-02-17

國家自然科學基金資助項目(61332010)

鄭 堯(1988-),男,碩士,研究方向為信息安全;王軼駿,講師,研究方向為信息安全;薛 質,教授,研究方向為信息安全。

http://www.cnki.net/kcms/detail/61.1450.TP.20170217.1623.006.html

TP

A

1673-629X(2017)03-0126-05

10.3969/j.issn.1673-629X.2017.03.026