基于RC4加密算法對無線網絡安全技術的研究

◆趙明陽

基于RC4加密算法對無線網絡安全技術的研究

◆趙明陽

(保山學院 云南 678000)

隨著信息通訊技術的高速發展,無線網絡技術已經覆蓋了人們的日常學習、工作和生活領域。正當人們享受著無線網絡技術帶來的方便和快捷的同時,因無線網絡特有的開放性、可移動性和動態可變性,也使得無線網絡技術安全方面成為廣大網民熱切關心、關注的問題。本文通過對RC4加密算法進行研究分析,提出一套行之有效的新型算法模型。使無線網絡環境安全性能大幅提升。

無線網絡安全技術;RC4;加密算法

0 前言

進入本世紀以來,網絡技術的飛速發展使得人與人之間的交流活動越來越不受地域的限制。特別是近年來無線網絡技術的廣泛應用,填補了以往網絡無法移動等局限。和傳統有線網絡對比,無線網絡技術是客戶端通過無線路由器、WIFI等設備自行進行區域劃分和IP地址分配,因無線網絡受到可移動性等因素制約,大多一些使用環境如:圖書館、多媒體教室、機場、賓館、家庭忽略了防火墻等安全設備的配置,這樣在很大程度上降低了無線網絡的安全防范。網絡黑客的接入,偽造MAC地址肆意攻擊、無線密鑰破解軟件的濫用等,己然嚴重威脅著無線網絡的安全。

1 無線網絡技術及存在的安全隱患

1.1 無線網絡技術

無線局域網絡英文簡稱WLAN,即:Wireless Local Area Network。是指不需要任何網線、光纖等有線手段連接,只是由無線電波作為通訊媒介所組建的局域網絡。該無線網絡只能用于短距離數據接收傳輸,通常以有線光纜作為無線局域網的主干,無線局域網用戶通過無線理由器等設備進行IP地址分配接入互聯網。

1.2 危險無線網絡安全的隱患

1.2.1 非法入侵網絡

鑒于無線網絡的開放性,無正式授權的非法終端很容易能檢索到無線網絡信號,如果信號沒有加密保護。非法用戶則可以輕松的鏈接上網絡,消耗網絡寬帶資源,降低合法用戶的使用資源。更有甚者,通過Network Stumbler、WinAirCrack等網絡工具就能輕松地檢測到無線網絡信號,并對強度進行分析以及加密類型信道分析等方式破譯無線網絡,達到竊取用戶信息資源的目的。

1.2.2 監聽篡改數據信息

從無線網絡環境特點及分層網絡結構的分析,監聽或篡改數據最容易發在數據鏈接層。因為無線網絡的3種幀類型即:數據幀((Data Frames)、控制幀(control Frames)和管理幀(Management Frames)一旦非法用戶對其做任何改動都會引發這個無線網絡的完整性和可用性。

1.2.3 冒用MAC地址

網絡黑客可以通過一些第三方軟件獲取到正常用戶的MAC地址并將其修改就可以變成合法用戶進行訪問。再通過一些非法軟件等工具就能輕松的獲得合法用戶的重要信息。如:身份信息、登錄密碼、銀行支付寶賬號密碼等。

2 RC4加密算法

2.1 RC4加密算法簡介

RC4加密算法是在1987年由羅納德·李維斯特(Ron Rivest)設計的一種密鑰長度可變的流加密算法簇。是由其核心部分的S-box長度可為任意值,但一般為在256字節。該算法的速度可以達到DES(Data Encryption Standard即數據加密標準)加密的10倍左右[2]。在IEEE802.11(國際電工電子工程學會(IEEE)為無線局域網絡制定的標準)無線局域網標準的WEP協議中使用RC4加密算法對數據進行加密,由于RC4加密算法具有良好的隨機性和抵抗分析能力而被應用。

2.2 RC4如何生成密碼流

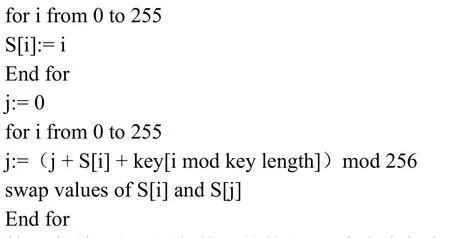

RC4如何生成密碼流通過兩個步驟完成即:

首先先指定一個短的密碼,儲存在key[MAX]數組里,還有一個數組S[256],令S[i]=i。然后利用數組key對數組S做一個置換,換句話說就是對S數組里的數重新排列,排列算法為:

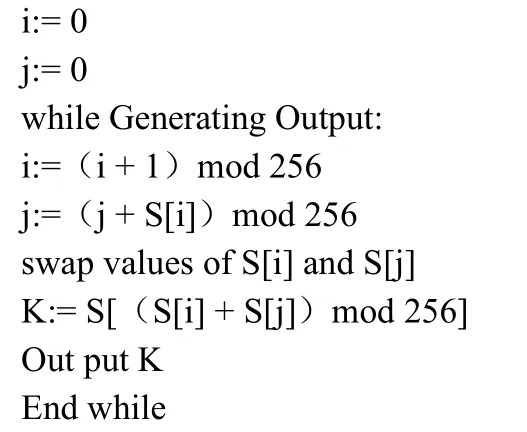

第二步利用上面重新排列的數組 S 來產生任意長度的密鑰流,算法為:

Out put K 一次產生一字符長度(8bit)的密鑰流數據,一直循環直到密碼流和明文長度一樣為止[3]。產生密鑰流之后,對信息進行加密和解密就只是做個“相加”的運算了。

2.3 RC4加密算法存在的不足

因RC4加密算法于流密碼范疇,輸出序列的結果隨機性很強。因此該加密算法存在諸如:線性統計不足,輸出流偏差較大,相關密匙不足等缺點等,也是非法用戶進行攻擊的缺口。

3 改進型的RC4加密算法

3.1 RC4算法的初始化

因其核心部分的S-box長度可為任意值,長度在256字節。現將0-255全部轉化成16進制數[4]。嚴格按照表1從小到大進行排列。如表1初始化表16*16型。

表1 初始化表16*16型

3.2 進行原步驟算法,輸出密鑰值

第一步: