常數輪公平理性秘密共享方案

李夢慧,田有亮,馮金明

(1. 貴州大學數學與統計學院,貴州 貴陽 550025;2. 貴州大學密碼學與數據安全研究所,貴州 貴陽 550025;3. 貴州省公共大數據重點實驗室,貴州 貴陽 550025;4. 貴州大學計算機科學與技術學院,貴州 貴陽 550025)

常數輪公平理性秘密共享方案

李夢慧1,2,田有亮2,3,4,馮金明1,2

(1. 貴州大學數學與統計學院,貴州 貴陽 550025;2. 貴州大學密碼學與數據安全研究所,貴州 貴陽 550025;3. 貴州省公共大數據重點實驗室,貴州 貴陽 550025;4. 貴州大學計算機科學與技術學院,貴州 貴陽 550025)

在理性秘密共享方案中,公平性是所有參與者期望的目標。基于均勻分組原理研究了常數輪理性秘密共享方案,結合雙線性對有關知識和雙變量單向函數構造知識承諾方案,該方案是可驗證的,以此來檢驗分發者和參與者的欺騙問題。分發者分給各組參與者的子秘密份額數量最多相差1,有效約束參與者的偏離行為。參與者按照協議執行4輪即可實現公平重構秘密,一定程度上降低了公平理性秘密共享方案的通信復雜度,具有一定應用價值。

秘密共享;通信復雜度;博弈論;雙線性對

1 引言

秘密共享方案是分布式密碼協議的基礎。秘密共享方案的公平性指要么所有參與者都能獲得共享秘密,要么都得不到秘密。公平性最早的研究可以追溯到Even等[1]的工作,他們非正式地證明了電子簽名交換是不可行的。Ong等[2]提出一個適用于任何門限秘密共享方案的秘密重構協議,并且證明了當存在少數誠實參與者和絕大多數理性參與者的情況下,該協議是公平的,參與者兩輪就可重構秘密。Lee[3]提出了公平的理性秘密共享方案,其中惡意參與者的數量,該方案采用異步廣播信道,最終參與者有相同的概率重構出秘密。Tian等[4]研究秘密共享協議的公平性問題,提出公平的秘密分發和重構方案,分別在 3種攻擊模型下證明了方案的公平性和安全性。Cai等[5]提出理性秘密共享協議,解決了協議

的公平性問題。Damgard等[6]針對賄賂的情況,設計了一個三輪協議,并保證了公平性,協議要求私密的點對點通道,但是建立這些需要額外增加輪數。2012年,Asharov等[7]提出著名的五輪協議,并且保證了公平性。在擁有少數惡意者的多方情況下,Garg等[8]提出一個兩輪協議,但是該協議沒有保證公平性。2014年,De等[9]通過引入包括獲得秘密的效用和計算產生的花費的混合效用模型,提出了針對偏好盡可能少的通信和計算量的“silent”成員及偏好最大化自身利益的“non-silent”成員的分發者公平理性秘密共享方案,該方案的通信復雜度與秘密分發者選取的參數β有關。隨后,Gordon等[10]指出保證輸出傳遞的三輪協議要比實現公平性困難,提出了門限全同態加密方案,允許參與者將彈性密文改變為非中止方的公鑰,不用增加額外的輪就可以處理參與者的中止行為。2015年,劉海等[11]基于重構順序調整機制提出公平理性秘密共享方案,該方案基于秘密分發者隨機選取重構輪數,設計具有未知重構輪數的理性秘密共享方案,有效約束了參與者的自利行為,并且該方案實現了子博弈完美均衡。

針對理性秘密共享方案的公平性問題,結合雙線性對有關知識設計知識承諾方案和雙變量單向函數構造可驗證的秘密共享方案,基于均勻分組原理將參與者分為每 3人一組,采用未知輪數思想進行秘密重構,并通過組間比較得到真正共享秘密。通過與現有公平理性秘密共享方案的對比分析,說明本文所提方案不僅可以實現公平性與安全性,而且通信復雜度更低、實用性更強。

2 基本知識

本節主要介紹雙變量單向函數、雙線性映射、效用函數和擴展式博弈相關知識。

定義1 雙變量單向函數。

若 E = f( x, y)滿足以下6個性質,則稱其為雙變量單向函數。

1) 給定x、y容易計算出 E = f( x, y)。

2) 給定x和E,很難計算出y的值。

3) 不知道y時,對任意的x,很難計算出E的值。

4) 給定y,很難找到 2個不同的 x1, x2使f( x1, y) = f( x2,y)。

5) 給出x和E,很難計算出y。

6) 給出 x1和 f( x1, y),很難計算出 f( x2, y)的值。

定義2 雙線性映射。

設 G1和 G2分別是階為素數q的加法群和乘法群,P是G1的一個生成元。若映射 e: G1×G1→G2滿足以下3個條件則稱映射e為雙線性映射。1) 雙線性。對 ? P, Q ∈ G1, a, b ∈有e( a P, bQ ) = e( P, Q )ab。

2) 非退化性。若P是 G1的生成元,則 e( P, P)是 G2的生成元,即e( P, P)≠ 1。

3) 可計算性。對 ? P, Q ∈ G1,總存在有效的算法計算 e( P, Q)。

定義3 雙線性Diffie-Hellman問題(BDHP)。

在 (G1, G2, e)中,給定(P, a P, b P, c P),對任意的a, b, c ∈,計算 e( P , P )abc∈ G2。

BDH假設:在求解BDH問題上,不存在PPT算法有不可忽略的優勢。

定義4 效用函數。

在理性秘密共享協議中,理性參與者根據利益最大化采取行動,即基于每一步收到的所有信息決定其行動策略。本文定義理性參與者 Pi的效用函數 u:{0,1}n→ S,S表示秘密重構后所有可

i RR能的結果。向量 O :(o, o ,… ,o )∈ {0,1}n表示所有12n理性參與者秘密重構的一個結果。當且僅當 oi=1時,理性參與者 Pi得到了共享秘密,否則 oi= 0。理性參與者 Pi效用函數 ui滿足:

1) 對 ? O, O ′∈{0,1}n,如果oi> oi′ ,則 ui(O)>ui(O ′);

2) 如果 oi=oi′ 且則ui(O)> ui(O ′)。

因此,對理性參與者 Pi來說,首先,他想要獨得秘密;其次,想要更少的其他參與者得到秘密。本文用以下4種情況表示 Pi收益。

1) ui= U+表示理性參與者 Pi獨得共享秘密獲得的收益。

2) ui= U表示所有人都得到秘密時 Pi的收益。

3) ui= U?表示所有人均沒有得到秘密時 Pi的收益。

4) ui= U??表示 Pi沒有得到秘密,其余人均得到秘密時的收益。

定義5 擴展式博弈。

擴展式博弈是一個六元組 G ={P, A, H,F, I, U },具體描述如下。

1) P = {P1, P2,… ,Pn}表示理性參與者集合,其中,Pi表示第i( i = 1,2,… ,n)個理性參與者,P-i表示除了理性參與者 Pi外其余所有理性參與者的集合。

2) A = {A1, A2,… ,An}表示n個理性參與者的策略集。其中, A = {a1, a2,… ,ak}是理性參與者P

iii ii的策略集,∈ A( i = 1,2,… ,k )是理性參與者P的ii第j種策略, a = (a1, a2,… ,an)表示每一個理性參與者選擇一個策略 ai∈ Ai(1 ≤i≤ n)組成的策略組合。除理性參與者Pi外,其余理性參與者的策略組合表示為 a?i= (a1, a2,… ,ai?1,ai+1,… ,an)。策略組合a = (a1, a2,…,an)和 a ′= (a1′, a2′,… ,an′ ), (ai′, a?i)= (a1,…,ai?1,ai′, ai+1,… ,an)表示理性參與者 Pi的行動策略為 ai′,其余理性參與者策略組合為 a-i= (a1,…, ai?1,ai+1,…,an)。

3) H表示歷史序列集合。h ={ak}k=1,2,…,K∈H表示長度為K的歷史。對 ?h ∈ H,h隨后可能出現的所有策略組合用 A( h )= {a |(h, a )∈ H}表示,若 A( h)=?,那么歷史序列h是終止的,Z表示所有終止節點組成的集合。

4) F: H/ Z → P表示為非終止歷史 h ∈H/ Z指定下一步采取行動的理性參與者。

5) I = {I1, I2,… ,In}表示信息分割的集合,其中, I= {I1,I2,… ,IK}表示理性參與者P對歷史iii ii{h ∈ H| F( h) = P}的信息集。如果 h, h ′ ∈ Ij(1≤i i j≤ K),當理性參與者處在同一信息集中時,有A( h ) = A( h′)。

6) U = {u1, u2,… ,un}表示n個理性參與者的效用函數的集合。 ui表示理性參與者 Pi的效用函數。 ui( a)表示當參與者采取策略組合a時, Pi的效用。

定義6 納什均衡。

在博弈三元組 Γ={N, S, U}中,策略組合a =(a1, a2,… ,an)∈A 是Γ的一個納什均衡,如果對理性參與者 Pi( i = 1,2,…, n),所有的ai′∈ A,都有ui( a )≥ ui( ai′, a?i)成立。

3 公平理性秘密共享方案

3.1 參數假設

本方案假設秘密分發者D要在n個理性參與者 Pi( i = 1,2,… ,n)間共享秘密 S ∈,一個公開可見的公告板B用于記錄公開信息,Ui表示重構結束后,除懲罰值外,理性參與者 Pi獲得的收益。

3.2 懲罰機制

在理性參與者重構秘密過程中,若發生偏離協議的行為,則該參與者將會得到一個公開的懲罰值 Up< 0,被記錄在公告板上,并且協議終止。

定義7 懲罰機制。

如果 Pi公開的是假份額,則 Pj( j ≠ i)向其余所有理性參與者廣播 Pi是欺騙者, 并在公告板上記錄下對 Pi的懲罰值注:協議開始前每個參與者均沒有獲得懲罰值。定理1 定義 7所述懲罰機制為激勵相容機制。

證明 若理性參與者 Pi偏離協議,根據懲罰機制, Pj( j ≠ i)會在公告板B上記錄對 Pi的懲罰值且協議終止,即使 Pi能獲得秘密,但其得到一個公開的懲罰值,使其最終收益小于U,這與理性參與者追求自身利益最大化相矛盾。因此,理性參與者按照協議執行是最佳策略。所以,本文利用的懲罰機制是激勵相容機制。

3.3 秘密分發協議

Step1 秘密分發者D,將理性參與者n每3個人分為一組,共k組(這里只考慮n為3的整數倍的情況),即計算= k,隨機選取r*∈ (1,k),記= S,在集合中隨機選取 k? 1個整數,分別記為

Step2 秘密分發者 D計算并公開對所有 Si的承諾 Ci0= C( Si)= e( SiP, P + Q),其中i= 1,2,… , k。

Step3 秘密分發者 D利用雙變量單向函數E = F( x, y),計算 Ei= F( Si, y),并公開 Ei和y,其中 i= 1,2,…, k。

Step4 秘密分發者 D 隨機選取 ai0,ai1, a∈ Z*,i = 1,2,… , k ,構造多項式 f( x)= a +

i2q ii0a x + a x2,其中 a = S。計算并公開對系數的

i1i 2i0i承諾 Cij= C( aij),其中 j= 1,2。

Step5 秘密分發者D隨機選取 gil(x )= bil0+ b x + b x2, l = 1,2,3,計算C =C( r )=e( r P,

il1il2il0il0il0P + Q),其中 ril0= bil0,計算并公開對系數的承諾Cilj= C( bilj),其中, j= 1,2。

Step6 秘密分發者D計算每個多項式的值,分別標記為 (ri11,ri12,ri13) =(gi1(1),gi1(2),gi1(3)), (ri21,ri22,ri23) =(gi2(1),gi2(2),gi2(3)),(si1, si2,si3)=(fi(1), fi(2),fi(3)),(ri31,ri32,ri33) =(gi3(1),gi3(2),gi3(3))。

Step7 秘密分發者D將子秘密份額 (ri11,ri21, si1)、 (ri12,ri22,si2)、 (ri13,ri23,si3,ri33)分別分發給第i組中的3個理性參與者,且每個理性參與者只知道自己和其他參與者的份額數只相差 1,理性參與者得到份額后可利用

驗證份額的正確性(m = 1,2,3)。

3.4 秘密重構協議

在得到分發者分發的秘密份額后,參與者只知道自己的份額與其他成員相比至多相差 1,并不知道在第幾輪能重構出真正有用的份額。

1) 組內重構協議(第i組 i= 1,2,… , k)

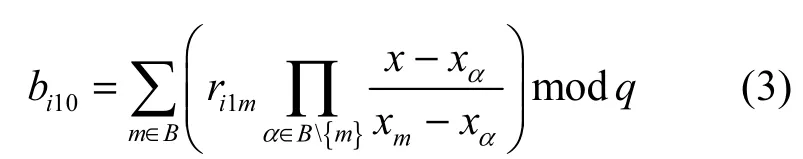

Round1 3個理性參與者分別公開第一個份額 (ri11,ri12,ri13),利用式(1)驗證子秘密份額的正確性,若理性參與者 Pi公開的子秘密份額不正確,則在公告板B上記錄 Pi是欺騙者,且給其一個懲罰值 Up,將其剔除出局,協議停止。若正確,則利用拉格朗日差值多項式計算 bi10。

驗證 Ei≠ F( bi10,y),則轉入下一輪。

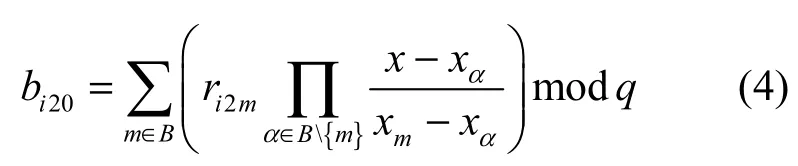

Round2 3個理性參與者分別公開第二個份額 (ri21,ri22,ri23),利用式(1)驗證子秘密份額的正確性,若理性參與者 Pi公開的子秘密份額不正確,則在公告板B上記錄 Pi是欺騙者,且給其一個懲罰值 Up,將其剔除出局,協議停止。若正確,則利用拉格朗日差值多項式計算子秘密 bi20。驗證 Ei≠ F( bi20,y),則轉入下一輪。

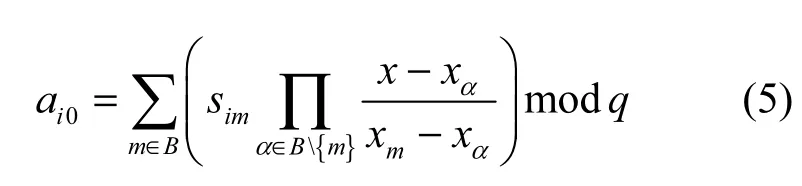

Round3 3個理性參與者分別公開第一個份額 (si1,si2,si3),利用式(2)驗證子秘密份額的正確性,若理性參與者 Pi公開子秘密份額不正確,則在公告板B上記錄 Pi是欺騙者,且給予其一個懲罰值 Up,將其剔除出局,協議停止。若正確,則利用拉格朗日差值多項式計算子秘密 ai0。

若驗證 Ei= F( ai0,y)成立,則記 ai0= Si,進入組間重構協議。

2) 組間重構協議

k個組各選出一名代表依次在公告板上寫下本組在組間重構得到的 Si( i= 1,2,… ,k),并利用公開的雙變量單向函數值及其公開參數,驗證該Si是否正確,若第i組公開的是正確的 Si,則第i+ 1組將本組得到的 Si+1公開,當某個 Si滿足S1<S2<…< Si?1<Si> Si+1>… >Sk時,理性參與者將得到共享秘密 Si= Sr*= S。

4 方案分析

下面對本文所提理性秘密共享方案的正確性、安全性和公平性進行分析。

4.1 正確性分析

下面證明式(1)的正確性。

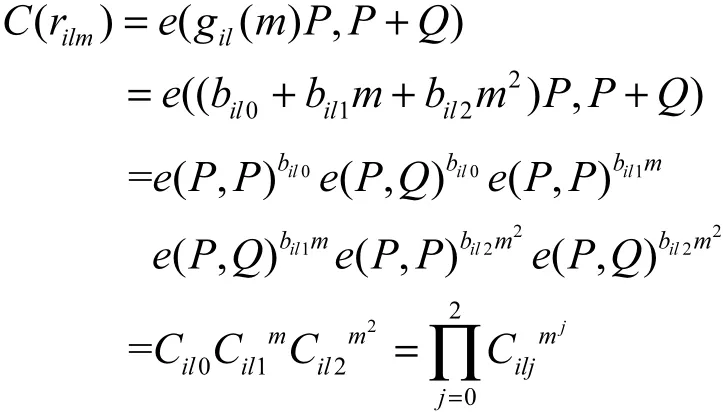

證明 因為 rilm= gil(m),所以

同理可得式(2)的正確性。

在秘密份額分發階段,當理性參與者Pi收到秘密分發者 D發送來的子秘密份額,利用式(1)和式(2)驗證子份額的正確性,從而防止分發者的欺騙行為。在秘密重構階段,當Pi得到其他2個參與者的子秘密份額,首先,利用式(1)和式(2)驗證其份額的正確性,可以防止理性參與者的欺騙行為,當3個成員都公開正確份額時,可利用拉格朗日差值多項式(3)~式(5)計算出秘密 Si;然后,進行最后一輪組間比較,最大的即為分發者要共享的真正子秘密 S,并且可以利用公告板 B上公開的雙變量單向函數的公開值,驗證秘密 S的正確性。

4.2 安全性分析

引理1 在上述方案中,對多項式 fi( x)系數ai0,ai1,ai2的承諾 Ci0,Ci1,Ci2是安全的,當且僅當BDH假設成立。

證明 必要性(反證法)。假設本文方案中的承諾函數是安全的,但 BDH假設不成立。因為BDH假設不成立,所以存在一個有效算法A:對群G1中給定的 P, aP, bP, cP( a, b, c ∈ Z)算法 A成功計算出 e( P, P )abc的概率為ε。接下來,證明算法 A可以攻破上述承諾函數。隨機選取α, β, γ ,α′, β′, γ ′∈ Z,分別將(P,α P,β P,γ P )和(P,α ′P, β ′P, γ′P)作為算法A的輸入,由BDH假設不成立可知,算法 A成功輸出 e( P, P)αβγ和e( P, P)α′β′γ′的概率為ε,又因 Cim= e( P, P)αβγ? e( P, P)α′β′γ′,即e( (α βγ) P, P ) =,因此得出 fim,這與承諾函數是安全的相矛盾。所以,如果上述承諾函數是安全的,則BDH假設成立。

充分性(反證法)。假設BDH假設成立,但上述方案中的承諾函數是不安全的。因此,存在有效算法B:將群 G1中的任意元素 Q1, Q2, Q3作為算法B的輸入,算法B可以成功計算出 fim的概率為ε,滿足 Cim= e( fimP, P +P )= e( Q1, Q2+Q3)。設fim=αP,α ∈ Z和Q1= α1P, Q2= α2P,Q3=α3P(α1, α ,α ∈Z)算法B能成功計算出 f的概率為ε23im且滿足 e( α1P ,α2P + α3P )= e(αP, P+P),即為,令 a =2?1α?1,b= α, c= α + α 則算法B可以123成功計算出 e( P, P )abc,這與 BDH假設成立相矛盾。因此,如果 BDH假設成立,則本文方案中的承諾函數是安全的。

同理可得,對多項式系數 gil(x)系數的承諾也是安全的,當且僅當BDH假設成立。

引理 2 任何理性參與者都不可能偽造一個秘密S*,滿足雙變量單向函數 E = F( S*,y)。

證明 根據雙變量單向函數的6個性質知,任何理性參與者都不可能偽造一個 Si′使F( Si′ , y) = F( Si, y) =Ei。

4.3 公平性分析

對所有理性參與者Pi,分別考慮以下幾種情況。

1) 若參與者Pi均按照協議執行,則所有參與者都能得到共享秘密S。

2) 在組內重構階段,每個參與者不知道自己的份額比其他2個成員的份額數量是多1個還是少 1,最好的策略就是按照協議執行,可得本組的共享子秘密,才會有進入組間重構的機會。若有一個參與者 Pj在此階段最終重構輪前偏離協議,公開假的子秘密份額,則該參與者不能通過承諾值驗證,被剔除出局,并在公告板B上記錄Pj是欺騙者,且給Pj一個懲罰值Up,協議結束,所有參與者均沒有得到共享秘密。若Pj在最終重構輪偏離協議,將被檢測出來,Pj猜中該輪是子秘密重構輪的概率最大為,而其得到的子秘密正好是真正子秘密的概率為,其余組可以經過組內重構得出子秘密,通過求和可以得到真正共享秘密S。此時,所有參與者均得到共享秘密。

3) 在組間重構階段,若有一個參與者Pj偏離協議,則不能通過承諾值驗證,會被剔除出局,并在公告板B上記錄Pj是欺騙者,且給Pj一個懲罰值 Up,其猜中自己重構出的秘密是真正秘密的概率為,其他參與者通過求和可得到真正共享秘密S。此時,所有參與者均得到真正共享秘密。

4.4 納什均衡分析

定理2 如果協議的參與者均是理性的,則在BDH假設下,本文方案可以實現納什均衡U, U ,… ,U。

證明 在方案中的組內重構階段,每組內的任意2個理性參與者子秘密份額的數量都不超過1。在本方案中第3輪之前,第i組內的理性參與者 Pi1沒有得到組內其他成員的所有子秘密份額,因此,所有成員均會按照協議執行。在最后一輪時,可能會出現以下2種情況。

1) 若組內所有成員的子秘密份額數都相等,在最后一輪,第i組內的理性參與者 Pi1不確定另2個成員 Pi2、 Pi3是否擁有多1個的子秘密份額,為了重構出完整的秘密,理性參與者均會在最后一輪廣播真實的子秘密份額。

2) 若組內成員的子秘密份額數量相差1,記第i組內的3個成員分別為 Pi1、Pi2、Pi3其分別擁有的子秘密份額數量分別為 di1、 di2、 di3,設di1=di2= di3?1,在最后一輪,各參與者廣播自己的子秘密份額,且期待在下一輪得到組內其他成員的子秘密份額,在下一輪, Pi1、 Pi2已經廣播完自己所有的子秘密份額,但此時 Pi3并不知道其他2個成員的子秘密份額已經廣播完畢,并且希望得到下一輪 Pi1、 Pi2的子秘密份額。因此,理性參與者要想得到秘密,所有參與者都需按照協議執行。

在組間重構階段,理性參與者依次在公告板B上公開自己重構的秘密,若第i組理性參與者在此階段偏離協議,即使其得到真正的秘密份額S,其他參與者可以通過求和得到真正的共享秘密S,并且在公告板上記錄第 i組欺騙,給予欺騙者一個懲罰值 Up。此時,欺騙組中的每個成員獲得的最終收益為 Ui= U+ Up< U。因此,對理性參與者來說,最好的策略就是按照協議執行,并得到最終收益為U。

5 方案對比

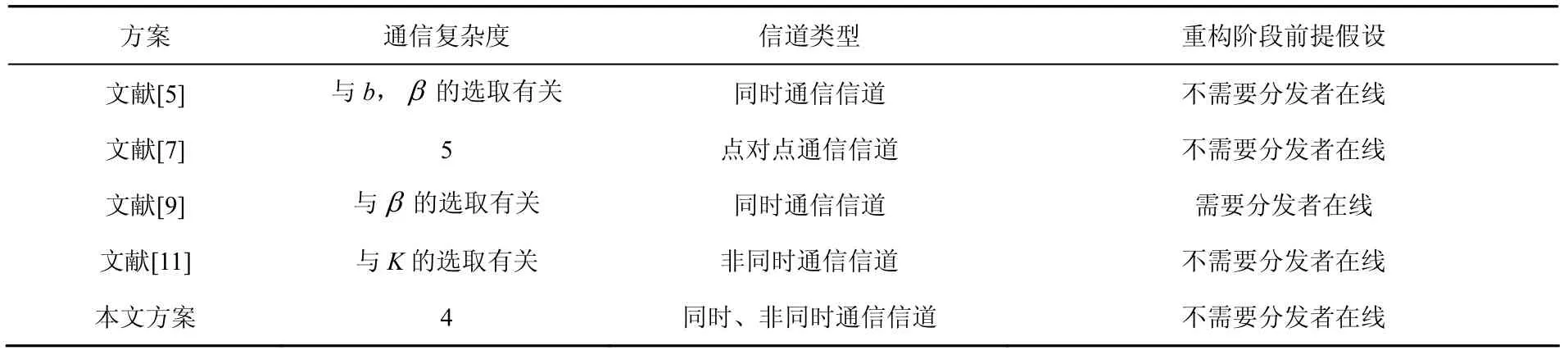

在通信復雜度、通信類型、前提假設這3個方面,將本文方案與文獻[5,7,9,11]方案進行對比分析,如表1所示,其中,b為分發者隨機選取的整數,β表示概率參數,K表示分發者從(2, )Round中隨機選取的整數。

表1 本文方案與其他公平理性秘密共享方案對比

由表1可知,在通信復雜度方面,文獻[5,9,11]方案的通信輪數都與所選參數有關,文獻[7]方案至少為4輪,本文方案僅需4輪即可重構秘密。在維護信道所需開銷方面,文獻[5,9,11]方案需要單一信道,本文方案需要2個信道,因此開銷要比文獻[5,9,11]方案稍高,但比文獻[7]方案中要維護點對點信道安全所需開銷要低的多,且本文方案不需要秘密分發者在線。因此,本文方案更能滿足實用性需求。

6 結束語

本文基于重復博弈構造理性秘密共享方案,理性參與者按照協議執行會比偏離協議獲得更多的收益。本文方案引入了懲罰機制,能夠更好地維護誠實理性參與者的利益,結合承諾方案和雙變量單向函數,可以有效地防止秘密分發者和理性參與者的欺騙行為,利用分組思想,可有效降低方案的計算量和通信復雜度,并且該方案實現了公平性。本文方案是在假設沒有參與者合謀的情況下構造的,下一步將主要研究抗合謀攻擊的理性秘密共享方案。

參考文獻:

[1] EVEN S, YACOBI Y. Relations among public key signature schemes[R].Technion Computer Science Department Technical Report CS0175. 1980.

[2] ONG S J, PARKES D C, ROSEN A, et al. Fairness with an honest minority and a rational majority[C]//The Conference on Theory of Cryptography. 2009:36-53.

[3] LEE Y C. A simple (v, t, n)-fairness secret sharing scheme with one shadow for each participant[C]//The International Conference on Web Information Systems and Mining. 2011:384-389.

[4] TIAN Y L, MA J F, PENG C G, et al. Secret sharing scheme with fairness[C]//2011 International Joint Conference on IEEE Trust-Com-11/IEEE ICESS-11/FCST-11. 2011:494-500.

[5] CAI Y Q, PENG X Y. Rational secret sharing protocol with fairness[J]. Chinese Journal of Electronics, 2012, 21(1): 149-152.

[6] DAMG?RD I, ISHAI Y. Constant-round multiparty computation using a black-box pseudorandom generator[C]//Advances in Cryptology–CRYPTO. 2005: 378-394.

[7] ASHAROV G, JAIN A, LóPEZ-ALT A, et al. Multiparty computation with low communication, computation and interaction via threshold FHE[C]//Advances in Cryptology–EUROCRYPT. 2012: 483-501.

[8] GARG S, GENTRY C, HALEVI S, et al. Two-round secure MPC from Indistinguish ability obfuscation[M]//Theory of Cryptography. Berlin Heidelberg: Springer, 2014: 74-94.

[9] DE S J, RUJ S, PAL A K. Should silence be heard? fair rational secret sharing with silent and non-silent players[M]//Cryptology and Network Security. Beilin: Springer, 2014:240-255.

[10] GORDON.S, LIU F H, SHI E. Constant-round MPC with fairness and guarantee of output deliver[C]//Advances in Ctyptology- CTYPTO. 2015:63-82.

[11] 劉海, 李興華, 馬建峰. 基于重構順序調整機制的理性秘密共享方案[J]. 計算機研究與發展, 2015, 52(10):2332-2340. LIU H, LI X H, MA J F. Rational secret sharing scheme based on reconstructed sequential adjustment mechanism [J]. Journal of Computer Research and Development, 2015, 52 (10): 2332-2340.

Constant-round fair rational secret sharing scheme

LI Meng-hui1,2, TIAN You-liang2,3,4, FENG Jin-ming1,2

(1. College of Mathematics and Statistics, Guizhou University, Guiyang 550025, China; 2. Institute of Cryptography & Data Security, Guizhou University, Guiyang 550025, China; 3. Key Laboratory of Public Data of Guizhou Province, Guiyang 550025, China; 4. College of Computer Science and Technology, Guizhou University, Guiyang 550025, China)

In the rational secret sharing scheme, fairness is the goal that all participants expect. Based on the principle of uniform grouping, the scheme was verified by combining bilinear pair knowledge and bivariate one-way function to verify the deception problem of the distributor and the participant.The number of sub-secret shares distributed by the distributor to each group of participants is at most one, effectively restricting the deviation behavior of the participant. In the end, participants can implement fair reconstruction secret in four rounds according to the protocol, which reduces the communication complexity of fair and rational secret sharing scheme to a certain extent, and has certain application value.

secret sharing, communication complexity, game theory, bilinear pairing

TP393

A

10.11959/j.issn.2096-109x.2017.00136

李夢慧(1991-),女,河南焦作人,貴州大學碩士生,主要研究方向為理性秘密共享協議效率優化。

田有亮(1982-),男,貴州盤縣人,博士,貴州大學教授,主要研究方向為密碼與安全協議及算法博弈論。

馮金明(1993-),男,甘肅崆峒人,貴州大學碩士生,主要研究方向為可搜索加密。

2016-10-21;

2016-12-17。通信作者:田有亮,youliangtian@163.com

國家自然科學基金資助項目(No.61363068);貴州省教育廳科技拔尖人才支持基金資助項目(No.黔教合KY字[2016]060)

Foundation Items: The National Natural Science Foundation of China (No.61363068), The of the Science and Technology Top-notch Talent Support Project of the (No.Guizhou-Education-Contact-KY-Word [2016]060)