基于混合云的數據流圖越權訪問檢測算法

李娜, 董云衛, 景鴻理, 車天偉, 張玉臣

基于混合云的數據流圖越權訪問檢測算法

李娜1, 董云衛1, 景鴻理2, 車天偉3, 張玉臣4

(1.西北工業大學計算機學院,陜西西安710129;2.北京天融信科技有限公司,北京100085;3.北京建投科信科技發展有限公司,北京100055;4.解放軍信息工程大學,河南鄭州450001)

通過對在私有云、公有云并存的混合云數據訪問的研究,發現越權訪問普遍存在,且對于數據安全存在很大的安全威脅。基于此情況,采取對狀態、規則、自動機、系統資源等多要素在多級混合云環境下進行形式化描述;運用數據流圖記錄了不同狀態的訪問行為及其所造成的數據流動方向,設計了讀操作和寫操作訪問合法性檢測算法,并對其形式化進行描述,該算法可有效地檢測混合云中越權訪問違規操作,解決了現有模型對數據間接傳遞防護方面的不足。

混合云;授權控制;數據流圖;違規訪問

0 引言

在云平臺、云計算應用日益推廣,訪問安全、數據安全成為云應用所要研究的熱點問題。

在多級混合云環境中,數據的訪問者可能來自不同等級的云系統中,不同等級云的訪問控制方法存在差異,這勢必會造成針對同一數據的訪問控制策略和強度不一致問題。并且,目前的訪問控制策略和方法通常只針對本地,不同云系統在進行信息共享時,無法實施某云或多云的安全策略,對用戶的訪問行為進行聯合控制。更嚴重的是當低等級云中用戶訪問高等級云資源的時候,由于低等級云中的訪問控制強度低于高等級云,會造成高等級云資源的保護強度降低。

在多級混合云中,訪問控制策略通常只針對用戶的單次訪問行為,惡意用戶間可以通過多次訪問造成違法安全策略的數據流動,這種惡意行為在高等級(四級及以上)的云系統中要求必須防范[1-2]。但是,由于多級混合云中必然存在低等級的云,這給數據間接泄密的防護帶來了巨大困難[3]。惡意用戶可以通過低等級云用戶輕易的繞開高等級云的安全措施[4-5]。特別是在云環境中,由于有云服務商直接訪問的可能性存在,使得這種威脅進一步加大[6-9]。

針對以上分析,多級混合云系統必須根據數據共享時不同等級云的安全要求,調整訪問控制策略,使整個云系統的訪問控制策略統一和一致,以此建立一套完整的防護機制,避免數據間接泄密行為的發生。

1 符號定義

●R表示為訪問請求集合。

●V表示為虛擬機。

●S={S1,S2,…}表示虛擬機內的用戶。根據云系統的安全規則,用戶應只允許訪問虛擬機中的用戶資源,不允許訪問宿主機上的系統資源。

●O={o1,o2,...}表示用戶所能訪問到資源,注:不包括宿主機資源。

●OP={r,w,...}為用戶對資源的訪問操作,如讀(r)、只寫(w),本文定義的操作為原子操作,不包括起草、審批等應用流程中的復合操作,復合操作可以由原子操作構成,如“編輯”由讀和寫構成。

●(訪問控制矩陣):M:Mij∈OP。M為訪問控制矩陣,用Mij表示,其中縱坐標j表示用戶資源oj,行坐標i表示用戶si,Mij的意思是si對的oj訪問權限。若Mij={w},則si對oj權限為“只寫”。

定義2.1(數據流):

φ=(x1,x2…,xt∈(X×X×…×X)),其中X∈S或O,且t≥2。

本文使用φ表示數據流。數據流至少包括2個元素,可記為x1→x2→…xt其中x1為數據流的起點,xt為數據流的結束點。在一條數據流φ中,相鄰的元素之間構成了直接數據流向,如φ1=(x1,x2,x3,x4)中,包含了三個直接數據流向:x1→x2、x2→x3、x3→x4。數據流φ中不相鄰元素間構成間接數據流向,如φ1中包含了三個間接數據流向:x1→x3、x1→x4、x2→x4。

定義2.2(全局流圖T):T=(D,V,X,B)

其中,D表示宿主機;V表示虛擬機;X表示資源和用戶的集合,X={S,O},在全局流圖T上表示為一個元素;B表示直接數據流向集合,B={b1,…,bn},一個直接全局流圖Γ上表示為一條有向邊。

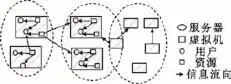

全局流圖T記錄了某個狀態下,多級混合云中已經發生的訪問行為所導致的數據流傳遞情況,如圖1所示。

圖1 全局流圖T

2 算法設計

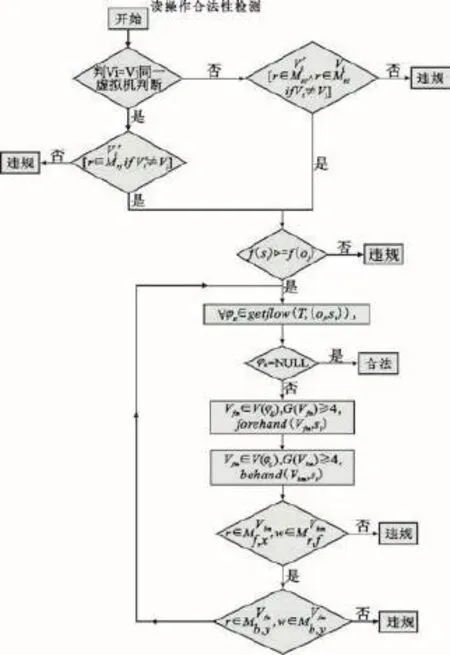

對于虛擬機Vi,用戶為Si發起對虛擬機Vj,資源為Oi的訪問X(為讀r或寫w)時,違規檢測算法流程圖如圖2所示。

圖2 違規檢測算法

(1)判斷用戶為Si目標虛擬機Vj是經過信任、是已認證的用戶或目標虛擬機,否則屬于違規操作,退出系統操作。

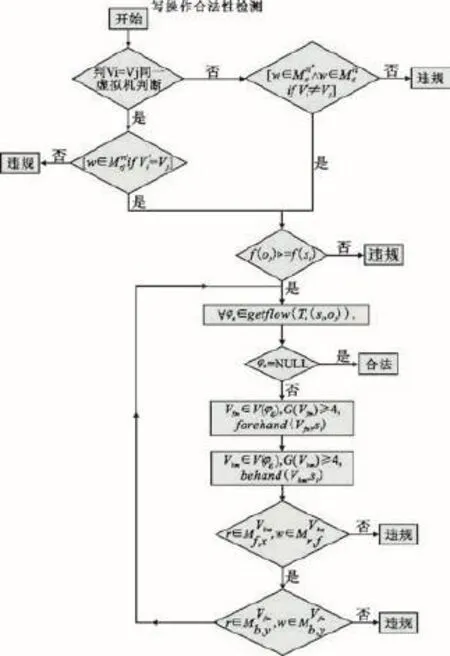

(2)用戶sj是子系統vj的合法用戶,且非服務器管理員DM,且oj不是服務器資源DO,否則屬于違規操作,退出系統操作。合法性寫檢測如圖3所示。

圖3 合法性寫檢測

(3)判斷訪問X是讀操作,還是寫操作,如果是寫操作轉到第(6)步。如果是讀r操作,判斷si和oj同屬一個虛擬機,而且訪問請求r在這個虛擬機的訪問控制矩陣中。sj和oj分別屬于不同的子系統,而且訪問請求r分別在sj的虛擬機vi和oj的子系統vj的訪問控制矩陣中,其中si'是si的映射對偶,vi為用戶si'所在信息系統。如果不符合要求,則系統不做任何操作,拒絕該訪問請求,退出系統操作。

該步驟主要用于檢測直接違反各虛擬機訪問控制策略的簡單越權訪問。寫操作合法性檢測步驟如圖4所示。

圖4 寫操作合法性檢測

(4)si的安全等級支配可能等于oj的安全等級。

該步驟主要用于檢測數據從高安全級流向低安全級的跨級越權訪問。

(5)繼續判斷,在全局流圖T中包含(oj→si)的所有數據流φk中,若存在系統等級大于等于4級的節點,則在si后序方向的四級子系統vbm中有前方向的四級子系統vfm中存在策略在子系統v和v存在策略ij

該步驟主要用于檢測間接違反各虛擬機訪問控制策略的間接越權訪問。

在全局流圖T中,所有以(oj→si)為路徑的數據流φk中,若流經的系統中有大于等于4級的信息系統,則在si后方向的四級子系統vbm中存在策略前方向的四級子系統vfm中存在策略

(6)若已經在oj→si全局流圖T中出現,則讀操作被允許執行,系統給出的響應為yes,后續狀態仍然保持為當前狀態;否則給出的響應為no,當前狀態不發生變化。

(7)判斷訪問請求寫操作w是否在該虛擬機的訪問控制矩陣中。si和oj分別屬于不同的虛擬機,而且訪問請求w分別在si的虛擬機vi和oj的虛擬機vj的訪問控制矩陣中。

(8)繼續判斷oj的安全等級支配可能等于si的安全等級,在全局流圖T包含(si→oj)的所有數據流φk中,若存在系統等級大于等于4級的節點,則在si后序方向的四級子系統vbm中有r∈前方向的四級子系統vfm中存在策略

(9)若si→oj已經在全局流圖T中出現,則該操作被允許執行,系統給出的響應為yes,后續狀態仍然保持為當前狀態。否則給出的響應為no,當前狀態不發生變化。

3 結語

本文在基于多級混合云環境下,根據數據流向具有方向性的特性,利用數據流圖,對虛擬機、用戶、資源、訪問行為進行形式化的描述,通過安全等級、系統等級和訪問控制矩陣等作為綜合約束條件,設計了多級混合云環境下的數據訪問合法性檢測算法,該算法可以對典型常見的簡單、跨級、間接等違規操作進行形式化的檢測,有效地避免了直接和間接的違規訪問,提高了云環境下各種數據訪問和安全策略的應用需求。

[1] 馮登國,張敏,張妍等.云計算安全研究[J].軟件學報,2011,22(1):71-83.

[2] 李喬,鄭嘯云.云計算研究現狀綜述[J].計算機科學,2011,38(4):32-37.

[3] Pandey S,WU L,Guru M S,et al.A particle swarm optimization-based heuristic for scheduling workflow applications in cloud computing environments[C]//IEEE International Con-ference on Advanced Information Networking and Applications,2010:400-407.

[4] 姜政偉,趙文瑞,劉宇等.基于等級保護的云計算安全評估模型[J].計算機科學,2013,40(8):151-156.

[5] Duy T V,Sato Y,Inoguchi Y.Performance evaluation of a Green Scheduling Algorithm for energy savings in Cloud computing[C]//IEEEInternationalSymposiumonParallel&DistributedProcessing,WorkshopsandPhdForum,2010:1-8.

[6] Puchinger J,Gunther R.Raid L.The multidimensional knapsack problem:structure and algorithms[J].Informs Journal on Computing,2010:250-265.

[7] 王超,陳性元.基于加權熵的訪問控制策略安全性分析研究[J].電子學報,2013,41(1):47-51.

[8] Garg S K,Buyyanetwork R.CloudSim modeling parallel applications in cloud simulations[C]//IEEE International Conference on Utility and Cloud Computing,2011:105-113.

[9] WANG Chao,CHEN Xing-yuan,LI Na.An access control mode based on information flow graph[C]//Proceedings of the International Conference on Computational Intelligence and Security.Sanya,China,2011:998-1000.

Unauthorized Access Detection Algorithm of Data Flow Graph based on Hybrid Cloud

LI Na1,DONG Yun-wei1,JING Hong-li2,CHE Tian-wei3,ZHANG Yu-chen4

(1.School of Computer Science and Technology,Northwestern Polytechnical University,Xi’an Shaanxi 710072,China;2.Beijing Topsec Technology Co.Ltd.,Beijing 100085,China;3.Beijing Jianyin Investment Technology Development Co.,Ltd,Beijing 100055,China;4.PLA Information Engineering University,Zhengzhou Henan 450001,China)

The study of data access between private cloud and public cloud coexisting in hybrid cloud indicates the universal existence of unauthorized access and this unauthorized access constitutes a great threat to the data security.In view of the situation,the states,rules,automatic machines,system resources and other multiple elements are formally described,and by making use of data flow diagrams,the access behaviors of different states and the data flow direction are recorded,and again the access legitimacy detection algorithm of read and write operations is designed and the formal description also done.Experiment indicates that the algorithm can effectively detect unauthorized access of illegal operations in hybrid cloud and solve the deficiency of the existing model in data transmission protection.

hybrid cloud,authorization control,global flow graph,unauthorized access

TP393

A

1009-8054(2016)08-0091-04

?2016-04-02

本文受國家高技術研究發展計劃(863) (No.2011AA010105),上海市可信計算重點實驗室開發課題(No.07dz22304201304)資助

李 娜(1972—),女,博士在讀,主要研究方向為計算機軟件工程、網絡及信息安全;

董云衛(1968—),男,博士,教授,計算機學會(CCF)會員,主要研究方向為嵌入式系統,軟件工程、可信軟件設計與驗證;

景鴻理(1962—),男,碩士,高工,主要研究方向為網絡與信息安全;

車天偉(1971—),男,博士,工程師,主要研究方向為計算機系統結構、網絡與信息安全;

張玉臣(1975—),男,博士,副教授,主要研究方向為網絡與信息安全。■