一種高安全的網絡數據傳輸實現*

賴宇陽, 徐平江, 房超, 唐曉柯, 張海峰, 杜君(南方電網科學研究院有限責任公司,廣東廣州50080;北京智芯微電子科技有限公司,北京009)

一種高安全的網絡數據傳輸實現*

賴宇陽1, 徐平江2, 房超2, 唐曉柯2, 張海峰2, 杜君2

(1南方電網科學研究院有限責任公司,廣東廣州510080;2北京智芯微電子科技有限公司,北京100192)

本文提出了一種基于L2TP協議的VPN實現方法。該方法首先建立L2TP的通道和會話連接,然后在L2TP連接上建立PPP通道,通過PPP協議驗證用戶合法性并動態的為其分配IP地址,利用可信計算單元對數據源進行加密后傳輸。這種方法保證了用戶數據在互聯網的可靠傳輸。

L2TP;PPP協議;可信計算

[Abstract]A VPN implementation based on L2TP protocol is proposed.In this implementation,the channels of L2TP and session connection are firstly established,then the PPP channel is built up on the L2TP connection,and via this PPP protocol,the user's validity is authenticated and the IP address dynamically allocated to the user.User data is encrypted for transmission by trusted computing unit.This method could ensure the reliable transmission of user data in the Internet.

[Key words]L2TP;PPP protocol;trusted computing

0 引言

隨著互聯網技術的蓬勃發展,網絡在社會生活中的重要作用日漸顯現。通過廣泛的使用網絡,給人們的生活帶來了很大的方便。

然而事情總是有利有弊,隨著網絡技術的普遍應用在網絡上傳輸數據的安全性成為網絡發展需要重點考慮的問題。為了避免將數據在公網上傳輸,學校、企業等社會團體會建設內部的局域網并通過防火墻和公網隔離。然而對于一些大型企業,在不同城市有很多分支機構。如果都要通過內網通信,則成本巨大難以實現。如果企業員工在外地出差,想異地訪問企業內網則更加困難。

面對這樣的需求,需要一種可以借助互聯網訪問局域網的方法,既可以利用互聯網的便利性,又可以實現局域網的安全性。在這種背景下VPN技術應運而生。

VPN(Virtual Private Network)虛擬私有網絡是通過各種隧道技術在IP族協議上實現的。企業數據通過隧道傳輸,隧道的建立和數據傳輸可以通過口令及加密來保證其安全性。

有了安全的傳輸鏈路,用戶數據仍然不能透明傳遞。怎樣產生高強度的密文,如何讓數據接收方確認發送方的合法身份。需要引入可信計算平臺來參與系統的安全防護,可信平臺不依賴軟件,采用通過認證的安全算法用硬件對數據進行加解密、簽名、驗簽等操作。

安全的數據結合安全的鏈路最終實現一個高安全、可信賴的數據傳輸方法。

1 VPN安全鏈路創建

VPN應用的隧道技術主要是指L2TP。L2TP(Layer Two Tunneling Protocol)是基于鏈路層的隧道協議,該協議通過UDP的1701端口承載于TCP/IP之上[1]。當隧道建立后,可以在通道中建立若干個會話,這些會話彼此獨立。而L2TP消息分為兩類:控制消息和數據消息。其中控制消息負責建立、拆除及維護通道和會話,數據消息負責傳遞PPP數據。首先對L2TP的消息格式做簡單介紹。

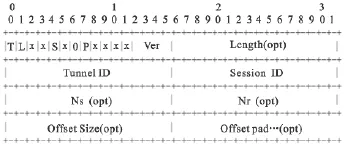

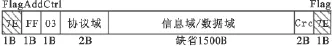

1.1 L2TP數據格式

第一個字節中T表示數據類型,S表示NS和Nr數據域是否出現,O表示后繼的offset數據項是否出現,P表示該數據包是否具有較高的優先級,Ver表示數據包類型,Tunnel ID表示建立的隧道ID,Session ID表示建立的會話ID,Ns表示發送數據包的序列號,Nr表示接受數據包的序列號,Offset表示 L2TP數據與L2TP頭的偏移量,Offset pad表示填充數據。

圖1 L2TP包頭格式

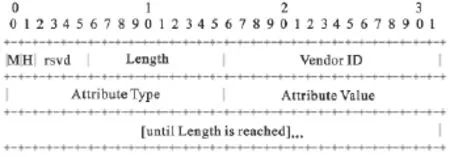

L2TP包的數據部分由不同的AVP(Attribute-Value Pair)數據域組成。格式如下:

圖2 AVP信息格式

M表示對不可識別AVP的處理方法,H用來指示AVP數據是否需要隱藏。該機制用來保證一些用戶隱私信息不會明文出現在報文里。如果該位置1,則后面會緊跟一個加密的AVP數據項來傳送這些數據。Vendor ID表示服務提供商的ID,Attribute Type表示AVP的類型,而Attribute Value表示對應于某個AVP類型的具體值。

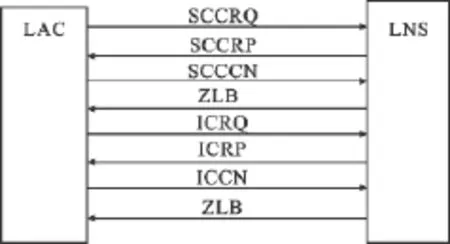

1.2 L2TP連接建立過程

在L2TP數據包中,消息類型要作為傳送的第一個AVP緊隨L2TP包頭發送,消息類型規定本條數據的具體功能。其它AVP例如協議版本、主機名稱則根據需要選擇發送。上面流程中用到的控制消息都是獨立的L2TP數據包中的第一條AVP。

SCCRQ(Start-Control-Connection-Request)該命令用于建立通道,是L2TP建立隧道的第一條命令。該命令后繼多個AVP,用來協商傳輸參數。通道號是其中比較重要的參數,用來指定傳輸對端的通道號,在未協商前L2TP頭中所包含的通道號和會話號都是0。

SCCRP(Start-Control-Connection-Reply)該命令用于答復建立通道的SCCRQ命令。包含與前者相同的AVP數據項,同樣用來協商傳輸參數。該消息需要使用前一個SCCRQ命令中對方指定的通道號,同時為對方指定通道號。

SCCCN(Start-Control-Connection-Connected)用對方指定的通道號來發送本消息,表明通道的建立。

ZLB(Zero-Length Body)該數據包只有L2TP包頭,沒有數據體。用來通知通信對端沒有后繼數據包需要等待。

通過上面的命令交互,通信的雙方建立了可靠的信道,接下來需要在通道上建立會話。

圖3 L2TP會話建立過程

OCRQ(Outgoing-Call-Request)該命令用于協商會話號,向對方發送該消息后,對方在答復ICRP(Incoming-Call-Reply)消息的L2TP頭中填入該會話號,同時返回一個會話號供發送端使用。當LAC端收到ICRP信號會向LNS端發送ICCN(Incoming-Call-Connected)信號,表明上一條ICRP信號已被接受。LNS收到ICCN后返回確認信號ZLB。

斷開L2TP連接的報文為CDN(Call-Disconnect-Notify),該報文斷開會話。在收到確認報文ZLB后,可以發送StopCCN報文斷開整個L2TP通道。

1.3 承載于L2TP連接的PPP應用

當通道和會話建立后,就可以在相應的會話上進行PPP數據的傳輸了。首先要建立PPP通道,PPP協議主要有三部分構成:鏈路控制協議LCP(Link Control Protocol)、NCP(Network Control Protocol)和PPP的擴展協議(如Multilink Protocol)。

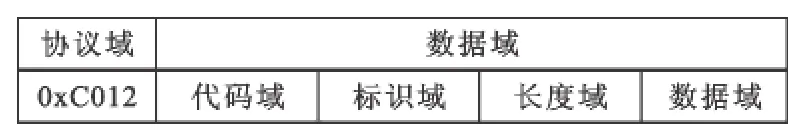

圖4 PPP數據幀格式

PPP數據幀標志字節為0x7E,表示一幀數據的開始和結束。如果用戶數據含0x7E則需要進行字符插入,第二個字節為地址固定為廣播地址0xFF。第三字節為協議控制字節,在PPP中固定為0x03。

協議域在數據幀中最為重要,它規定了數據幀的功能。下面列出常用的協議域取值。

表1 PPP協議常用的協議值

數據域的最大和缺省長度為1500字節,該長度可以在建立PPP連接時協商。

(1)鏈路控制協議LCP

LCP報文用來建立鏈路連接,它作為PPP報文的數據域部分,此時PPP的協議域必須設置為0xC021[2]。為了完成建立鏈路的功能,LCP報文又分為請求、應答、拒絕、確認等不同類型報文。

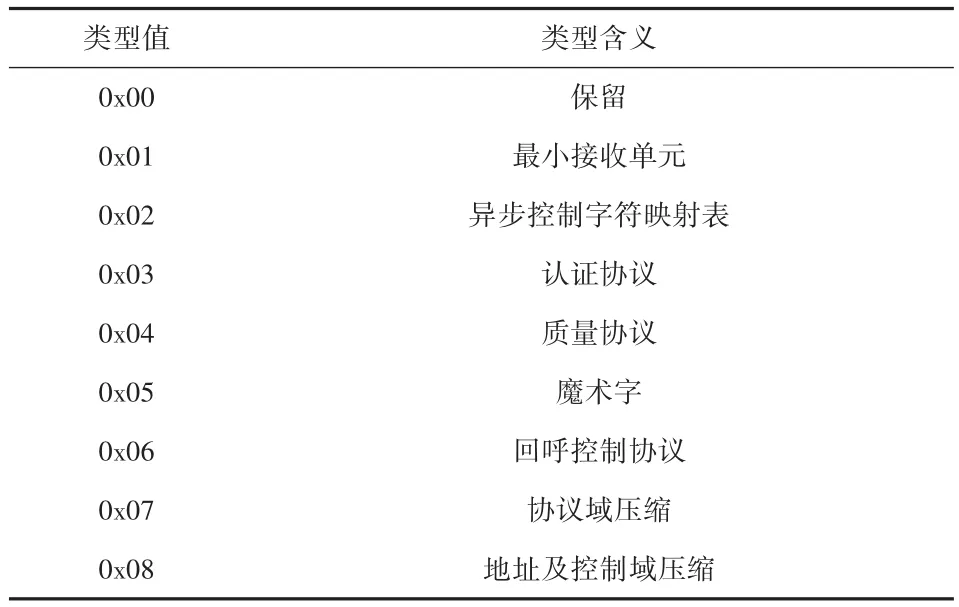

圖5 LCP數據格式

LCP的數據域包含許多不同類型的報文,用來協商建立鏈接時的參數,這些類型如下表所示。

表2 LCP數據域的常見參數

上面的數據類型可以包含在一次LCP協商的過程中。例如當PPP設備接收到Config-Request數據包后,可以根據自身對協議的支持程度,返回不同報文。如果支持全部的配置參數則返回Config-Ack,同時將協商的參數項原封不動的返回給發端。如果對協商參數中某些參數項不同意,則返回Config-Nak,同時將協商的參數信息返回,在自己不同意的參數項中填入允許的參數信息。發端設備會根據返回的參數信息重新發送Request數據包,協商過程直到收到Ack信號后進入下一個階段。如果在協商過程中,通信的一方收到無法識別的參數項,則應該返回Config-Reject信息,該信息帶有所有不被識別的數據項。需要注意的是PPP設備通信雙方的參數配置過程獨立完成。

當需要斷開連接時發送Terminate-Request報文,收到回復報文Terminate-Ack后PPP連接隨即斷開。

(2)PPP連接的認證方法

當參數協商完畢后,通常進入PPP連接的認證階段。Chap認證為3次握手協議,是PPP協議默認的認證方式。發送CHAP數據包需要在PPP的協議域中填入0xC223,其幀格式同LCP數據包一樣,通過在代碼域中填入不同的值來表示不同功能的包。

CHAP認證過程如下:

1)認證方向被認證方發送挑戰幀,該幀包含自己的主機名和一段隨機報文。

2)被認證方收到挑戰幀后,得到其中的主機名,在本地查找與該用戶名對應的密鑰,使用該密鑰通過MD5算法計算挑戰幀中的隨機報文的哈希值,將生成的新報文和主機名作為響應返回給認證方。

3)認證方收到應答后,用同樣的方法找到主機名對應的密鑰對隨機報文進行哈希計算。將哈希結果和收到的響應報文比較,如果符合則返回成功報文,認證結束。

2 可信數據的產生

通過以上舉措,系統建立了一個安全可靠的數據鏈路連接。然而用戶如何產生一個安全可靠的數據包,即令數據以密文方式傳輸,又保證接收方可以驗證發送者,確保收方不會收到一個偽造的數據包。為了達到這樣的設計日的,我們又為系統開發出可信計算單元。

所謂的可信計算,是指在計算和通信系統中廣泛使用基于硬件安全模塊支持的可信計算平臺,以提高系統整體的安全性。

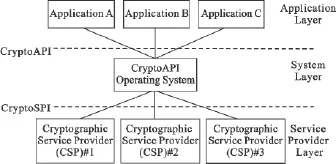

為了更方便的實現設計日標,采用符合國家商用密碼標準算法要求的UKEY作為可信計算平臺。為了使系統具有更好的兼容性,將通過CSP算法中間件來調用UKEY接口進行系統的加解密操作。

UKEY平臺的核心是一個安全芯片。該芯片具備國家商用密碼標準算法SM1、SM2、SM3以及RSA、DES等算法,可以進行數據的加解密運算。同時該芯片具有一個微型的操作系統,可以進行文件管理、多任務調度以及對外的通信。芯片內嵌的安全體系可以為應用提供不同等級的安全權限,UKEY中的文件也可以按應用需要,在發行時賦予不同的訪問屬性。

UKEY平臺可以產生一對非對稱密鑰,私鑰保存在本地,不允許任何外部的讀寫操作。而公鑰可以通過密鑰導出命令,傳遞給應用,應用再將KEY的用戶信息及公鑰上傳證書服務器申請公鑰證書,申請到的證書最終回傳UKEY形成一個可信賴的數據文件。

微軟加密應用程序接口(CSP)為win32應用程序提供了用戶身份認證、數據加密和簽名等安全處理,然而CryptoAPI本身并不實現密碼運算相關操作,而是操作系統通過調用加密服務函數CSP來實現。

CSP通過容器來組織密鑰,每個容器可以存放2個密鑰對,一個用于加密解密,一個用于簽名驗證,同時還可以保存與公鑰對應的X509公鑰證書。此外容器還將保存會話產生的臨時密鑰。

圖6 CSP中間件在系統中的作用

數據加密過程描述:

1)應用發起數據加密傳輸的要求。

2)應用將本次登錄系統的用戶名發給UKEY。

UKEY校驗用戶名和本地證書相關信息是否一致。

4)UKEY將本地公鑰證書返回應用。

5)應用校驗用戶信息,同時檢查X509證書格式。

6)身份驗證通過,應用將需要加密的數據傳輸到UKEY。

7)UKEY使用臨時密鑰加密數據。

8)UKEY利用公鑰將密文及臨時密鑰打包成數字信封。

9)加密數據返回應用.

10)完成。

通過以上流程,可以產生基于可信計算平臺的安全數據,這樣的數據在前面建立的安全鏈路上傳輸,使系統的安全性達到最佳。

3 在L2TP通道上傳輸數據實例

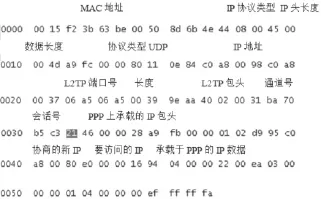

下面的數據包為L2TP連接建立后在LAC端截取的數據包,下面對該數據包做簡要的介紹。

圖7 L2TP上傳輸的PPP數據包

可以看到,當L2TP連接建立后,通過該連接傳輸數據時必須包含通道號和會話號。每個通道可以承載不同的會話,L2TP占用UDP的1701端口。由于是L2TP的數據信息,因此L2TP包頭以0x40開始。通道號和會話號都是通過建立連接時協商所得。L2TP包的數據部分是一個完整的IP包,該包的日標IP地址是本機實際想要訪問的地址,而源地址則是由NCP協商得到的虛擬地址,該IP包所包含的數據內容是通信實際需要的。

當LNS收到該數據包后依次去除外層IP包頭得到L2TP數據包,再去掉L2TP包頭得到內層IP包,最后去除內層IP包頭后將通信數據重新封裝成單層的數據包按日標地址進行發送。

當外界的IP包到達LNS服務器后,根據IP包頭信息LNS可以查詢到對應的通道號和會話號組織成L2TP數據包,最后封裝外層IP數據包將數據發往需要的LAC。

4 問題與展望

L2TP技術的興起在一定程度提升了在互聯網上傳輸數據的安全性,而可信計算硬件的應用強化了用戶源數據的安全性。在安全的數據鏈路上傳輸可信數據在最大程度上保證了通信雙方的安全性。

通過這樣的設計方法,使應用獲得了很好的安全保障。然而沒有一種方法是絕對完美的,由于可信計算增加了系統負擔、降低了效率。為了克服這種影響,需要進一步研發具有高速運算能力的可信計算平臺。

[1] Townsley W,Valencia A,Rubens A.RFC2661.Layer Two Tunneling Protocol[S].1999:3.

[2] Simpson W.RFC1661.Point-to-Point Protocol[S].1994:5.

A High-Security Implementation of Network Data Transmission

LAI Yu-yang1,XU Ping-jiang2,FANG Chao2,TANG Xiao-ke2,ZHANG Hai-Feng2,OU Jun2

(1Electric Power Research Institute China Southern Power Grid Co.,Ltd.,Guangzhou Guangdong 510080,China;2Beijing Smart Chip Microelectronics Company Limited,Beijing 100192,China)

TP393.08

A

1009-8054(2016)02-0109-04

2015-10-09

賴宇陽(1987—),男,碩士,工程師,主要研究方向為計量自動化系統安全防護;

徐平江(1977—),男,碩士,工程師,主要研究方向為智能電網;

房 超(1982—),男,博士,高級工程師,主要研究方向為通信及電力自動化技術;

唐蹺柯(1977—),男,碩士,高級工程師,主要研究方向為芯片設計;

張海峰(1978—),男,碩士,高級工程師,主要研究方向為芯片設計;

杜 君(1982—),女,碩士,工程師,主要研究方向為電力系統自動化。