基于關聯分析的Android權限濫用攻擊檢測系統①

陳宏偉,熊焰,黃文超,黃建盟(中國科學技術大學 計算機科學與技術學院,合肥 230022)

?

基于關聯分析的Android權限濫用攻擊檢測系統①

陳宏偉,熊焰,黃文超,黃建盟

(中國科學技術大學 計算機科學與技術學院,合肥 230022)

摘 要:為了限制應用軟件的行為,Android系統設計了權限機制.然而對于用戶授予的權限,Android應用軟件卻可以不受權限機制的約束,任意使用這些權限,造成潛在的權限濫用攻擊.為檢測應用是否存在權限濫用行為,提出了一種基于關聯分析的檢測方法.該方法動態檢測應用的敏感行為與用戶的操作,并獲得兩者的關聯程度.通過比較待檢測應用與良性應用的關聯程度的差別,得到檢測結果.基于上述方法,設計并實現了一個原型系統DroidDect.實驗結果表明,DroidDect可以有效檢測出Android應用的權限濫用行為,并具有系統額外開銷低等優點.

關鍵詞:Android安全; 權限濫用攻擊; 關聯分析; 檢測系統

隨著智能手機使用的普及,Android系統已經成為市場上最流行的手機操作系統[1].和其他智能手機操作系統不同,除了官方應用市場Google Play,Android系統還允許用戶從第三方市場下載和安裝應用程序.部分第三方應用市場在發布應用之前,并沒有進行任何形式的安全檢查[2],這就為惡意應用的傳播提供了相當程度的便利.由于通過手機可以獲取大量的用戶個人信息,Android系統成為了眾多惡意軟件的攻擊目標.有數據顯示,超過95%的惡意應用是運行在Android平臺上的[3]; 而且平均每18秒就有一個惡意Android應用誕生[4].面對如此嚴峻的安全挑戰,Android惡意應用的檢測成為了人們的研究熱點.

傳統的惡意應用檢測方法主要包括提取待檢測應用的靜態和動態特征,將這些特征和已經預定義好的惡意軟件特征相比較.通過比較的結果,判定待檢測應用與惡意應用的相似程度[5-9].檢測的特征包括應用所需要獲取的權限、方法調用、應用的信息流等.隨著檢測方法的加強,惡意應用也出現了新的攻擊手段,其中包括權限濫用攻擊.

權限濫用攻擊是指惡意應用利用Android權限機制的漏洞,將自己偽裝成良性應用,在完成用戶的需求之外,濫用用戶所賦予的權限,竊取用戶的隱私信息.例如,一個申請了錄音權限的惡意應用程序,當用戶按下“錄音”按鈕后,這個應用確實是錄音了; 但是當用戶停止錄音后,這個應用仍在后臺繼續錄音,并且將獲得的音頻數據發送至遠程的服務器上,對用戶實施了竊聽攻擊.

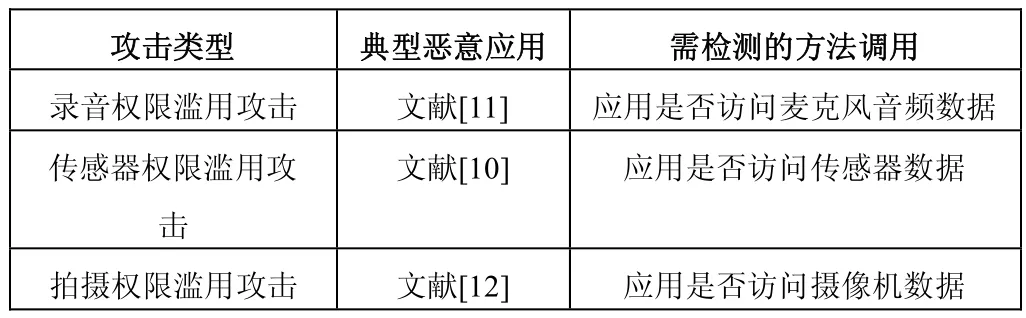

文獻[10]提出一種方法,可以將用戶說話時引發的手機陀螺儀傳感器振動信號恢復成為音頻信號,再配合使用語音識別算法,可以最多恢復出65%的用戶語音信息.文獻[11]發現了一個惡意應用,可以監聽用戶的通話狀態,當用戶進行通話時,應用將在后臺自動開啟錄音功能,竊聽用戶的通話內容并將其存儲在手機的SD卡上.文獻[12]發現了一個惡意應用,可以根據遠程指令,讓用戶的手機偷偷地進行拍攝、錄音等.這些惡意應用實施攻擊的根本手段,都是濫用用戶所賦予的權限.有研究顯示[13],Android應用經常在沒有征得用戶許可的情況下,將用戶的隱私信息發送出去.

這一類惡意應用只使用了完成用戶指定功能所需要的權限,而且實施攻擊時也僅僅只利用這些權限,并沒有涉及其他敏感權限,具有較強的隱蔽性.傳統的檢測手段由于沒有將軟件的靜態和動態特征同用戶的使用意愿相聯系,所以無法檢測出這一種攻擊行為.

為了檢測惡意應用的權限濫用攻擊,現有的解決方案包括使用污點分析技術[14]、應用行為重構技術[15]、用戶意圖確認[16]等方法.但是這些方案存在額外開銷大,對Android系統代碼改動多的缺點.

濫用權限的惡意應用和良性應用的根本區別在于,軟件的行為是否由用戶所觸發.根據這一基本思想,本文設計并實現了一種新的輕量級的檢測系統DriodDect.DroidDect基于軟件動態檢測技術,獲取軟件運行時的行為和用戶的操作.再基于關聯分析,檢測軟件行為和用戶操作的置信度,通過置信度結果,判定Android應用中是否存在權限濫用攻擊.

經過實驗,DroidDect可以有效檢測出Android應用中的權限濫用攻擊.相比于現有的檢測方案,DroidDect具有對Android系統代碼的修改程度小,系統額外開銷低的優點,具有較高的實用性.

權限濫用攻擊是指一類基本思想相同的攻擊方式,區別僅在于濫用的具體的權限不同,所以檢測的基本思想是一樣的.下面將以檢測權限濫用攻擊中的竊聽攻擊為重點,對比傳感器和拍照權限濫用攻擊的檢測,闡述本系統的分析、設計和實現.

1 系統設計

1.1攻擊模型與假設

本文假設Android的用戶是誠實的,但是應用可能是惡意的.惡意應用會根據遠程攻擊者的指令,悄悄在后臺開啟錄音、傳感器、拍照功能,對用戶進行竊聽等攻擊.由于本系統的實現需要對Android框架層進行修改,并且需要從修改后的Android框架層獲取信息,所以本文假設Android框架層和之下的Linux內核層是安全的,不會攔截或篡改返回的信息.而且惡意應用也不能獲取系統的root權限.

基于上述攻擊模型和假設,本文設計并實現了Android權限濫用攻擊檢測系統DroidDect.DroidDect系統可以獲取應用的行為和用戶的操作,并且檢測兩者之間的置信度.當檢測到置信度小于一個預定的閾值時,DroidDect系統會自動向用戶報警,提醒用戶應用存在權限濫用攻擊.

1.2各模塊設計

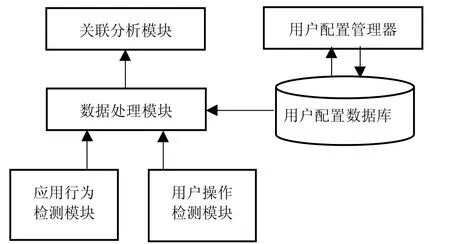

DroidDect系統的框架如圖1所示.該系統由六個部分組成: 應用行為檢測模塊、用戶操作檢測模塊、數據處理模塊、關聯分析模塊、用戶配置數據庫和用戶配置管理器,各部分具體介紹如下:

圖1 DroidDect系統框架

(1)應用行為檢測模塊.此模塊用于動態檢測應用運行時的行為,為之后的數據處理模塊提供原始的應用行為數據.檢測的數據取決于需要檢測的攻擊類型.兩者的對應關系和具有代表性的惡意應用如表1所示.

表1 攻擊類型與需檢測的數據

為了檢測不同種類的權限濫用攻擊,DroidDect需要檢測不同的數據.當系統運行時,用戶可以通過用戶配置管理器配置自己需要檢測的攻擊類型.因為檢測方法相同,用戶可以指定檢測其中一種攻擊,也可以同時檢測幾種攻擊.

(2)用戶操作檢測模塊.此模塊獲取用戶的操作數據,與應用行為數據一起作為數據處理模塊的輸入.Android是一個由事件觸發的系統.其中,由用戶觸發的事件可以大致分為兩類: 第一種是GUI事件觸發,比如用戶按下某個按鈕; 另一種是非GUI事件觸發,比如用戶轉動設備,觸發陀螺儀傳感器檢測到設備運動.在檢測錄音濫用攻擊中,我們調查了Android市場上最受歡迎的20個錄音應用.我們發現這20個應用啟動錄音的方式都是通過用戶按下按鈕觸發,也就是由GUI事件觸發.所以在這里,我們默認將用戶的按鈕操作作為錄音應用中用戶操作的檢測對象.

在傳感器和拍照應用中,本文發現其中既存在GUI事件觸發方式,也存在非GUI事件觸發方式.對于如何檢測由非GUI事件觸發的用戶功能,本文將在第三部分中討論.

(3)數據處理模塊.前兩個模塊產生的檢測結果是時間序列數據,此模塊的作用是對前兩個模塊產生的數據進行處理與合并.處理包括統一時間間隔,去除重復數據,插入遺漏數據.然后以兩個文件的時間項為主鍵,對兩個文件做連接操作,形成一個文件作為輸出.文件的格式為CSV(Comma Separated Values)格式,即逗號分隔值格式.文件的每一行為每一秒測試的數據值.

(4)關聯分析模塊.在這個模塊中,本文以關聯分析算法思想為基礎,針對本應用場景,實現了一個簡單的關聯分析算法.此模塊將數據處理模塊產生的數據作為輸入,計算出應用行為和用戶操作的置信度.當計算出的置信度低于預設的閾值時,DroidDect會提醒用戶該應用存在權限濫用攻擊.

(5)用戶配置管理器和用戶配置數據庫.用戶配置管理器用于接收用戶的配置輸入,并且將用戶的數據存儲在用戶配置數據庫中.當DroidDect系統運行時,數據處理模塊會查詢用戶配置數據庫,獲得數據處理需要的參數.

2 系統實現與算法

2.1行為檢測部分實現

基于Android4.4.3_r1,DroidDect系統修改了系統應用程序框架層,實現了對軟件行為特征和用戶的操作特征的動態檢測.下面分別作詳細介紹.

2.1.1軟件行為檢測

圖2 Android應用數據流圖

Android系統架構是一個堆棧結構的軟件系統.如圖2所示,當一個應用需要訪問底層硬件數據時,需要首先向相應的管理器類注冊,當相應的事件發生時,管理器類會調用系統服務向應用程序返回數據.在應用程序框架層中,和錄音功能實現相關的類是AudioRecord和MediaRecorder類.其中,和錄音相關的方法是AudioRecord類中的read()方法和MediaRecorder類中的start()方法.為了不遺漏地檢測應用從麥克風獲取到的數據大小,DroidDect系統修改了AudioRecord類中的read(byte[],int,int)、read(short[],int,int)和read(ByteBuffer,int)方法; 以及MediaRecorder類中的start()方法.DroidDect系統在這些方法返回之前,將方法返回的數據量大小輸出.因此任何調用錄音方法的應用,DroidDect都可以檢測到這個應用獲取的音頻數據量大小及調用時間.

同理,為了檢測傳感器權限濫用攻擊和拍攝權限濫用攻擊.DroidDect系統修改了和獲取傳感器數據相關的SensorManager類以及和拍攝相關的Camera類.表2列出了改動的方法簽名.

表2 SensorManager與Camera類修改的方法

值得注意的地方是: ①在一個應用對傳感器注冊監聽器與取消注冊之間的時間段里,應用既可以選擇獲取傳感器數據,也可以選擇不獲取.為了最大程度檢測應用可能存在的惡意行為,DroidDect系統選擇最壞情況來檢測,即默認為注冊監聽器與取消監聽器的時間段里,應用一直是獲取傳感器數據的.②根據Android開發官方文檔[17],應用獲取拍攝功能有兩種方法: 第一種是通過發起Intent,使用系統原生的拍攝應用; 第二種是使用自己編寫的拍攝應用.第一種方法使用時,用戶界面會自動切換到原生的拍攝應用,界面會顯示攝像機拍攝的實時畫面.本文認為,使用這種方法會暴露應用訪問了攝像機,用戶會發現應用的偷拍行為.所以本文認為存在拍攝濫用攻擊的惡意應用一定是采取第二種方法訪問設備相機的.因此修改了這種方法相應的系統調用(如表2所示).

2.1.2用戶操作行為檢測

(1)GUI事件檢測

通過調研Android市場上最受歡迎的20個錄音應用,我們發現,GUI事件觸發錄音有兩種方式.第一種是點擊按鈕開始錄音,再點擊按鈕結束錄音; 第二種是長按按鈕錄音,釋放按鈕停止錄音.

Android系統中的Button類繼承于TextView類.當用戶點擊按鈕時,會觸發TouchEvent事件,進而會調用TextView類中onTouchEvent(MotionEvent)回調函數.為了檢測用戶點擊按鈕事件,DroidDect系統修改了這個回調函數.當檢測到TouchEvent事件為ACTION_DOWN(手指接觸屏幕)或ACTION_UP(手指離開屏幕)時,DroidDect系統會產生相應的輸出,內容為: 事件發生的時間t,事件類型action_type,按鈕所在的程序包名class_name,以及按鈕的文字btn_text.

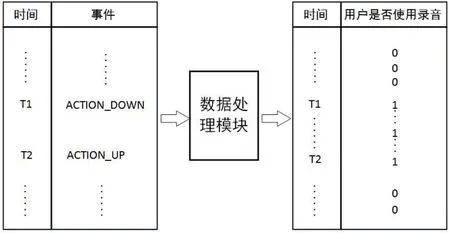

由于存在上文提及的兩種不用的觸發方式,在獲得了用戶操作行為的原始數據后,需要將原始數據由數據處理模塊進行處理.

對于第一種觸發方式,用戶兩次點擊按鈕之間的時間段是作為用戶的操作意愿,所以需要將兩組ACTION_DOWN、ACTION_UP作為起始和終止時間點.處理如圖3所示.

圖3 第一種觸發方式數據處理

對于第二種觸發方式,用戶長按的時間段是用戶的操作意愿,所以應該將一組ACTION_DOWN、ACTION_UP作為起始和終止的時間點.處理如圖4所示.

圖4 第二種觸發方式數據處理

由于無法預先知曉應用的使用方式,所以,具體采用何種方式處理數據需要用戶事先通過配置管理器輸入.

(2)非GUI事件檢測

對于檢測使用傳感器的應用,由于大多數應用會自動注冊傳感器監聽器,不會提供GUI界面啟動(比如微信的搖一搖功能),所以無法直接利用上文的檢測方法.本文設計了一種方法,可以將對非GUI事件檢測轉換為對GUI事件檢測.具體的方法是,DroidDect系統提供了一個懸浮按鈕框.當用戶開始使用傳感器時,需要點擊這個懸浮按鈕.當用戶結束使用傳感器時,再點擊這個懸浮按鈕.這樣,DroidDect系統只需要檢測這個按鈕的觸發事件,就可以獲得用戶的操作意愿.這樣設計的目的,是為了模擬GUI的觸發方式,獲得同圖3一樣的原始數據,從而可以復用GUI事件觸發的檢測方法.

2.2關聯分析部分實現

2.2.1關聯分析

關聯分析是用來發現數據集中有意義的聯系規則,這個數據集通常是事務的集合,可以表示為T={t1,t2,…,tN}.每個事務由許多項組成,所有的項集可以表示為I={i1,i2,…,id}.每個事務ti都是I的子集.關聯分析所發現的聯系可以用關聯規則的形式表示.例如,在數據中,當項T1出現時,項T2也經常出現,則說明T1和T2有著很強的關聯,這個關聯規則可以表示為: {T1}→{T2}.

包含0個或多個項的集合為項集,項集X出現的次數可以在數學上表示為: σ(X)=|{ti|X ? ti,ti∈T}|.可以用支持度(support)和置信度(confidence)度量一個關聯規則.公式定義如下:

從公式中可以看出,規則X→Y的支持度高意味著此規則在數據集中出現的頻率高.而置信度高意味著,在一條事務中,當X出現時Y也出現的可能性高.關聯分析的目標是找出支持度、置信度大于等于閾值的所有規則.可以通過兩個步驟解決這個問題: (1)發現超過支持度閾值的所有項集.(2)從上步發現的項集中提取所有高置信度的關聯規則.

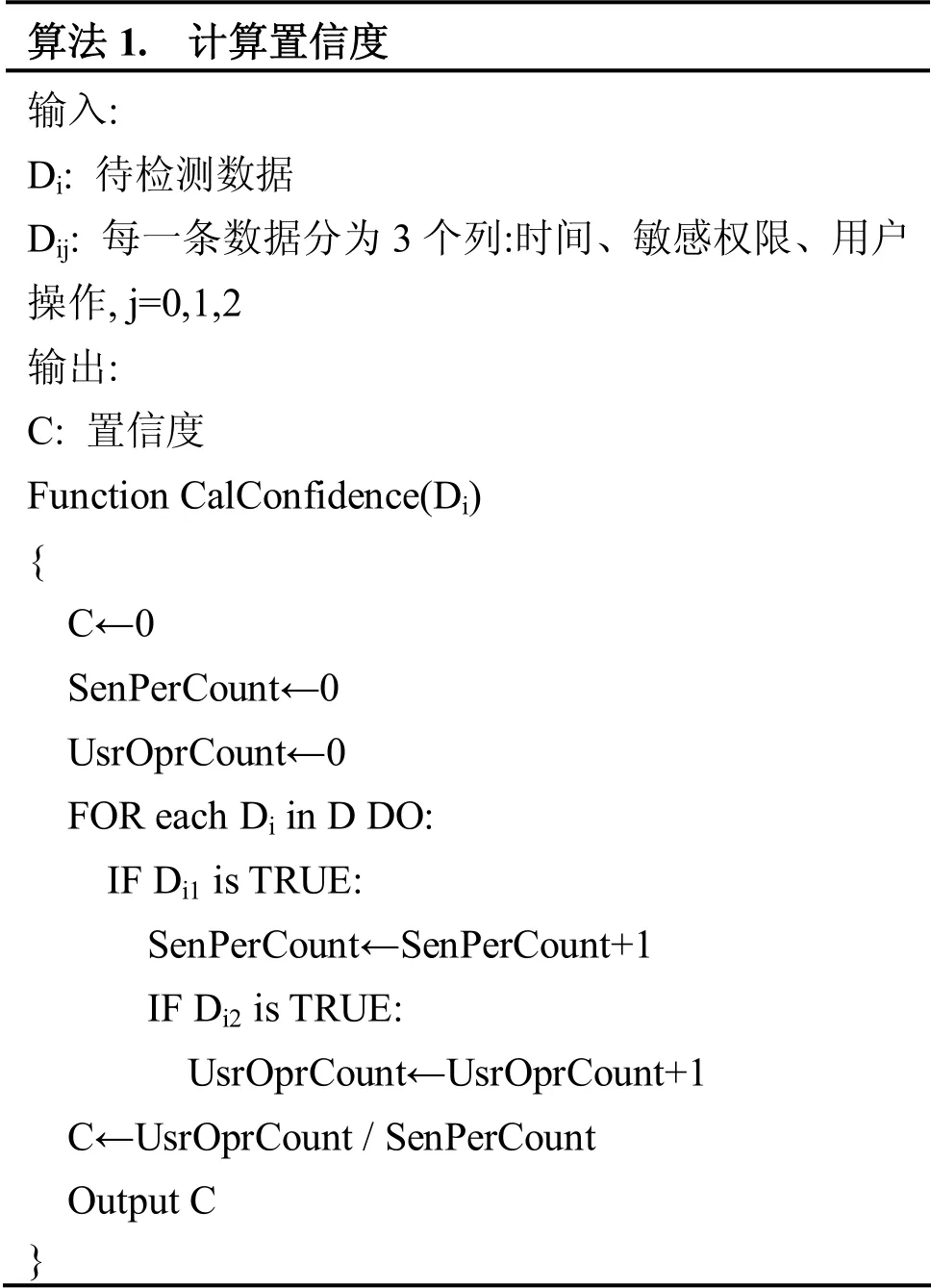

2.1.2軟件行為和用戶操作的關聯分析

DroidDect系統檢測權限濫用攻擊的核心思想是判斷軟件行為和用戶操作的關聯程度.本文認為,良性應用的軟件行為同用戶操作之間有較強的關聯,而存在權限濫用攻擊的應用則相反.根據關聯分析的基本思想,對于一條關聯規則,可以用支持度和置信度去衡量這條規則是否足夠有意義.

在DroidDect系統中,關聯分析模塊獲得的數據有3列,分別是: 時間(time)、是否使用敏感權限(isSenPer)、是否有用戶操作(isUsrOpr).良性應用的檢測數據中,當isSenPer為true時,isUsrOpr有很高的可能性也為true; 存在權限濫用攻擊的應用的可能性相比則低許多.因此,需要檢測的是c(isSenPer= true →isUsrOpr=true).DroidDect計算置信度的算法根據公式2-2設計,如下所示.注意,支持度在這里并沒有實際意義,因為在一段時間里,用戶的操作時間長度是不可預知的,s(isSenPer= true→isUsrOpr=true)的大小只能反映用戶操作的時間長度,而不能反映任何關于權限濫用的信息.

3 實驗評估

3.1閾值確定

為了測試DroidDect系統的有效性和性能,需要首先確定良性應用中軟件行為和用戶操作置信度的閾值.為了獲得良性應用,本文選擇Android官方應用市場Google Play作為獲取良性應用的渠道.數據顯示,從Google Play下載的應用中,只有不到0.001%的應用是惡意的[5,18].所以,可以認為Google Play中的應用基本上都是良性的.為了保證實驗結果的可靠性,本文還對從Google Play上下載的應用進行了額外的檢測,如使用其他病毒檢測工具、查看用戶使用評論等,確保應用不包含惡意行為.

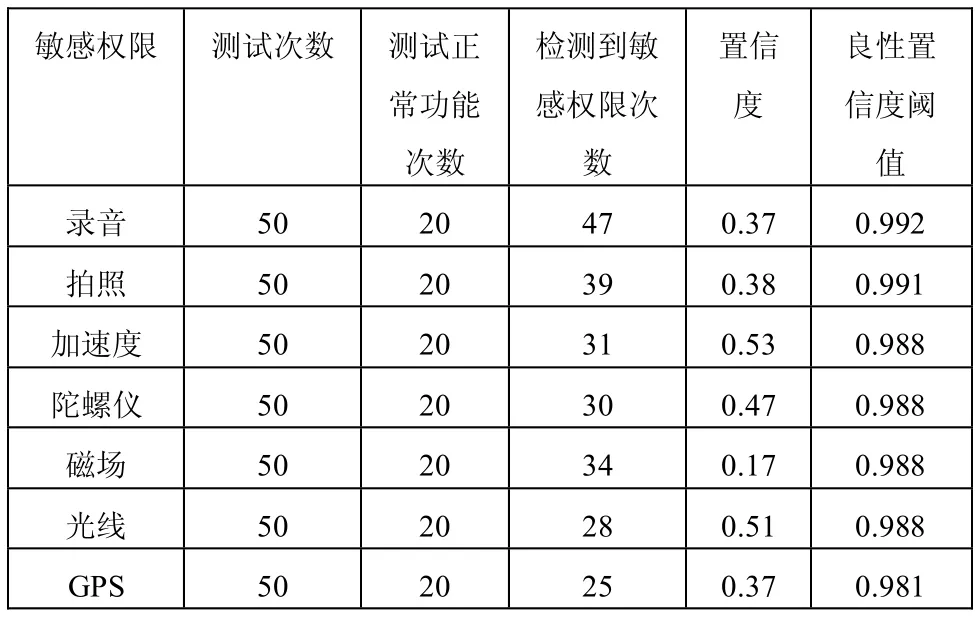

為了使閾值的確定具有代表性,本文依照Google Play的排名,為每一類選取了8至15個最受歡迎的應用,并測試了每一個應用的置信度,部分樣本如表3所示.實驗環境為基于Android4.4.3_r1的修改版Android操作系統,硬件平臺為Nexus7.

表3 部分良性應用樣本與總體置信度

DroidDect系統將這些良性應用的總體平均置信度作為閾值,當被檢測的應用的置信度低于這個閾值時,DroidDect系統則認為此應用存在權限濫用攻擊.

3.2有效性評估

為了測驗DroidDect系統的有效性,本文為每類權限濫用攻擊設計了一個典型的惡意應用,并將這個惡意應用同良性應用混合,在不同的使用場景下重復測試多次.

為了測試DroidDect的檢測效果,本文分別實現了文獻[10-12]中所描述的權限濫用攻擊應用,作為惡意應用測試,并且同使用敏感權限的良性應用混合,一同檢測.設計用于測試的惡意應用的思路是,該應用不僅可以通過用戶點擊圖形化界面觸發應用功能,還可以通過用戶不知情的隱蔽方式獲取用戶的敏感數據.例如,為實現文獻[10]中所描述的權限濫用攻擊應用,本文設計并實現了一個計步器應用,當用戶啟動計步器的計步功能后,該應用會獲取手機的加速度傳感器和陀螺儀傳感器信號,計算用戶的步數.但當該應用檢測到手機的麥克風處于被其他應用占用狀態時,該應用會在后臺自動監聽上述傳感器的信號,并寫入文件保存在手機的SD卡中,待之后發向網絡,還原為音頻信號,實現竊聽攻擊.

為了準確測試惡意行為的存在,測試惡意應用的權限濫用行為需要遍歷惡意應用使用中所有的使用場景并隨機確定每種場景的測試時間長度.例如檢測錄音濫用攻擊時,上述惡意應用在用戶通話時實施竊聽,因此測試的場景必須包含隨機時間長度的通話場景.

檢測方法是對于每個應用,在各種使用場景中測試50次,其中20次是用戶主動發起使用敏感權限,這屬于合法使用; 剩余30次測試中,用戶并不主動發起使用敏感權限功能,而是遍歷所有可能的應用使用場景.DroidDect系統檢測這50次測試中,應用所使用敏感權限的總次數,并且同時計算這50次測試中應用軟件的置信度.下表列出的是惡意應用的檢測結果.

表4 權限濫用攻擊檢測數據

當惡意應用和良性應用混合檢測時,由于惡意應用的置信度遠低于良性應用的總體平均置信度,DroidDect通過對比待檢測應用和預設的置信度閾值,100%檢測出了存在權限濫用行為的應用.

3.3性能評估

本文使用了一組測試基準以檢測DroidDect系統的性能.測試軟件為CaffeineMark 3.0.測試基準包括運行尋找素數運算、運行循環、方法、浮點運算等,以檢測系統的性能.測試結果如圖5所示.

圖5 性能評估結果

通過比較檢測結果,DroidDect的系統性能和原生的Android系統性能相比,兩者的差別很小,DroidDect系統為檢測權限濫用攻擊所需要額外的系統開銷幾乎可以忽略不計.

4 結語

本文提出了一種檢測Android應用程序權限濫用攻擊的方法,該方法的核心思想是通過修改Android系統的應用程序框架,動態檢測應用軟件敏感權限的使用情況以及用戶的操作情況,并基于關聯分析的基本思想,計算軟件行為與用戶操作的置信度.通過和良性應用的總體平均置信度相比較,檢測權限濫用攻擊.基于上述方法,實現了一個原型系統DroidDect,并通過檢測惡意應用樣本,驗證了該系統可以有效檢測權限濫用攻擊,并具有對Android系統代碼的修改程度小,系統額外開銷低的優點.

當良性應用切換到后臺運行狀態時,相比于在前臺運行,所消耗的網絡流量和CPU負載均會大幅下降,并維持在較低水平.而存在權限濫用攻擊的惡意應用則不然.通過分析應用的網絡流量和CPU負載數據的變化同用戶操作之間的關聯,可以更加精確地檢測出惡意應用權限濫用攻擊及其發生的時間.因此,下一步的工作將著重研究如何加入網絡流量、CPU負載數據檢測權限濫用攻擊,并進一步降低檢測運行時的開銷.

參考文獻

1 Smartphone OS Market Share,Q1 2015.http://www.idc.com/prodserv/smartphone-os-market-share.jsp [2015-05-27].

2Cybercriminals target Android platforms.http://www.avcomparatives.org/wp-content/uploads/2013/08/apkstores_inv estigation_2013.pdf [2013-08-26].

3Mobile Threat Report Q1 2014.https://www.f-secure.com/documents/996508/1030743/Mobile_Threat_Report_Q1 _2014.pdf [2014-05-06].

4G Data Mobile Malware Report.https://public.gdatasoftware.com/Presse/Publikationen/Malware_Reports/G_DATA_Mobi leMWR_Q1_2015_US.pdf [2015-07-07].

5Grace M,Zhou Y,Zhang Q,et al.Riskranker: Scalable and accurate zero-day android malware detection.Proc.of the 10th International Conference on Mobile Systems,Applications,and Services.ACM.2012.281-294.

6Zhou Y,Jiang X.Dissecting android malware: Characterization and evolution.2012 IEEE Symposium on Security and Privacy (SP).IEEE.2012.95–109.

7Ristenpart T,Tromer E,Shacham H,et al.Hey,you,get off of my cloud: exploring information leakage in third-party compute clouds.Proc.of the 16th ACM Conf.on Computer and Communications Security.ACM.2009.199–212.

8Grace MC,Zhou Y,Wang Z,et al.Systematic Detection of Capability Leaks in Stock Android Smartphones.NDSS.2012.

9Yang W,Prasad MR,Xie T.A grey-box approach for automated GUI-model generation of mobile applications.Fundamental Approaches to Software Engineering.Springer Berlin Heidelberg,2013: 250–265.

10Michalevsky Y,Boneh D,Nakibly G.Gyrophone: Recognizing speech from gyroscope signals.Proc.of the 23rd USENIX Security Symposium (SEC’14).USENIX Association.2014.

11Virus Profile: Android/NickiSpy.A.http://home.mcafee.com/ virusinfo/virusprofile.aspx?key=554488 [2011-10-26].

12Dendroid malware can take over your camera,record audio,and sneak into Google Play.https://blog.lookout.com/blog/ 2014/03/06/dendroid/ [2014-03-06].

13Zhou Y,Jiang X.Dissecting android malware: Characterization and evolution.2012 IEEE Symposium on Security and Privacy (SP).IEEE.2012.95-109.

14Enck W,Gilbert P,Han S,et al.TaintDroid: An informationflow tracking system for realtime privacy monitoring on smartphones.ACM Trans.on Computer Systems (TOCS),2014,32(2): 5.

15Zhang Y,Yang M,Xu B,et al.Vetting undesirable behaviors in android apps with permission use analysis.Proc.of the 2013 ACM SIGSAC Conference on Computer & Communications Security.ACM.2013.611–622.

16Yang Z,Yang M,Zhang Y,et al.Appintent: Analyzing sensitive data transmission in android for privacy leakage detection.Proc.of the 2013 ACM SIGSAC Conference on Computer & Communications Security.ACM.2013.1043 –1054.

17Camera.http://developer.android.com/guide/topics/media/ camera.html [2013-06-04].

18Contrary to what you’ve heard,Android is almost impenetrable to malware.http://qz.com/131436/contrary-towhat-youve-heard-android-is-almost-impenetrable-to-malw are/ [2013-10-03].

Association Analysis Based Detection System for Android Permission Abuse Attacks

CHEN Hong-Wei,XIONG Yan,HUANG Wen-Chao,HUANG Jian-Meng

(School of Computer Science and Technology,University of Science and Technology of China,Hefei 230022,China)

Abstract:In order to restrict the behaviors of applications,a permission system is designed in Android system.However,for the permissions granted by the users,applications will no longer be restricted and can use these permissions at will,which may cause the potential permission abuse attacks.To detect the permission abuse behaviors of applications,an association analysis based detection method was proposed.This method dynamically detects sensitive behaviors of applications and operations of users,then calculates the degree of association between them.Detection result will be obtained through comparing the differences between detected applications and benign applications.A prototype system named DroidDect was designed and implemented based on the above method.The experimental results show that permission abuse behaviors in Android applications can be effectively detected by DroidDect with advantages including low system overhead.

Key words:Android security; permission abuse attacks; association analysis; detection system

基金項目:①國家自然科學基金(61572453,61202404,61520106007,61170233,61232018);安徽省自然科學基金(1508085SQF215);中央高校基本科研基金(WK0110000041)

收稿時間:2015-08-16;收到修改稿時間:2015-10-14