基于終端可信度的路由策略設計與實現

殷安生,張順頤

(南京郵電大學,江蘇 南京 210003)

研究與開發

基于終端可信度的路由策略設計與實現

殷安生,張順頤

(南京郵電大學,江蘇 南京 210003)

可信路由隨著可信網絡的發展而興起,目前的研究主要集中在輕量化網絡的路由策略方面,存在的問題 主 要 有 路 由 算 法 開 銷 大 、應用范圍小,且 主 要 以 IPv4 為 基 礎 。 提 出 了 一 種 基 于 IPv6 流 標 簽 定 制 的 可 信 路 由方案,在終端的可信評估基礎上,通過流識別 和流標記實現可信路由策略。 利用前 驅 ARP 代理機 制設計了一種基于代理的虛擬鏈路協議,并設計了原型系統。 實驗證明,該協議實現了 IPv6 的流標記路由,提高了信息傳輸的安全性和效率。

可信路由;IPv6;流標簽;前驅 ARP 代理

1 引言

常規的路由協議都是假設網絡中所有的終端皆為可信 終 端 ,然 而 諸 如 DoS 攻 擊 、自 私 性 攻 擊 、修 改 序 列 號 攻擊 、修 改 路 由 跳 數 攻 擊 、黑 洞 攻 擊[1]等 攻 擊 越 來 越 頻 繁 。 可信路由是隨著可信網絡的發展而興起的研究方向,主要是指路由協議能夠實現流的可信轉發。現有研究利用密碼學機 制 提 出 了 基 于 動 態 源 路 由 協 議 的 ARIADNE[2]、基 于AODV的 SAODV[3]等 ;參 考 文 獻 [4]將 可 信 度 的 機 制 融 入 TORA 路由 協 議 ;參考文獻[5]提 出 了 基 于 模 糊 理 論 的 FTSODV 可 信路 由 協 議 、基 于 信 息 論 框 架[6]的 可 信 路 由 的 方 案 等 。然 而 基于密碼學的路由算法開銷太大,基于目前特定結構的路由算法應用范圍太小,基于信譽度的路由協議多聚焦在路由器本身的屬性,因此這些路由協議都有一定的局限性。另外 由 于 目 前 主 流 的 IP 地 址 協 議 為 IPv4,因 而 目 前 的 路 由協議基本都以 IPv4 為基礎。

本文提出了一種基于IPv6 流標簽定制的可信路由策略。首先計算終端可信度,將計算結果根據安全策略映射到 IPv6 的流 標簽上,路 由 器 在接收到 流 后, 查看 流 的 標記,選擇合適的轉發路徑并根據事先設定的策略有區別的對這些流進行存儲轉發。

2 基于 IPv6 的流標記方法

在 IPv6 下 實 現 網 絡 流 量 識 別 的 主 要 問 題 在 于 IPv6 對IP 數據報格式和 IP 地址表示方式與 IPv4 不同。由于采用分析數據報頭的方法可以實現對流量的識別與控制,本文將對 IPv6 報頭中的有關字段進行設計,從而實現 IPv6 下的流識別。

在 IPv4 網絡中,流 的識 別 和標記可 以 通過五元 組<源地址,目的地址,源端口號,目的端口號,傳輸協議>來標識 ,但 是 在 IPv6 網 絡 中 ,由 于 存 在 分 片 和 加 密 等 行 為 ,使用報頭來定位一個流變得不可行。但是通過定義流標簽,可以通過源地址域、目的地址域與流標簽域來標識一個IPv6 流。

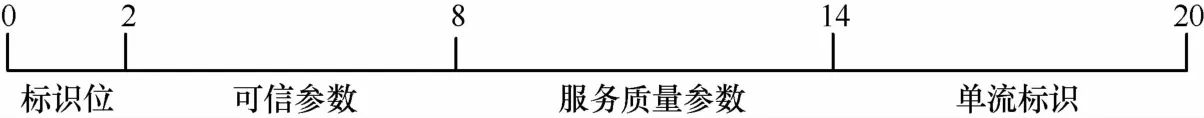

使 用 20 bit流 標 簽 來 標 識 流 , 考 慮 到 安 全 和 服 務 質量 ,需 要 使 用 聚 合 流 ,所 以 使 用 2~14 bit為 聚 合 流 標 識 ;14~20 bit為 單 流 標 識 (與 源 目 地 址 一 起 標 識 一 個 流 ), 流 標 簽的 生 命 期 仍 然 為 120 s。

流 標 簽 格 式 如 圖 1 所 示 ,共 分 為 4 個 功 能 部 分 :0~2 bit為 標 識 位 ;2~8 bit 為 終 端 可 信 參 數 ;9~14 bit 為 服 務 質 量參 數 ;15~20 bit為 單 流 標 識 。

使用前兩 位為標識位,00 表示 盡力而為;01 表示所 有路由器都 要遵循的標 準值;10 為自 定義 (只在 本地有 意義);11 為保留,未使用。

2~8 bit為 可 信 網 絡 參 數 ,其 中 ,2~4 bit為 傳 輸 路 徑 可信 度 ,5~8 bit為 終 端 可 信 度 ,可 以 有 64 種 分 級 策 略 ,基 本滿足可信度評估的需要。

實 驗 證 明[8],QoS 最 重 要 的 參 數 為 傳 輸 時 延 、抖 動 、分組丟失率,這 3 個參數基本能夠表述 QoS 的狀態。可以有64 種分級策略,能夠滿足區分服務的要求。

3 基于流標記的可信路由

本文提出的可信路由指的是利用得到的終端和鏈路可信度,通過流標記策略對每個流賦予一個可信度。可信路由就是在路由器端通過檢查流的標識,然后根據設定的策略執行相應的轉發策略,根據不同的安全等級選擇不同的轉發路徑。在安全性要求高的網絡中按照可信度來確定路由策略,對于可信等級高的流,設定其優先級比可信度低的流的優先級高,在路由器中,優先轉發可信等級高的流,如果發生了阻塞,則優先丟棄可信度低的流。

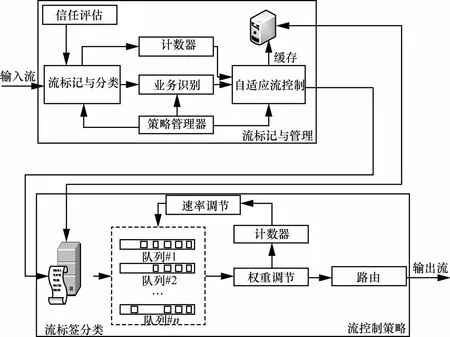

3.1 可信流控策略

整個系統分為兩個模塊:流標記與管理和基于流識別的可信路由。系統首先按照可信網絡的實際需求制定安全策略,根據終端可信度的判決結果劃分流類別,設定相應的流標簽值,賦予各安全策略的流相應類別的等級。然后按策略管理器提供的分類策略對流進行實時、精確的分類和處理。基于可信度的路由器流控模型如圖2所示。

在執行 轉 發 策略時 ,根 據 IPv6 協 議 中 標識的網 絡 流類別信息值,綜合選擇不同的隊列管理方法、分組調度方法和策略選路。如采用基于可信等級的加權隨機早期丟棄,實現報文按優先級丟棄,防止鏈路早期擁塞;采用加權循環調度算法實現多種業務安全等級按策略合理分配帶寬,讓權重與依據安全等級分配的帶寬成比例,從而提供不同服務類型的調度轉發服務。

路由器在轉發時根據業務類的安全/QoS 要求,選擇合適的備選路徑進行轉發。對于高安全需求的流量,路由器會根據流標簽值選擇保密性強、安全性高、可靠性高的路徑進行轉發;對于視頻流,就可以選擇低時延特性的路徑進行轉發;而消耗大量帶寬的 P2P 業務則選擇盡力而為的路 徑 進 行 轉 發 。路 徑 選 擇 策 略 可 借 鑒 最 高 /最 低 信 任 法[7],首先剔除路徑中鏈路信任值低于最低信任閾值的路徑,再從備選路徑中選擇綜合信任值最高的路徑。

圖1 流標簽格式

圖2 可信策略流控模型

3.2 選路算法

選 路 算 法就 是 根 據 業 務 的 安 全或 者 QoS 需 求 選 擇 相應的路徑。業務的 QoS 需求主要考慮鏈路的帶寬、時延、抖動、差錯率、誤碼率等,在路由算法上已有很多成熟的模型或應用,不再贅述。本文提出了基于終端可信度的路由策略,主要針對業務的安全需求,就是為有安全要求的業務提供一條安全的轉發鏈路。本文設計了一種最大最小值(max-min)法 實 現 相 應 的 路 由 策 略 ,該 方 法 的 設 計 思 想 是在路由拓撲中選擇一條綜合考慮可信度與鏈路長度的路徑,也就是盡可能地選擇可信度大的節點和鏈路來轉發數據,同時又不顯著增加鏈路的長度,這里假設鏈路長度和分組傳輸時間成正比。

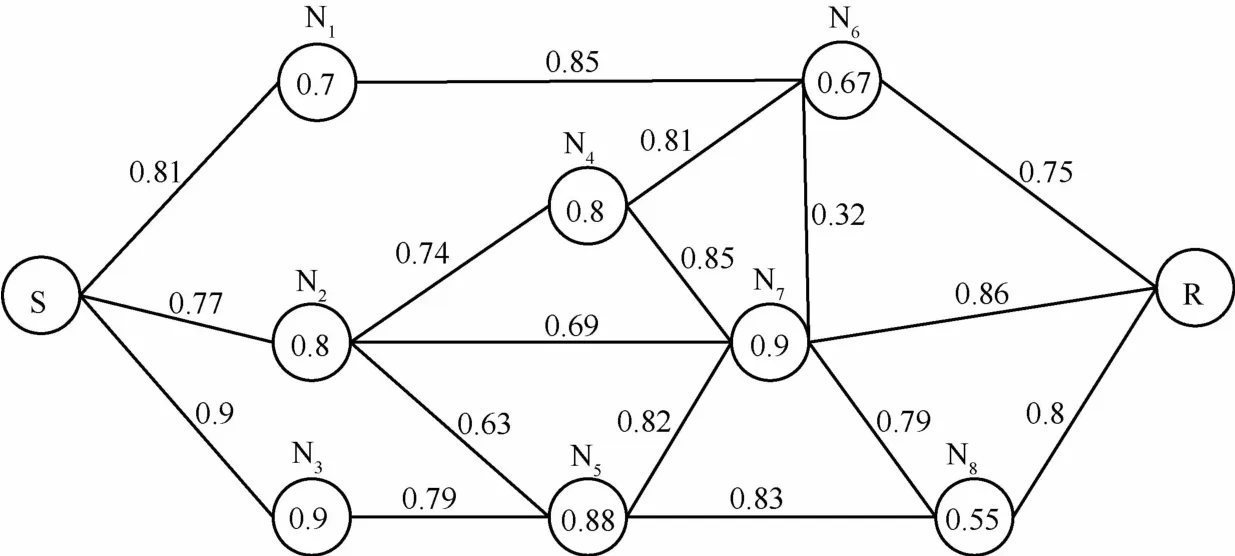

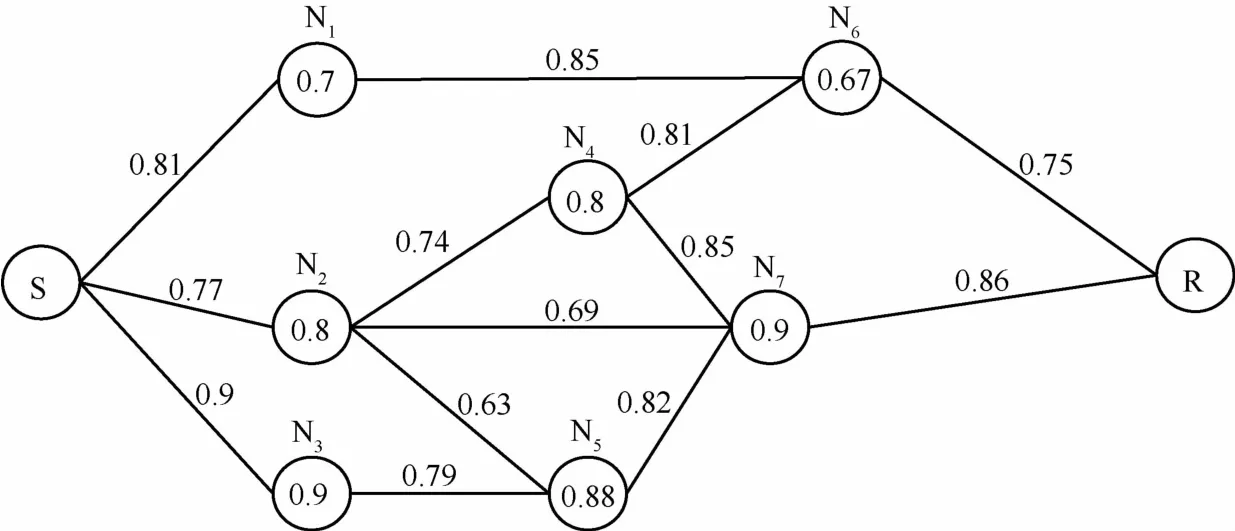

假 設 路 由拓 撲 如 圖 3 所 示 ,其 中 所 有鏈 路 和 終 端 (在這里承擔路由功能)的可信度已知。S 為發送節點,R 為接收 節 點 ,從 圖 3 中 可 知 ,節 點 的 可 信 度 為 0.7,發 送 節 點 S到 N1的鏈路可信度為 0.81。

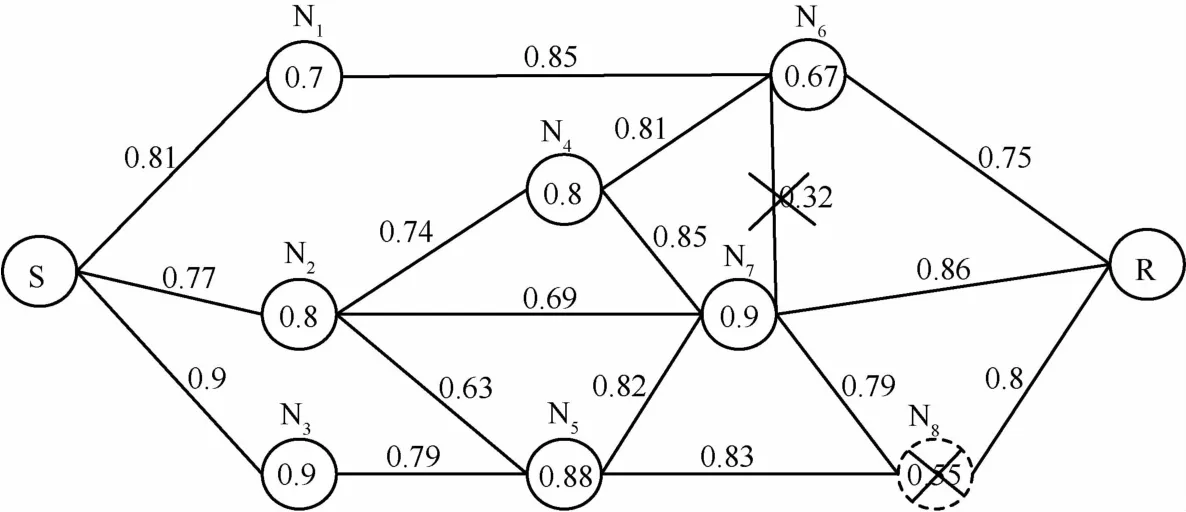

所有鏈路都是雙向的,也就是說鏈路可信度體現的是這條鏈路上雙向通信過程可信任的程度。在運行路由算法之前要對路由拓撲進行剪枝,剔除不符合安全要求的終端和鏈路,再在剩下的路由拓撲中選擇合適的鏈路。在這里通過設置終端可信度和鏈路可信度的閾值來實現,可信度的閾值參考流標簽中的可信網絡參數來確定。本文設置鏈路 和 終 端 的 可 信 度 閾 值 為 0.6,如 圖 4 所 示 ,刪 除 閾 值 低 于0.6 的 鏈 路 和 終 端 。

圖3 路由拓撲

由于采用的是全局信任模型,因此發送節點了解整個網絡中各轉發節點的可信度和鏈路可信度。在選擇轉發路徑時,從發送節點出發,首先選擇一條最可信的第一步轉發鏈路,選擇時考慮的要點有兩個:終端可信度和鏈路可信度的和最大;終端可信度和鏈路可信度的差值最小。由于所處網絡環境的不同,在計算終端可信度和鏈路可信度的和時,鏈路可信度和終端可信度的重要性可以通過分配不同的權值來體現,在本文中,為便于理解,將終端可信度和鏈路可信度的權值設置為相同值。

設 終 端 可 信 度 為 tn,鏈 路 可 信 度 為 tl,發 送 節 點 S 和 接收節點 R的可信度在計算時設置為 1。

圖4 路由拓撲剪枝

由節點 S出發,假設每一條鏈路和其鏈接的一端組成了 一 條 路 徑 ,那 么 該 路 徑 的 可 信 度 為。尋找 S和 R之間 的 可信路徑 ,就 是 從 S 出 發 ,首 先 計 算 出與 S 相 鄰 的 所有路徑的可信度,從中選擇一條可信度最高的路徑作為 S的第一步轉發路徑,然后再從這條路徑出發計算與此條路徑相鄰的其他路徑的可信度,再選擇一條可信度最高的路徑,依此類推直到達到節點 R。在尋路過程中,如果發現待計算的路徑中的終端在已計算的路徑中出現過,那么此條路徑不再考慮。經過計算,在圖 5中 S到 R 的可信轉發路徑 為 S→N3→N5→N7→R。

假設每兩個相鄰終端之間的路徑長度取值為 1,在圖5中轉發路徑長度為 4。在得到轉發路徑后,需要判斷路徑長 度 是 否 超 過 規 定 的 閾 值 。設 路 徑 長 度 閾 值 為 Ll,其 取 值是根據網絡的規模來確定的。如果最終選擇的路徑長度超過 Ll,那 么需 要重新 選擇 路徑,此 時將 已選擇 好的 路徑從 節點R開始向發送節點的方向后退,根據路徑可信度依次選擇次優的路徑。例如在圖 5中,從節點開始尋找次優鏈路,為 N7→N4,再 從 N4開 始 尋 找 到 節 點 R 的 最 優 路 徑 ,找 到 N4→N6的 鏈 路 ,再 從出發點 利用路徑可 信度尋找到 R 的 最優路徑,最后找到的路徑為 N4→N6→R,如果鏈路長度小于閾值,則達到要求,如仍然超過閾值則從出發尋找次優路徑,以此類推,直到最終找到一條滿足條件的路徑,其可信度局部最優且路徑長度滿足要求。

網絡的路由根據心跳算法定時刷新。假設網絡上的終端或鏈路可信度發生改變,如果可信度提高則路由暫不更新,等刷新時間到再重新選路;如果發現有不安全的終端或鏈路產生,也就是某段鏈路或者終端的可信度低于閾值,則需要立即重新選路。

圖5 轉發路徑

3.3 路由協議實現

目前,可信路由研究主要集中在輕量化網絡的路由策略 研 究 方 面[9-12],因 此 本 文 設 計 實 現 了 一 種 輕 量 化 的 路 由協 議 ,主 要 應 用 于 無 線 網 絡 領 域 ,如 Ad Hoc 網 絡 等 。

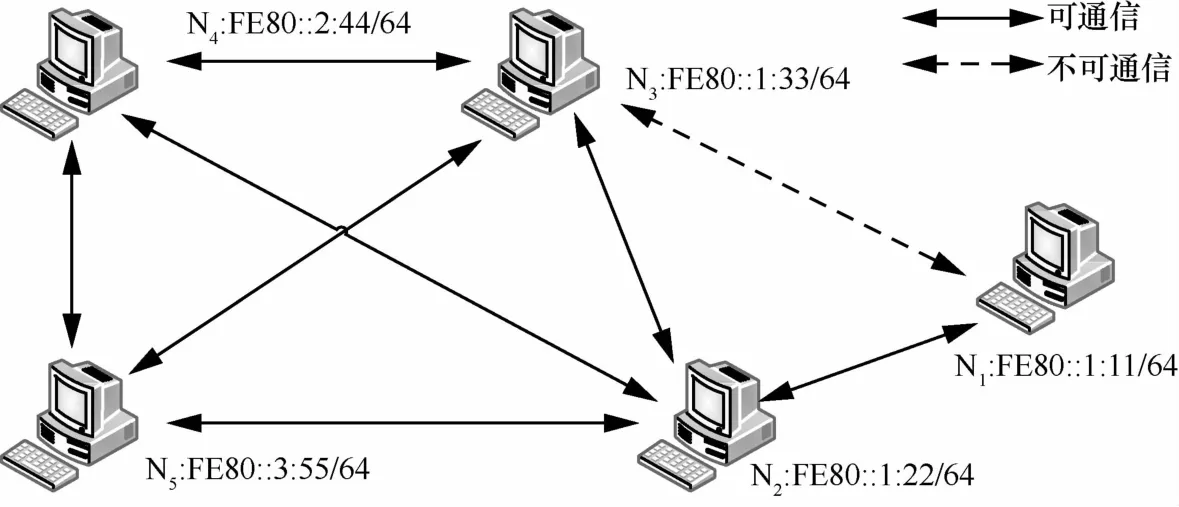

設計了一種基于前驅 ARP 代理的虛擬鏈路(virtual link based on previous proxy ARP,VLPPA)協 議 。運 行 VLPPA 協議的每個終端首先主動向其鄰近節點發送路由維護報文,使各個終端能夠同步網絡拓撲信息并主動維護各自的拓撲表。在某個終端發起一個路由請求時,它和目的終端通過路由探測報文和路由可達報文來設置從源終端到目的終端的一條轉發路徑上的代理,從而形成一條虛擬鏈路,供源終端與目的終端進行通信。VLPPA 的工作原理如圖 6 所示。

圖6 VLPPA 的 工 作 原 理

如圖 6 所示,由于 終 端 N1與終端 N3不能 直 接 進行通信 ,所 以 當 終 端 N1想 發 送 一 個 數 據 分 組 packet13給 終 端 N3時 ,只 要 將 packet13首 先 發 送 到 終 端 N2,此 后 再 由 終 端 N2轉 發 到 終 端 N3就 可 以 了 。由 于 packet13在 局 域 網 內 部 首 先會打包成 MAC 幀,目的 MAC 地址決定了 MAC 幀的發送方 向 ,因 此 ,應 當 把 packet13所 在 的 MAC 幀 的 目 的 MAC 地址 設 為 終 端 N3的 MAC 地 址 ,將 packet13的 目 的 IP 地 址 設為 終 端 N3的 IP 地 址 。這 樣 ,終 端 N2將 收 到 packet13之 后 ,終端 N2判斷此 分組的 目的 MAC 地址是 終端 N2本 身,而目 的 IP 地 址 是 其 他 主 機 ,因 此 packet13需 要 路 由 轉 發 ,終端 N2將 按 照 相 應 的 路 由 協 議 找 到 packet13報 文 的 下 一 跳 。由 于 終 端 N3與 終 端 N2直 連 ,因 此 終 端 N2將 packet13報 文封 裝 成 新 的 MAC 幀 ,其 目 的 MAC 地 址 設 為 終 端 N3的MAC 地 址 ,這 樣 ,packet13將 被 轉 發 往 終 端 N3。 上 述 流 程 完成 之 后 ,packet13就 能 發 送 到 終 端 N3。目 前 主 要 的 難 點 在 于如 何 讓 終 端 N1得 知 哪 一 個 下 一 跳 節 點 能 夠 將packet13轉 發到終端 N3。

不同于一般的 ARP代理機制, 本文提出了一種前驅ARP 代理機制。終端 N1可以通過路由協議率先獲知通往N3終端的最短路徑上 的 下一跳節 點 是 N2,從而直接 將 發往 終 端 N3的 packet13打 包 成 目 的 MAC 地 址 是 終 端 N2的MAC 地址的 MAC 幀,于是不必收到終端 N2發回的用于偽裝 代 理 的 ArpReply 報 文 ,packet13就 被 直 接 發 送 到 終 端N2。之后再由 N2轉 發 往 終 端 N3。這 種 不 需 收 到 ARP 應 答報 文即可 先 行 設定 ARP 代 理 的方式稱 為 前驅 ARP 代 理 。終端 N2就是終端 N1的一個代理終端。

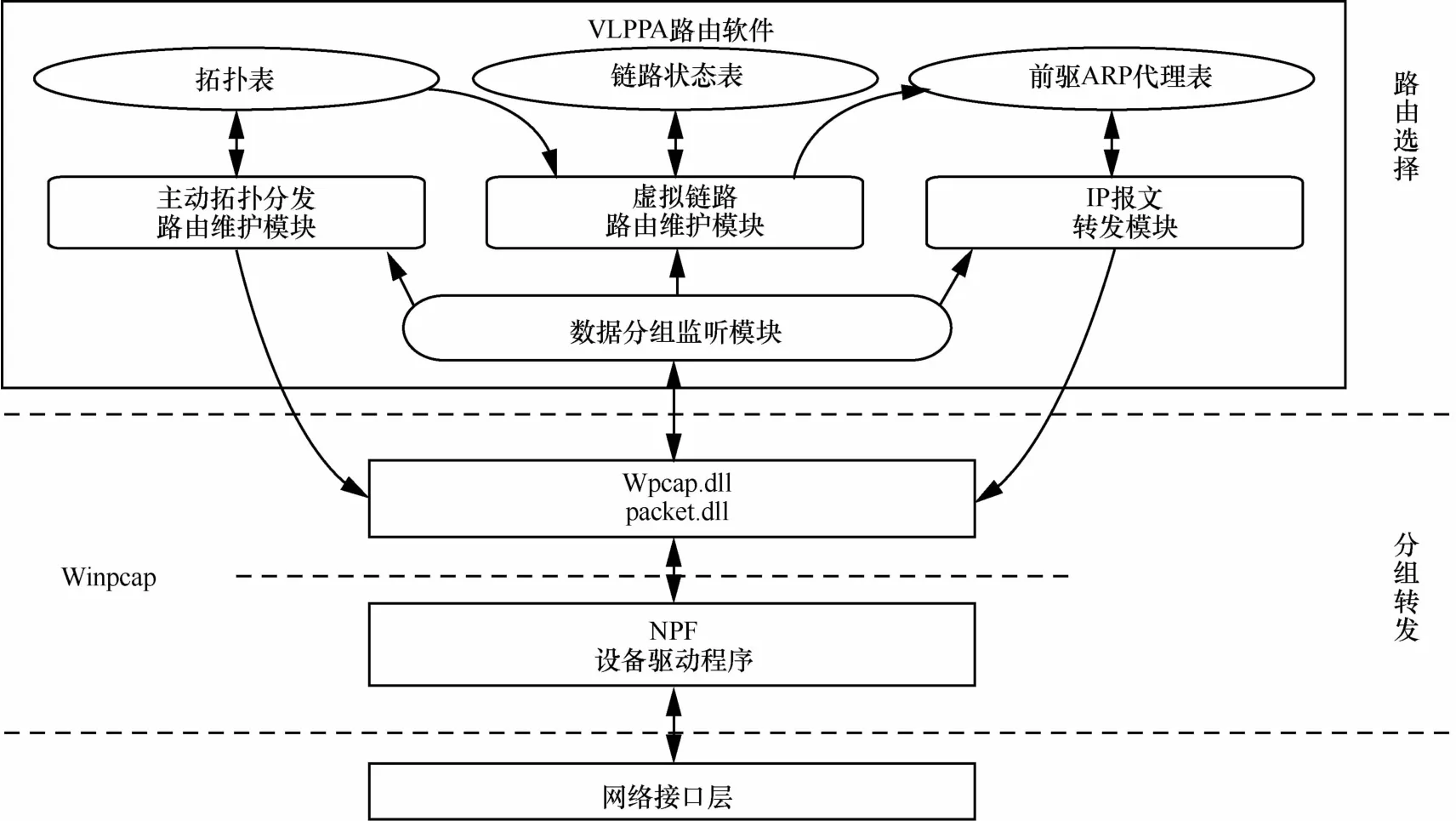

3.4 系統架構

本節實現了一 個基于 VLPPA 協議的 軟 件路由器 來 組建多 跳 IP 無線網絡,構建了一個 網絡實驗平臺加 以 驗證,系統框架結構如圖7所示。

圖7 系統框架結構

VLPPA 路 由軟 件 運 行 于 用 戶 級 ,通 過 調 用 底 層 的Winpcap 提 供 的 各 種 接 口 函 數 來 完 成 對 物 理 層 網 卡 的 各種控制操作。

VLPPA 路由軟件主要包括三大模塊以及 3 張表:數據分組監聽模塊、VLPPA 路由維護 模塊和 IP 報文轉發模塊;拓撲表、鏈路狀態表和前驅 ARP 代理表。數據分組監聽模塊利用 Winpcap 驅 動 接 口 函 數 ,實 時 捕 獲 所 有 經 過 網 卡 端口的數據分組,并對其進行分析。適配器獲取數據分組之后,數據分組監聽模塊將啟動 ,并判斷 其 是否為 ARP 分組,然 后 提 交 給 ARPPacketProc 函 數 進 行 處 理 ,該函數主要判斷該數據分組是否為路由請 求。然后判斷 是 否為 IP 數據分組,如果是,則提交 給 IP 報 文轉發模塊 進行相應的 處理;如果不是,再判斷該分組是否為路由控制報文。如果是,則將其提交給路由控制模塊進行處理;否則,將其提交給超時處理模塊或異常處理模塊。

4 實驗結果分析

本文設計了一種無線網絡中的實驗環境,假設網絡中存在善意終端和惡意終端,惡意終端可能會發起灰洞、DDoS、誹謗 攻擊等。設 定實驗環 境 中 共有 100 個 終 端 ,以參考文獻[10]中匯總的實驗參數作為默認的參數。

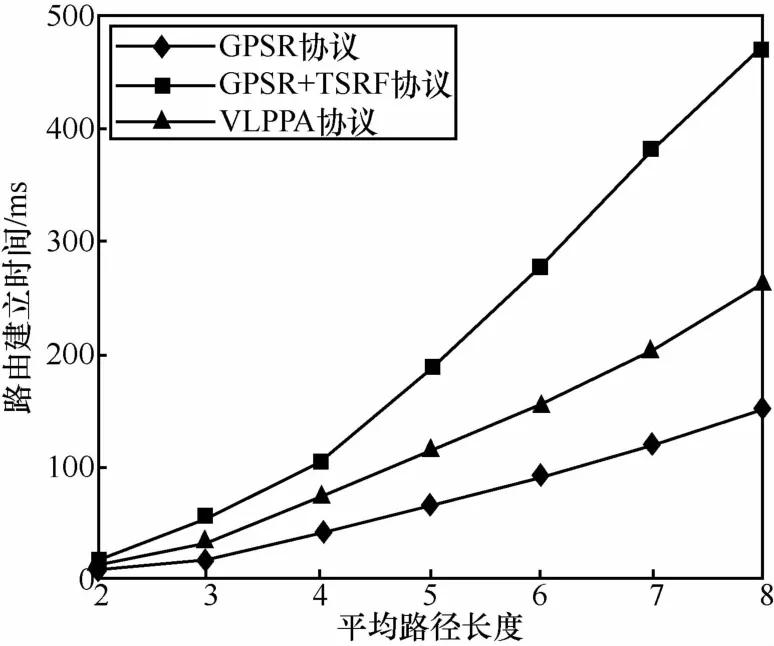

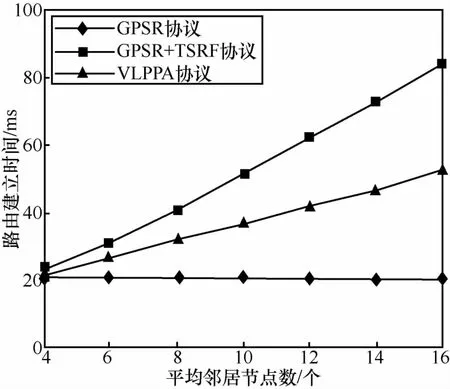

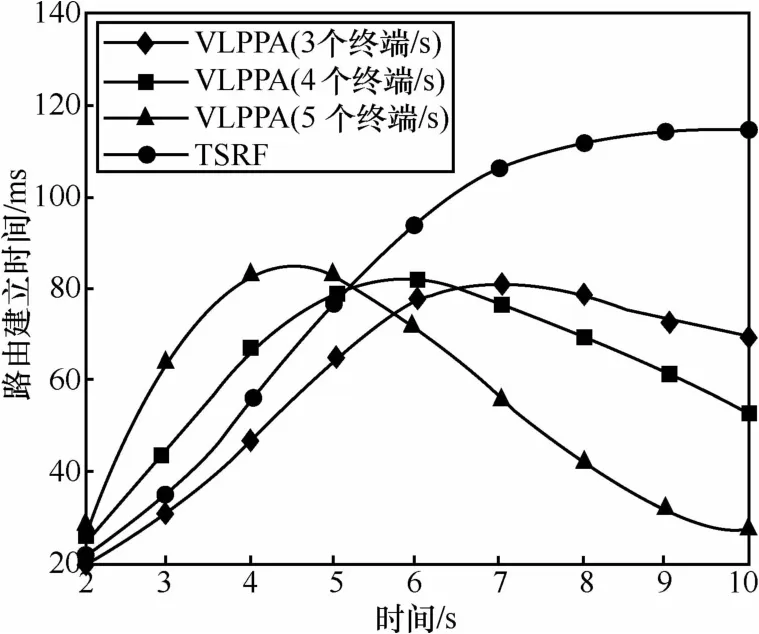

選 擇 經 典 的 路 由 協 議 GPSR[13]以 及 一 個 輕 量 化 的 路 由協 議 TSRF[10]進 行 比 較 。TSRF 協 議 是 一 個 輕 量 化 的 抵 御 各種惡意攻擊的路由框架,基于信任值實現,路由建立的過程主要包括獲取信任及傳統的路由發現機制。由于 GPSR協議沒有獲取信任值,所以其路由建立時間很短,但如果加入信譽值廣播的過程,則需要極大時間來建立路由。TSRF 協議基于半環理論尋找最優路徑,節省了重復計算的時間。而 VLPPA 協議使用前驅 ARP 代理協議,由于前驅 ARP 代理機制選取代理節點時不是通過代理節點本身返回 ARP應答報文來設定,而是相應的路由協議在源節點端設定,省去了 ARP 應答過程帶來的開銷,節省了 路由建立 時 間。根據最大最小法來選擇鏈接,節省了全局廣播的過程和時間。從圖 8 可以看出,在和 GPSR+TSRF 協議比較時,當平均 路 由 長 度 達 到 8 時 ,VLPPA 協 議 能 節 省 45%的 路 由 建立時間。從圖 9可以看 出 ,當平均鄰 居 節點數量 達 到 14時,VLPPA 協議能夠節省 32.2%的路由建 立 時間。VLPPA協議通過流標簽來建立路由,所以相對 TSRF 協議來說其收斂速度更快。

為了驗證 VLPPA 協議的安全性,假 設 惡 意終端會 發起灰洞、DDoS、誹謗攻擊等,各類攻擊占比相同。在圖 10中,比較以不同速率發起惡意攻擊時路由的恢復時間,為便于計算,假設終端一發生惡意攻擊行為即被系統發現。從圖 10可以看出, 在短時間內惡意節點發起攻擊并被檢測到的數量越多,路由恢復時間越長,這是由于單位時間內惡意終端不斷產生,導致路由不斷重選路,這樣平均選路時間就會不斷增加,極端情況甚至會產生路由震蕩。同時隨著時間的增加,惡意終端越來越多,路由拓撲越來越簡單,路由恢復的時間又越來越短。與 TSRF 相比,隨著惡意節點的增多,VLPPA 能較早擺脫惡意行為的影響,最終減小了路由選路的時間。

圖8 路由建立時間(平均路徑長度)

圖9 路由建立時間(平均鄰居節點數)

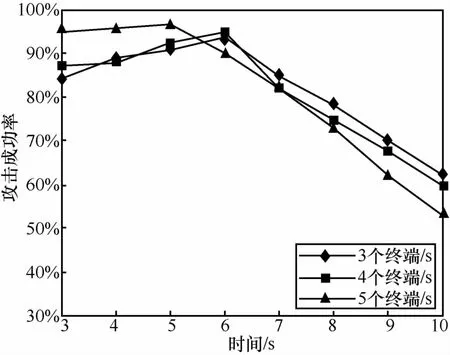

假 設 到 第 2 s 時 , 惡 意 終 端 發 起 攻 擊 (包 括 灰 洞 、DDoS、誹謗攻擊等),各類攻擊占比相同。以惡意終端成功丟棄一個路由數據分組或成功進行了垃圾數據分組的發送為攻擊成功,驗證了不同攻擊速率下,本路由協議對惡意行為的抑制效果,結果如圖 11 所示。

從圖 11 可以看出,隨著路由策略的執行,不斷剔 除有惡意行為的終端,其對網絡惡意行為的抑制效果明顯。在本文設置的可信度閾值為 0.6,如果增加可信度閾 值,那么可以增強對惡意攻擊行為的抑制,但同時帶來的是對路由路徑的破壞和路由轉發時間的提高。

圖10 不同攻擊速率下的重路由時間

圖11 VLPPA 協議對惡意 行 為 的 抑 制 效果

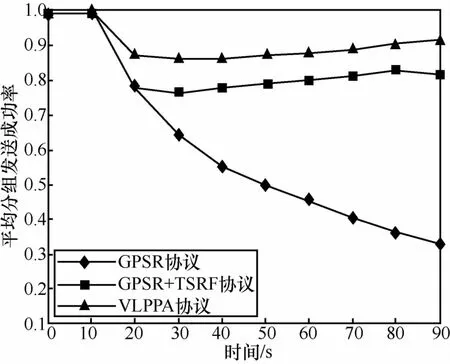

利用分組發送成功率來檢驗算法的應用效果,以分組平均轉發成功率為指標,假設惡意終端占比為 50%,如圖12所 示 ,到 第 10 s 時 ,惡 意 終 端 發 起 攻 擊 ,從 圖 12 可 以 看出,VLPPA 協議能夠有效地確保數據分組的傳送。

如圖 12所示,隨著時間增加,不考慮終端信譽值的GPSR 協議的安全 性急劇下 降 ,而 TSRF 協議 在 發 現惡意終端時能快速發起一個路由更新以發現一個可信路徑,然而 TSRF 協 議 只 是 尋 找 一 個 局 部 最 優 解 , 所 以 和 使 用max-min 法 的 VLPPA 協議相比,其 分 組 丟 失 率 要 更 高 。

5 結束語

本 文 提 出 一 種 基 于 IPv6 和 流 標 記 的 可 信 路 由 策 略 ,對不同終端在網絡中的流,根據其可信度的差別制定不同的策略。通過和其他無線路由協議的比較,證明VLPPA 協議切實可行,且在效率和安全性上都有提高。下一步的工作主要集中在提高路由在大規模網絡中的適應性。

圖12 平均分組發送成功率

[1] 崔 瑩. 基 于 信 任 度 模 型 的 Ad Hoc 網 絡 安 全 路 由 [D]. 南 京 :南京航空航天大學,2007. CUI Y.Secure routing algorithm based on trust model for Ad Hoc network[D].Nanjing:Nanjing University of Aeronautics and Astronautics,2007.

[2] HU Y C,PERRIG A,JOHNSON D B.Ariadne:a secure on-demand routing protocol for ad hoc Networks [J].Wireless Networks,2002,11(1-2):21-38.

[3] ZAPATA M G.Secure ad hoc on-demand distance vector routing [J].ACM MobileComputingand Communications Review,2006,6(3):106-107.

[4] PIRZADA A A,DATTA A,MCDONALD C.Propagating trust in ad-hoc networks for reliable routing [C]/2004 International Workshop on Wireless Ad-Hoc Networks,May 31-June 3,2004,Oulu,Finland.New Jersey:IEEE Press,2004:58-62.

[5] MANICKAM J M L,SHANMUGAVEL S.Fuzzy based trusted Ad hoc on-demand distance vector routing protocol for MANET [C]//Third IEEE International Conference on Wireless and Mobile Computing,Networking and Communications,October 8-10,2007,White Plains,NY,USA.New Jersey:IEEE Press,2007:39.

[6] LINDSAY S Y,WEI Y,ZHU H,et al.Information theoretic framework of trust modeling and evaluation for ad hoc networks[J]. Selected Areas in Communications,2006(24):305-317.

[7] CHEN Y X,BU TM,ZHANG M, etal.Max-minimum algorithm for trust transitivity in trustworthy networks[C]/IEEE/WIC/ACM International Joint Conferences on Web Intelligence and Intelligent Agent Technologies,September 15-18,2009,Milan,Italy.New Jersey:IEEE Press,2009:62-64.

[8] LEMESHKO O V,YEVSEYEVA O Y,GARKUSHA S V.A tensor model of multipath routing based on multiple QoS metrics [C]//International Siberian Conference on Control and Communications (SIBCON),September12-13,2013,Tomsk,Russia. New Jersey:IEEE Press,2013:1-4.

[9] XIA H,JIA Z,LI X,et al.Trust prediction and trust-based source routing in mobile ad hoc networks[J].Ad Hoc Networks,2013,11(7):2096-2114.

[10]DUAN J Q,YANG D,ZHU H Q,et al.TSRF:a trust-aware secure routing framework in wireless sensornetworks [J]. International Journal of Distributed Sensor Networks,2014 (1):1-14.

[11]ABUSALAH L,KHOKHAR A,GUIZANIM.Trustaware routing in mobile ad hoc networks [C]/The IEEE Telecommunications Conference(GLOBECOM’06), November 27- December 1,2006,San Francisco,USA.New Jersey:IEEE Press,2006:1-5.

[12]PARIS S,NITA-ROTARU C,MARTIGNON C,et al.EFW:a cross-layer metric for reliable routing in wireless mesh networks with selfish participant [C]/The IEEE INFOCOM 2011,April 10-15,2011,Shanghai,China.New Jersey:IEEE Press,2011:576-580.

[13]SUN Y L,YU W,HAN Z.Information theoretic framework of trust modeling and evaluation for ad hoc networks [J].IEEE Journal on Selected Areas in Communications,2006,24 (2):305-315.

Design and implementation of routing strategy based on terminal trust

YIN Ansheng,ZHANG Shunyi

Nanjing University of Posts and Telecommunications,Nanjing 210003,China

With the development of trusted networks,trusted routing emerges.Currently,the research focuses on the routing strategiesoflightweightnetwork.The routing algorithm hasthe large overhead and small applications,which is mainly based on IPv4.A trusted routing scheme was presented based on the flow label of IPv6,which was achieved by adding a flow identification module to TNC(trusted network connection)module.Drawing on previous proxy ARP,a proxy-based virtual link protocol and prototype system was designed.Experiments show that this protocol can achieve IPv6 routing based on flow label and improve the security and efficiency of information transmission.

trusted routing,IPv6,flow label,previous proxy ARP

s:The National Natural Science Foundation of China(No.61003237),Special Fund for the Transformation of Scientific and Technological Achievements of Jiangsu Province(No.BA2012047),Science Foundation of NUPT(No.NYS213026,No.JG00915JX95)

TP393

:A

10.11959/j.issn.1000-0801.2016084

殷安生(1982-),男,博士,南京郵電大學講師,主要研究方向為可信網絡。

張順頤(1944-),男,博士,南京郵電大學教授、博士生導師、原副校長,中國通信學會學士 、 理事,IP 應用與增值電信技術委員會主任,中國電子學會通信學分會副主任,主要研究方向為計算機通信網絡和電信業務及其管理。多次承擔國家和省部級科研項目,12 次獲得省部級科技進步獎。 目前的研究方向是計算機通信網絡、電信業務和信息系統建設。

2015-09-09;

2016-02-28

國 家 自 然 科 學 基 金 資 助 項 目 (No.61003237) ; 江 蘇 省 科 技 成 果 轉 化 專 項 資 金 資 助 項 目 (No.BA2012047); 南 京 郵 電 大 學 校 科 研基金資助項目(No.NYS213026,No.JG00915JX95)