一種面向云存儲的高效動態密文訪問控制方法的安全性分析與改進

莫樂群 李 鋒 郭庚麒

1(廣東交通職業技術學院計算機工程學院 廣東 廣州 510650)2(暨南大學管理學院 廣東 廣州 510632)

?

一種面向云存儲的高效動態密文訪問控制方法的安全性分析與改進

莫樂群1,2李鋒1郭庚麒1

1(廣東交通職業技術學院計算機工程學院廣東 廣州 510650)2(暨南大學管理學院廣東 廣州 510632)

摘要為解決云計算環境下文件共享的安全問題,Hong等人[1]提出了一種基于CP-ABE(Ciphertext-policy attributed-based encrtption)密文策略的動態密文訪問控制方法HCRE,將訪問控制結構轉移到云端,實現高效的共享訪問控制。針對該方案在用戶訪問權限撤銷過程中存在嚴重的安全漏洞,通過給出實際的攻擊案例不但指出該漏洞所在,而且分析其成因,并結合代理重加密提出一種新的改進方案。其在繼承HCRE方案優點的同時,還彌補了安全漏洞,且在權限撤銷階段更具效率。

關鍵詞密碼學云存儲動態密文訪問控制基于屬性的密文策略

0引言

最近幾年,云存儲技術得到極大的發展及應用,已經成為云計算環境下最重要的服務模式之一。用戶可以將本地數據轉移到云中,不但節省了大量的本地存儲成本,而且只要能連接到互聯網就能隨時隨地存取數據,極大地方便用戶的各種共享應用。如計算機之間,或其與手機、平板等移動設備之間的數據共享,因此得到了用戶廣泛的支持。但是云存儲技術在不斷推廣應用的過程中,也遇到了新的安全問題:若多個用戶進行相互數據共享,云計算中心如何向用戶保證其數據不會被非法訪問。

訪問控制是保護用戶數據最直接有效的手段,但在云存儲體系中,用戶無法通過云服務商(CSP)的服務器端設置數據資源的訪問控制模型以保證個人數據的安全性。因此只有通過密文訪問控制技術才能真正在云計算環境下保證數據的機密性。

基于用戶屬性的加密方法的研究源于2005年,Sahai[2]等人在2005年提出了基于模糊身份的加密方法,并第一次引入了屬性的概念,其核心內容是分別將密文與私鑰與一組屬性相關聯。當這兩種的關聯屬性的相互匹配度超過某個閾值,用戶可以通過私鑰成功解密密文。而后,2006年Goyal等人在此基礎上進一步提出了基于屬性的加密方案[3](ABE),2007年在ABE的基礎上Bethencourt等人提出了一種密文訪問控制策略CP-ABE[4]。它通過建立屬性集對用戶做區分,每一個用戶與若干屬性相關聯,而密文則與訪問控制結構相關聯,訪問控制結果由屬性樹構成。因此一個用戶是否擁有數據的解密權限,取決于其身份屬性是否與訪問控制結構上的屬性相匹配。由于CP-ABE較好地解決了私鑰分發頻率問題,因此許多云計算下的加密控制訪問方案都基于CP-ABE[5-8],但在這些方案中普遍存在計算效率的問題,其計算時耗往往與用戶屬性數目及數據文件的大小成正比。此外不少基于CP-ABE的方案在屬性撤銷機制上也存在效率問題,如果要實現多用戶共享數據,這類的加密方案對于數據所有者(DO)來說是難以接受的。

結合重加密的思想,Hong等人[1]在2011年提出了一種基于CP-ABE的云端動態加密共享方法HCRE。它通過使用對稱加密算法對共享文件進行加密,并將用戶屬性與密鑰的解密操作相關聯,應用CP-ABE做共享安全控制,有效地解決了文件共享時云端的計算效率問題。但該方案存在一個嚴重的安全漏洞,即若被撤權的用戶與某被授權用戶都具有某個屬性,則被撤權的用戶依然可以使用自己的私鑰解密所有DO新加密的密文。本文通過給出實際的攻擊案例證明了這一點,同時還指出了該安全漏洞的成因,并提出一種基于代理重加密的改進方案。新方案不但彌補了HCRE的安全漏洞,而且在訪問權限撤銷階段降低了云端的計算工作量,顯著提高了共享的效率。

1預備知識

1.1CP-ABE[4]

基于屬性的密文策略由以下訪問控制樹及四個算法構成:

? Access Tree T設P={P1,P2,…,Pn}為屬性全集,且除空集{?}外,T的所有葉子集合均為其子集,而T的所有非葉子節點分別代表與及或的關系,并通過閾值kx來表示該關系,如果kx=1表示子節點存在或關系,否則表示包含個kx子節點的與關系;

? Setup算法生成主密鑰MK以及其他公開的參數;

? Encrypt(PK, M, T)→CT根據輸入的用戶公鑰PK及訪問控制樹T,算法把明文M加密成密文CT;

? KeyGen(MK, S)→SKS根據系統主密鑰key MK及輸入的用戶屬性集S,算法生成與屬性集S相關用戶私鑰SKs;

? Decrypt(CTT, SKS)→M根據輸入的與訪問控制樹T相關的密文CT以及與屬性集S相關用戶私鑰SK,算法解密出明文M或輸出錯誤標記⊥。

1.2雙線性映射

設G1和G2為2個大素數階p的循環群,存在一個雙線性映射e:G1×G1→G2,滿足以下特性:

? 非退化性: 存在g1,g2∈G1使得e(g1,g2)≠1G2,其中1G2為群組G2的標識;

? 可計算性: 存在一個有效算法計算e(g1,g2),其中?g1,g2∈G1。

1.3代理重加密

在1998年的歐洲密碼學會議上,Blaze等人[9]提出了一個對現今密碼學研究影響非常大的概念,代理重加密PRE。在標準的PRE體系下,Alice可以授權Bob通過代理服務器解密發給她的密文。在該過程中,Alice只需要在代理服務器上設置重加密密鑰就可以將使用其公鑰進行加密的密文轉換為使用Bob公鑰進行加密的密文,并且不會暴露任何關于明文及其私鑰的信息。

2HCRE方案的介紹[1]

本節描述了HCRE方案訪問控制結構,密文策略及方案實施的過程步驟,其中的訪問控制結構是基于CP-ABE做出的變換,并且其密文策略也稱為SCP-ABE。

2.1HCRE的訪問控制結構

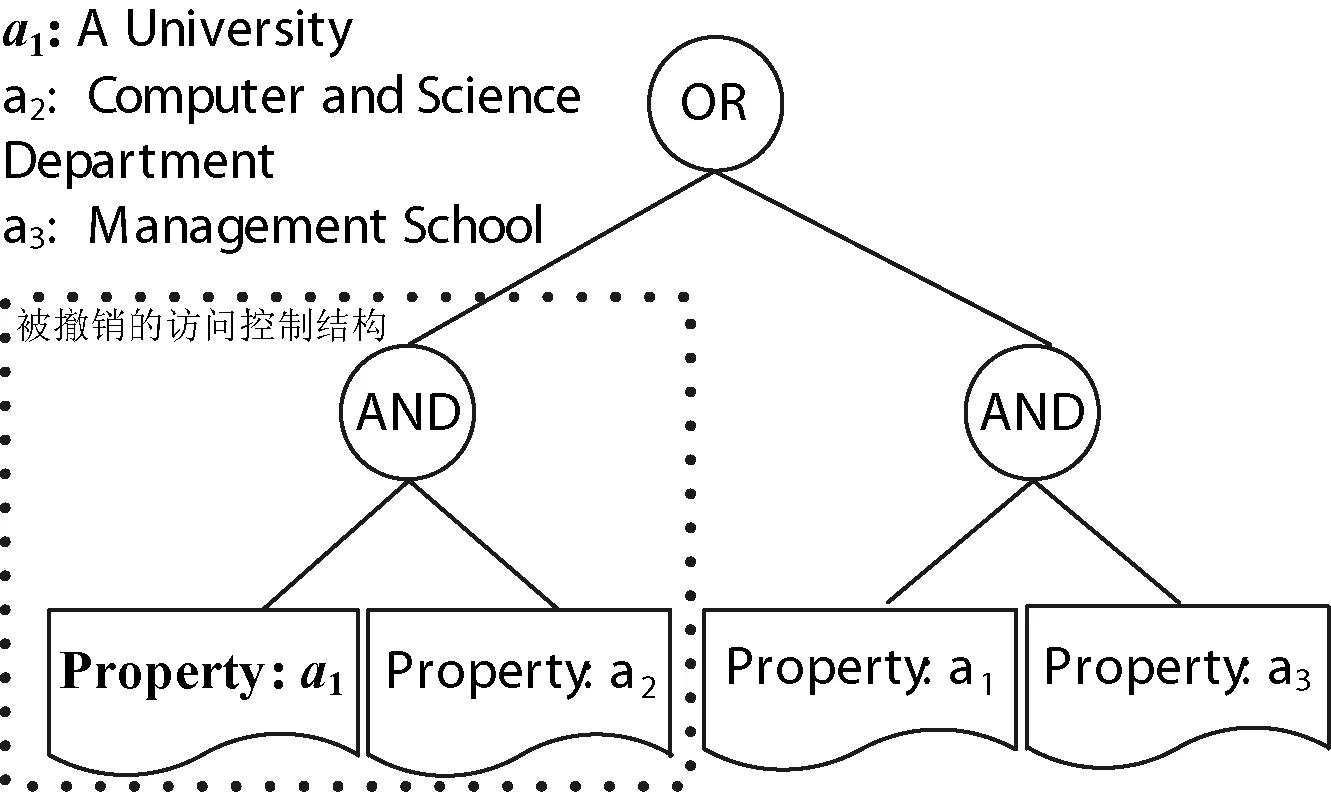

HCRE的訪問控制結構SAS(Simple Access Structure)是一個用于表示and與or關系的樹形結構,其中root節點表示析取關系;非葉子節點表示合取關系,其子節點數不超過2;葉子節點為表示屬性的節點,并且SAS不支持非單調訪問控制結構[10]。

HCRE采用了與Benaloh and Leichter[11]類似的秘密共享方案:

(1) root節點值為s;

(2) 若非葉子節點值為si,其左子節點的節點值為隨機數s′ ,其右子節點的節點值為si+s′。

2.2HCRE的密文策略SCP-ABE

SCP-ABE一共包含4個算法函數,結構如下:

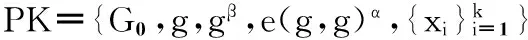

? KeyGen(w,MK)生成屬性集w所對應的私鑰,方法如下:

? Encrypt(m,T,PK)根據訪問控制結構T加密明文m,方法如下:

2.3HCRE的實施

2.3.1系統初始化

2.3.2共享文件創建

DO使用一足夠安全的對稱加密算法Enc加密共享文件f,得到Cf=(Enc(f,kf),Sig(Enc(f,kf))),其中對稱密鑰為kf,Sig為簽名算法;然后根據SCP-ABE以DO屬性a0對kf做加密,即Ck=Encrypt(kf,a0,PK);最后DO將Cf和Ck發送給CSP。

2.3.3共享授權

2.3.4文件訪問

2.3.5撤權操作

C(1)′=C(1)·gβ(s′-s)

C(3)′=?ai∈YT′:C(3)·gs′-s

(1)

C(4)′=?ai∈YT′:C(4)·xis′-s

(2)

3HCRE方案的分析

本節描述了HCRE存在的一個安全漏洞,即用戶被撤權后,若SAS中的對應屬性值未被刪除,則被撤權用戶可以通過對新舊密文進行對比分析,獲取新的共享文件加解密密鑰,并分析其中的原因。

3.1用戶被撤權后的攻擊實例

圖1 權限撤銷示圖

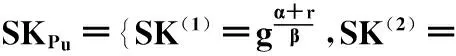

作為敵手,被撤權用戶u的私鑰為SKPu并且具有被撤權前的明文密文Ck,它們分別為:

Ck={C(1)=gβs,C(2)=kf·e(g,g)αs

3.2漏洞成因

上述攻擊之所以能夠成功實施,主要原因有以下兩點:

(1) 在HCRE方案中,撤權時密文的重加密過程存在即定的運算規律,本應該完全獨立的訪問控制結構中的文件共享閾值s及s′在權限撤銷過程中出現了關聯,即DO在權限撤銷階段需要使用關于s′-s的表達式消去原密文中的閾值s。而敵手卻可以利用該運算規律可以構造出含有共享閾值s及s′的表達式,通過這些表達式,利用所擁有的私鑰就可以破解密文。此外,CSP在文件訪問過程中沒有對用戶的權限情況進行檢測,僅通過判定用戶屬性集是否滿足訪問控制結構來進行密文的發放,而屬性本身具有重復的特性,如(大學,老師)、(大學,學生)與(中學,老師),因此在云計算環境下對用戶進行權限撤銷操作后,在密文中依然保留用戶屬性信息的情況是很可能發生的。

(2) 在云計算環境下,通過會話劫持、路由劫持、DNS劫持等手段實現用戶身份的冒充是目前網絡攻擊的主要手段之一,相關的黑客工具在網絡上輕而易舉地就可以下載。因此冒充合法用戶獲取密文并不是一件很困難的事情,被撤權用戶通過該類方式獲取新密文的可能性很高。

4新的改進方案

本節描述了在繼續沿用SAS簡單權限結構的基礎上的一種新的改進方案,該方案不但能抵御上面的攻擊行為,而且還繼承了HCRE方案的優點。

4.1新的加解密算法

? KeyGen(w,MK)生成屬性集w所對應的公私密鑰對并公布公鑰,方法如下:

? Re-KeyGen(SKi,PKw)輸入屬性i的私鑰及屬性集合w的公鑰,輸出重加密密鑰:

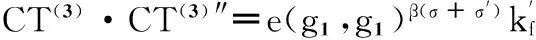

? Encrypt(m,T,PKi)根據訪問控制結構T,使用某一屬性值i的公鑰PKi將明文m加密為CTT={CT(1),CT(2),CT(3),CT(4),CT(5)},方法如下,隨機選取σ:

CT(3)=e(g1,g1)βαm·e(g,g)αs,

其中YT為T的葉子節點對應的屬性集,s為共享門限值,si為葉子節點的節點值。

對于?aj∈w,若rki,j不存在,輸出⊥,否則計算:

對于?aj∈YT,計算:

若w滿足T,則可以計算得到e(g,g)rs,最后得到明文m:

(3)

4.2新的動態密文共享方案

4.2.1初始化

4.2.2文件的存儲加密

DO首先隨機生成密鑰kf,并對原始文件f進行對稱加密,得到密文Cf=Enc(f,kf)(這里的Enc是一種足夠安全對稱加密算法,例如AES)。然后使用自身屬性a0及其對應的公鑰PK0加密kf,得到密鑰密文Ck=Encrypt(kf,Ta0,PK0),其中Ta0為屬性a0對應的訪問控制結構,最后將Cf及Ck一起發送到CSP。

4.2.3授權操作

DO根據實際需要以及被授權者的屬性,將密文訪問權限一次賦予一個或者多個被授權者。設被授權者屬性集為Pu,其對應的訪問控制結構為Tu,f的當前訪問控制樹為Tf,DO的授權過程如下:

4.2.4存儲訪問

4.2.5權限撤銷

設文件f的訪問屬性結構為Tf,現DO需要撤銷用戶u(屬性結構為Tu)對f訪問的權限,可通過以下方法實現:

4.3新方案的安全性分析

4.4性能對比分析

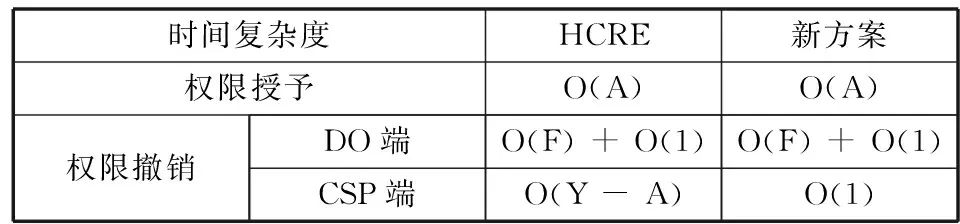

新方案與HCRE效率對比如表1所示。新方案不但繼承了HCRE方案在文件訪問授權時高效的特點,而且在撤權操作過程使用隨機數做重加密更新,從而無需對整個SAS結構作重新共享賦值,使得CSP在撤權時的無需像HCRE方案一樣對密文中與訪問控制結構樹相關的部分進行密文值重計算,即式(1)、式(2)的計算,提高了該階段的計算效率。

表1 權限管理的時間復雜度比較

注:Y表示共享文件的訪問控制結構的大小,A表示被授權/撤權用戶的屬性數目,F表示文件的大小,一般情況下,Y>>A

5結語

在現今的互聯網中,冒充、盜用合法用戶身份的網絡攻擊屢見不鮮。本文通過給出一個冒充合法用戶的攻擊例子,指出了HCRE方案在共享權限撤銷過程中存在安全漏洞,即若被撤權的用戶屬性相關信息未被刪除,則其可以通過冒充合法用戶的方法獲取密文,進而利用所擁有的私鑰解開DO所有新加密的密文。此外,在分析該漏洞的形成原因的基礎上,還提出了一種新的改進方案,該方案不但可以抵御上述的基于新舊密文分析的攻擊,而且繼承了HCRE方案在授權訪問過程中的高效特點,并在權限撤銷階段有比HCRE方案更好的數據處理效率。

參考文獻

[1] 洪澄,張敏,馮登國.面向云存儲的高效動態密文訪問控制方法[J].通信學報,2011,32(7):125-132.

[2] Sahai A,Waters B.Fuzzy indentity-based encryption[C]//Proceedings of EUROCRYPT Berlin,2005.

[3] Goyal V,Pandey O,Sahai A,et al.Attribute-based encryption for fine-grained access control of encrypted data[C]//Proc.of the 13thACM Conference on Computer and Communications Security New York,USA,2006.

[4] Bethencourt J,Sahai A,Waters B.Ciphertext-policy attribute-based encryption[C]//Proceedings of 2007 IEEE Symposium on Security and Privacy Berkeley,USA,2007.

[5] 孫國梓,董宇,李云.基于CP-ABE 算法的云存儲數據訪問控制[J].通信學報,2011,32(7):146-152.

[6] Malek B,Miri A.Combining attribute-based and access systems[C]//Proceedings of 12thIEEE int’l Conf on Computational Science and Engineering Vancouver,Cannada,2009.

[7] 張浩軍,范學輝.一種基于可信第三方的CP-ABE云存儲訪問控制[J].武漢大學學報:理學版,2013,59(2):153-158.

[8] Luan I,Muhammad A,Milan P.An encryption scheme for a secure policy updating[C]//Proc.of International Conference on Security and Cryptography Athens,Greece,2010.

[9] Blaze M,Bleumer G,Strauss M.Divertible protocols and atomic proxy cryptography[C]//advances in Cryptology-Eurocrypt,1998:127-144.

[10] Ostrovsky R,Sahai A,Waters B.Attribute-based encryption with non-monotonic access structures[C]//Proc. of the 14th ACM Conference on Computer and Communications Security New York,USA,2007.

[11] Benaloh J,Leichter J.Generalized Secret Sharing and Monotone Functions[M].Springer-Verlag,1990.

[12] Cheung L,Newport C.Provably secure ciphertext policy ABE[C]//Proc.of the ACM Conf. on Computer and Communications Security New York:ACM Press,2007:456-465.

SECURITY ANALYSIS OF EFFICIENT DYNAMIC CRYPTOGRAPHIC ACCESS CONTROL AND ITS IMPROVEMENT FOR CLOUD STORAGE

Mo Lequn1,2Li Feng1Guo Gengqi1

1(SchoolofComputerEngineering,GuangdongCommunicationPolytechnic,Guangzhou510650,Guangdong,China)2(SchoolofManagement,JinanUniversity,Guangzhou510632,Guangdong,China)

AbstractTo solve security problem of file sharing in cloud computing environment, Hong et al.[1]proposed a CP-ABE ciphertext strategy-based dynamic cryptographic access control method, named HCRE, it transfers the access control structure to cloud side, and achieves efficient sharing access control. But in the process of revoking user’s access privileges, HCRE has serious security vulnerability. In light of this, by giving the actual attack case we point out where the vulnerability is, and analyse the causes of it as well, furthermore we propose an improved scheme in combination with the proxy re-encryption. While inheriting the advantages of HCRE, it also makes up the security vulnerabilities, and is more efficient in the process of revoking privileges.

KeywordsCryptographyCloud storageDynamic cryptographic access controlCiphertext-policy attribute-based encryption

收稿日期:2014-12-02。國家自然科學基金項目(61272415,6127 2413,61133014);廣東省教育科研“十二五”規劃2013年度研究項目(2013JK213);廣東省高等職業技術教學研究會重點課題(GDGZ14Y0 95)。莫樂群,副教授,主研領域:信息系統及信息安全。李鋒,講師。郭庚麒,教授。

中圖分類號TP309

文獻標識碼A

DOI:10.3969/j.issn.1000-386x.2016.05.080