增強的無線傳感器網絡密鑰管理協議

陳 琳

增強的無線傳感器網絡密鑰管理協議

陳 琳

(長江大學計算機科學學院 湖北 荊州 434023)

針對基于臨時初始密鑰的密鑰管理協議中初始密鑰泄露和刪除密鑰部分素材后老節點之間不能有效認證并建立點對密鑰的問題,提出一種適用無線傳感器網絡安全性增強的密鑰管理協議。協議采用分階段部署傳感器節點,并結合雙向密鑰鏈、組密鑰更新機制和Shamir多項式門限方案。協議中每個節點攜帶若干部署階段的主密鑰而非初始密鑰,即使節點被捕獲,也難以通過其他節點認證進入網絡;組密鑰更新方案中的廣播多項式隱藏了被撤銷的節點集合和后向密鑰,合法節點通過多項式計算恢復出后向密鑰并計算組密鑰,使得老節點之間能通過組密鑰機制實現認證并再次融入網絡,提高了網絡連通性。安全性和性能分析表明,協議在保證更好安全性的同時,降低了系統開銷,也提高了不可靠信道環境下的自愈合性。

無線傳感器網絡 密鑰管理 密鑰鏈 點對密鑰 臨時初始密鑰

0 引 言

無線傳感器網絡WSNs是由大量成本低、能量和帶寬受限,且計算和通信能力較弱的無線傳感器節點組成。由于其部署方式靈活和自組網的特點,在軍事環境、醫療防護、智能家居、環境監測與森林防火等方面逐步得到了廣泛的應用。但無論傳感器網絡部署在何種環境,因其帶寬和資源受限的特點,與傳統有線網絡相比較,容易受到多種惡意攻擊,如節點捕獲攻擊、wormhole攻擊、DoS攻擊等。因此,無線傳感器網絡中節點實體和信息認證、信息機密性和完整性等安全問題,一直是該領域的研究熱點和難點,這些安全問題的核心就是WSNs的密鑰管理。

傳感器網絡的密鑰管理大致可以分為兩類,即基于臨時初始密鑰的密鑰管理協議[1-4]和基于密鑰預分配的密鑰管理協議[5,6]。其中,基于臨時初始密鑰的密鑰管理協議的基本思想是:在節點部署前,控制器或基站給每個傳感器節點預置一個共享的臨時初始密鑰KI;節點部署后,基于KI和相關信息建立與鄰居節點共享的點對密鑰及其它密鑰;鏈路建立之后,節點徹底刪除該KI和有關信息。

LEAP方案[1]是典型的基于臨時初始密鑰的密鑰管理協議。該方案中,節點u和v共享初始密鑰KI,u基于KI計算其主密鑰Ku=f(KI,u),若鄰居節點v發出建立連接消息HELLO,且u>v,則節點u計算出點對密鑰Kuv=f(Ku,v);否則點對密鑰為Kvu=f(Kv,u),其中,u和v為節點唯一標識符,f(·)為單向函數。點對密鑰建立后,節點刪除KI及鄰居節點的所有信息,僅保留自己的主密鑰。該協議存在的不足是節點對HELLO消息缺乏鑒別或認證能力,響應大量無效消息時浪費資源,縮短了網絡生命周期;而且,合法老節點刪除了初始密鑰KI,當需要與其他老節點建立連接時,無法通過主密鑰進行合法性認證;更嚴重的是,若初始密鑰KI泄露,第三方會獲得所有節點的點對密鑰,導致整個網絡崩潰。針對KI泄露和老節點之間不能重新建立安全鏈路的問題,OTMK協議[4]使用隨機數作為點對密鑰生成函數f(·)的參數,即使KI泄露,攻擊方也無法計算出所有點對密鑰,從而將對網絡的破壞限制在局部范圍[2]。為使得新節點與老節點能夠建立點對密鑰,OTMK協議還提出在老節點中保存一系列認證序列對(xi,yi),其中,yi=f(KI,xi),當需要認證新節點時,老節點發送xi,通過新節點響應的yi進行認證。每個認證對(xi,yi)使用后即刪除,限制了可以認證的節點的數量,也占用了寶貴的存儲空間。

傳感器網絡的安全性和性能在于網絡抗節點捕獲攻擊能力,及前向安全性和后向安全性, 并具有較低的密鑰更新成本,能延長網絡生命周期和提高網絡連通率。基于此,LEAP協議[1]提出了不依賴于唯一初始密鑰的方案,方案能夠保證前向安全和后向安全,但是合法的老節點之間不能進行實體認證,依然不能建立安全鏈路,并且排除可疑節點時使用單播而不是廣播,消耗了眾多節點的能耗,降低了網絡的生命期。文獻[3,7,8]在時間上分階段部署傳感器節點,不同階段使用不同的初始密鑰,采用中國剩余定理[3,9]或兩個單向鏈表[7,8]等形式隱藏部分密鑰,并使用節點機密信息建立與鄰居節點間的鏈路,能實現網絡最大連通率并保證前向/后向安全。但是節點被捕獲后,在該節點部署前后若干階段節點間的點對密鑰可能泄露,導致網絡局部不安全。在丟包率較高的無線環境,為減少密鑰更新成本,文獻[10-13]基于雙向密鑰鏈提出了具有節點撤銷能力的自治愈群組密鑰管理方案。一次廣播操作就可以更新組密鑰,減少了密鑰更新代價,能容忍包丟失,但存在存儲空間較大,計算和通信開銷成本高等不足。

針對上述方案中合法老節點間不能有效認證,及初始密鑰泄露威脅網絡安全等問題,本文采用分階段部署節點和多初始密鑰思想,及雙向密鑰鏈和多項式門限方法,設計一種安全性增強的無線傳感器網絡密鑰管理方案。方案中依據群組密鑰提供認證策略保證合法新老節點可以加入網絡,實現網絡最大連通率,同時實現前向安全和后向安全,使得節點被捕獲時,泄露的點對密鑰最少,在建立點對密鑰和撤銷節點時,具有合理的存儲、計算和通信開銷。

1 網絡模型與基礎

1.1 網絡模型

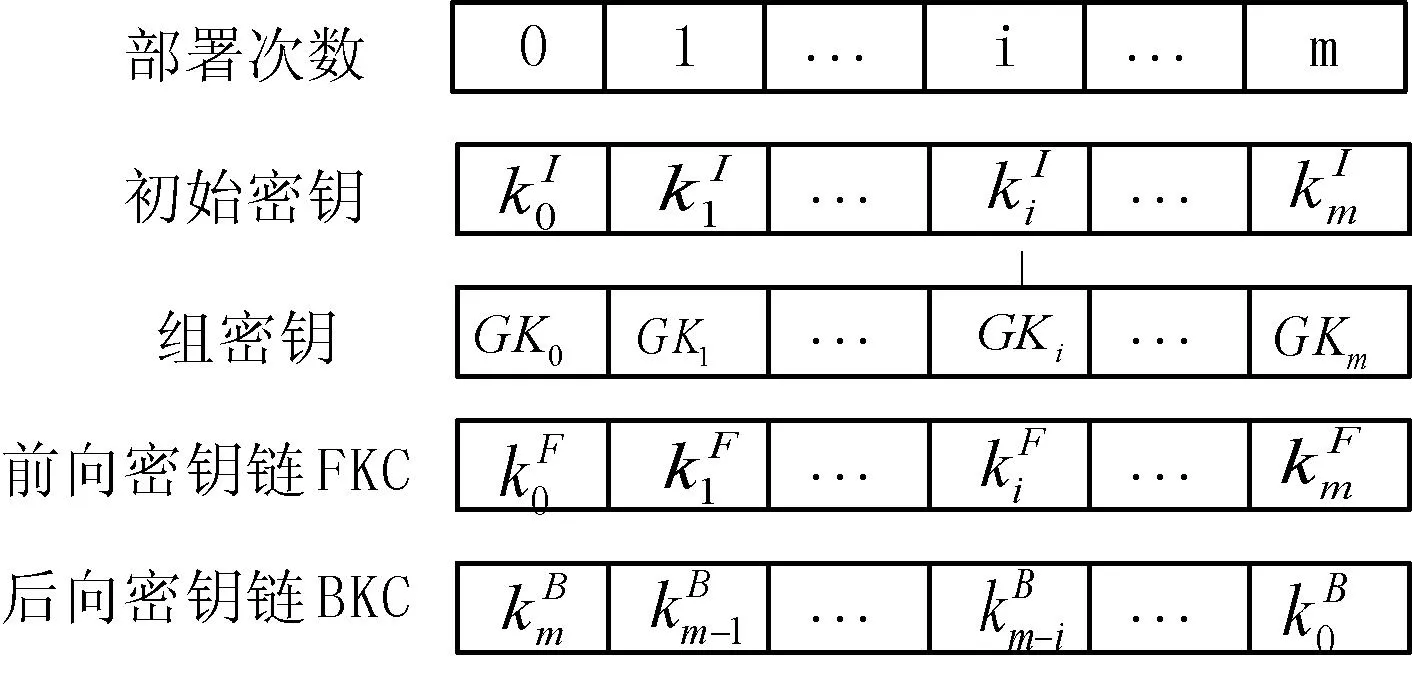

傳感器網絡節點通常按照非人工方式部署,并自組織成組(或簇)后以多跳形式傳輸數據。如圖1所示,假設在網絡整個生命期,節點分多個階段部署,每個階段的時間可長可短。這樣,不同時間階段部署的節點構成了多個組,每一個組由一個管理頭節點CH和n個普通節點組成,其中頭節點CH負責管理本組、匯集本組數據并與鄰居組進行交互上傳數據到基站,普通節點則采集本地信息和進行組內路由。在一個組內,將建立相鄰節點之間的點對密鑰和組內成員共享的組會話密鑰GK,在組內增加節點或撤銷節點時,組會話密鑰GK將更新。如圖1所示,在第i次部署節點或者因節點被撤銷后,該組的組密鑰由初始的GK0將更新為GKi。

圖1 網絡節點分階段部署

1.2 單向/雙向密鑰鏈

單向密鑰鏈是由一個能將任意二元字符串轉換成固定輸出長度的單向H函數反復作用于種子密鑰而產生的一系列密鑰,H函數滿足:1) 給定x, 計算y=H(x)是容易的;2) 給定y,要計算出滿足H(x)=y的x在計算上是不可行的。若給定種子密鑰k0,則可以構造出長度為m的單向密鑰連{k0,k1,…,km-1},其中,ki+1=H(ki),i∈[0,m-2]。

1.3 組密鑰更新機制

組密鑰更新機制采用基于多項式插值的(t+1,n)門限秘密共享方案[10,12]。CH首先在有限域Fq[x]上選取一個t階秘密多項式s(x)=s0+s1x+s2x2+...+stxt,為每個節點id計算秘密份額s(i)并存儲在該節點;給定一個要被撤銷節點的id集合R={r1,r2,…,rw},CH計算撤銷多項式r(x)=(x-r1)(x-r2)…(x-rw),并構造廣播消息B={R}∪{p(x)=r(x)GKnew+s(x)}后廣播B。其中,p(x)為廣播多項式,GKnew為CH確定的新的組密鑰;合法節點i收到廣播消息B后,通過計算GKnew=((p(id)-s(id))/r(id)獲得新的組密鑰GKnew,而被撤銷的節點由于r(id)=0,難以獲得新的組密鑰GKnew,從而被排除在網絡之外。

2 增強的無線傳感器網絡密鑰管理協議

本文使用分階段部署節點策略,并基于雙向密鑰鏈和組密鑰更新機制,設計一個安全性增強的無線傳感器網絡密鑰管理協議。

2.1 初始化配置

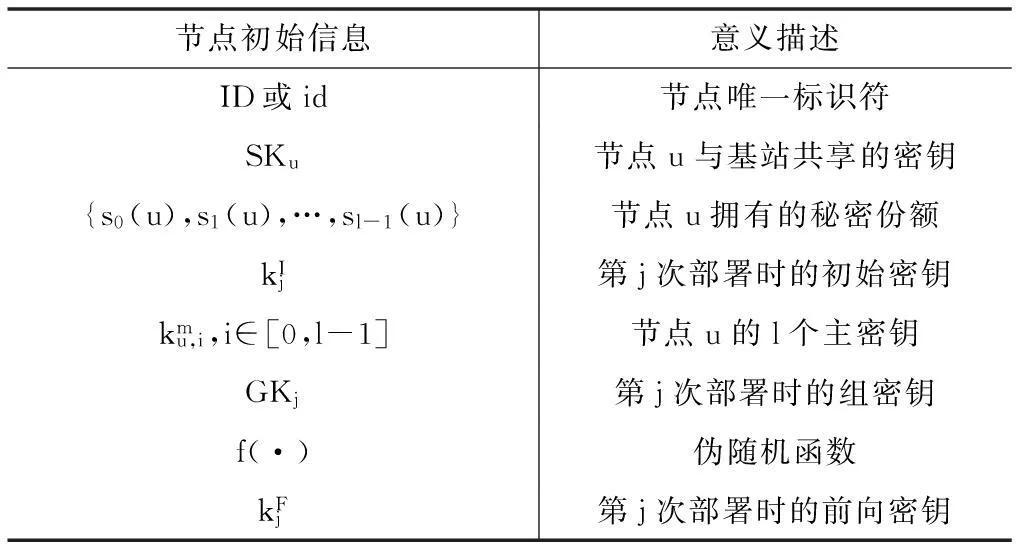

設網絡模型為一個組,分m+1個階段部署傳感節點,每個節點u有唯一的標識符ID,且在節點的生命周期最多存在l個部署階段,其與基站共享的秘密鑰為SKu。

圖2 網絡分階段部署模型

表1 節點初始配置信息

2.2 組密鑰更新

(1)

2.3 節點認證與點對密鑰建立

相鄰節點間的點對密鑰是傳感器網絡最重要的密鑰之一。若當前是第i次部署節點之后的會話,使用的組密鑰為GKi,則分三種情況建立點對密鑰。

1) 兩個新加入節點(u,v)的點對密鑰建立。密鑰對的建立基本類似于文獻[1]中的方案,但是采用隨機數加強認證。設節點u發起連接建立請求,協議如下:

u→*:old|j|u|nonce

節點v收到此消息,確認連接建立。

② 若是新節點v發起的連接請求,發送消息為:

v→*:new|i|v|nonce

老節點u收到消息,按照①方法建立連接。

3) 老節點之間建立密鑰對。當節點因為能耗耗盡或者其他原因被排除在網絡之外時,會導致有些鏈路斷開,部分節點需要重新建立連接從而融入網絡。由于當前所有的節點均刪除了初始密鑰,老節點之間便難以完成節點認證,也難以在老節點之間建立新的鏈路。本文的解決方案是使用組密鑰進行認證,通過認證后,同樣使用組密鑰建立老節點之間的點對密鑰。

當前組密鑰為GKi,假設發起連接請求的老節點u預與老節點v建立點對密鑰,則節點u發送如下消息:

u→*:old|j1|u|nonce|MAC(old|j1|u|nonce,GKi)

v→u:old|j2|v|nonce|MAC(j2|v|nonce,GKi)

老節點擁有當前主密鑰GKi,這樣節點u、v均能解開MAC函數中的消息,并驗證消息的合法性,從而建立如下式所示的點對密鑰:

kuv=f(GKi,u|v)

2.4 節點加入與撤銷

根據基站的廣播信息和CH節點對普通節點安全性的評估信息,按照2.2節構造被撤銷的節點集合,撤銷具有潛在威脅的節點,同時更新組密鑰。

2.5 自愈機制

無線傳感網絡鏈路的不可靠性,導致網絡有較高的丟包率,從而給網絡安全帶來一定風險。如合法節點沒有收到撤銷節點的信息包B,可能在一定時間內和非法節點還存在信息交換,存在泄露數據的風險,因此需要有較強的網絡自愈合機制。本文主要討論組密鑰恢復,以便2.3節中的老節點之間可以相互驗證并建立點對密鑰。

設j 3.1 性能分析 方案在存儲開銷、通信開銷、計算開銷及前向安全性和后向安全性方面的性能如表2所示。其中l為節點最多生命階段數,t為多項式階數,v為多項式個數,存儲與通信開銷在有限域Fq[x]上取值。 表2 方案性能比較分析 計算開銷:這里指MAC運算、f(·)運算及乘法和除法運算等操作的總次數,而不考慮各方案中次數相同的H(·)運算。本方案中,組密鑰更新時的運算次數為2(乘法和除法運算各1次),節點認證與密鑰對建立時的運算次數為3(2次MAC運算和1次f(·)運算),總共有5次計算開銷。 在3.2節分析了本方案的安全性,可以看到與其他幾種方案比較,本方案具有較好的安全性,通過多次部署,也具備了良好的自愈性能。從表2可以看出,在增強安全性的情況下,與文獻[1,3]相比較而言,本方案有近似相同的存儲開銷、通信開銷和計算開銷,與文獻[12,13]相比,三種開銷明顯減少。 3.2 安全性分析 首先,本方案增加了合謀攻擊的難度。組密鑰更新機制是基于Shamir的多項式插值的(t+1,n)門限秘密共享策略,方案的安全性在于Shamir門限方案的安全性。只有合謀的節點超過t個時,才可能通過插值重構廣播多項式及計算出節點的秘密份額,從而獲得新一輪的組密鑰。其次,任何對廣播消息B的偽造和修改,都可以被合法節點及時發現,一方面可以通過同一節點在不同階段恢復出的后向密鑰是否存在單向H函數的關系進行驗證,另一方面,如果組內相鄰節點采用隨機數機制后不能相互認證,則可以發現無效的廣播消息。而且,如2.5節所述,方案具有自愈合功能,能夠容忍無線信道的不可靠,自動恢復出當前最新的組密鑰,提高了網絡的可靠性,也能使得老節點有機會重新通過認證加入網絡,提高了網絡連通性。 一個節點uc被捕獲時,不影響其他節點采集數據的正確性。當節點uc被捕獲,理論上攻擊方可以獲得表1中除被徹底刪除的初始密鑰外的所有私有信息,從而能夠獲取最新的組密鑰,并與相鄰節點建立點對密鑰實現通信,但是并不影響其他節點采集數據和數據的正確性;由于在節點uc通信范圍內的兩個節點u與v建立點對密鑰時,使用了隨機數進行節點身份認證及采用單向的f(·)函數計算點對密鑰,第三方可以監聽到廣播信息,但是難以獲得點對密鑰。因此,被捕獲節點uc的假冒攻擊、數據篡改攻擊等都可以被鄰居節點及時發現,不會影響數據的正確性。 若網絡中存在節點被捕獲,導致傳輸數據異常、數據包丟棄等。基站利用信任機制[3]發現非法節點,并使用2.4節的撤銷節點方法,通知不同階段部署的節點不響應被捕獲節點發出的任何請求,同時更新組密鑰,也通知捕獲節點的相鄰節點重新發起安全鏈路建立請求建立新的安全鏈路,繞過被捕獲節點,從而將被捕獲節點排除在網絡之外,保證網絡和數據的安全性。 針對基于臨時初始密鑰的密鑰管理協議中初始密鑰泄露帶來的不安全性,及老節點之間不能相互認證導致不能建立點對密鑰和連通性不高的問題,本文采用雙向密鑰鏈和組密鑰機制,結合Shamir多項式門限和隨機數策略,提出了一種安全性和連通性增強的密鑰管理協議。安全性和性能分析表明,在使用較少系統開銷的情況下,能通過組密鑰更新機制實現老節點之間的認證從而建立安全連接,并具有前向安全和后向安全,在不可靠信道的環境中,具有節點自愈合后重新融入系統的能力,安全性和可靠性都得到了提高。將來的研究在于密鑰建立和更新過程中,如何及時發現被捕獲節點的虛假消息,減少合法節點因響應虛假消息帶來的能耗開銷,延長網絡生命周期。 [1] Zhu S,Setia S,Jajodia S.LEAP:efficient security mechanisms for large-scale distributed sensor networks[C]//Proceedings of the 10th ACM conference on Computer and communications security,2003:62-72. [2] 王國軍,呂婷婷,過敏意.無線傳感器網絡中基于臨時初始密鑰的密鑰管理協議[J].傳感技術學報,2007,20(7):1581-1586. [3] 陳琳. 基于中國剩余定理的傳感器網絡密鑰管理協議[J].傳感技術學報,2014,27(5):687-691. [4] Jing Deng, Carl Hartung, Richard Han, et al. A Practical Study of Transitory Master Key Establishment for Wireless Sensor Networks[C]//First International Conference on Security and Privacy for Emerging Areas in Communications Networks,2005:289-302. [5] Eschenauer L, Gligor V D. A Key-Management Scheme f or Distributed Sensor Networks[C]//ACM Conference on Computer and Communications Security,2002:41-47. [6] Chan H, Perrig A,Song D. Random Key Predistribution Schemes for Sensor Networks[C]//IEEE Symposium on Security and Privacy,2003:197-213. [7] Tian B, Han S, Liu L, et al. Towards Enhanced Key Management in Multi-phase ZigBee Network Architecture[J].Computer Communications,2012,35(1): 579-588. [8] Jang J,Kwon T,Song J.A time-based key management protocol for wireless sensor networks[C]//Information Security Practice and Experience,2007:314-328. [9] 李鳳華, 王巍, 馬建峰.適用于傳感器網絡的分級群組密鑰管理[J]. 電子學報,2008,36(12):2045-2051. [10] 彭清泉,裴慶祺,馬建峰,等.無線傳感器網絡中自治愈的群組密鑰管理方案[J].電子學報,2010,38(1):123-128. [11] Qiuhua Wang, Huifang Chen, Lei Xie, et al. One-way Hash Chain-Based Self-healing Group Key Distribution Scheme with Collusion Resistance Capability in Wireless Sensor Networks[J].Ad Hoc Networks,2013,11(8):2500-2511. [12] 李林春, 李建華,潘軍.無線傳感器網絡中具有撤銷功能的自愈組密鑰管理方案[J].通信學報,2009,30(12):12-17. [13] 王秋華,汪云路,王小軍,等.無線傳感器網絡中抗共謀的自愈組密鑰分配方案[J].傳感技術學報,2013,26(2):221-227. AN ENHANCED KEY MANAGEMENT PROTOCOL FOR WIRELESS SENSOR NETWORK Chen Lin (SchoolofComputerScience,YangtzeUniversity,Jingzhou434023,Hubei,China) This paper proposes an enhanced key management protocol applicable to the enhancement of wireless sensor network security for solving the problems of transitory initial key-based key management protocol including the leak of initial key and the old sensor nodes cannot authenticate each other validely as well as establish pairwise keys after being deleted partial key materials. The proposed protocol employs phased deployment of sensor nodes, and combines two-way keychain function, group key update mechanism and Shamir polynomial threshold scheme. Every node in the protocol carries the master keys in different deployment phase rather than the initial keys, even if the nodes are captured, they are hard to be injected into network through the verification of neighbour nodes; Because of broadcasting polynomials in group key update scheme hiding the revoked nodes set and the backward keys, the valid nodes can recover the backward keys through polynomial calculation and calculate the up-to-date group keys, and this enables the old sensor nodes to realise the authentications each other through group keys mechanism and to re-integrate to network, which improves the connectivity of wireless sensor network. Security and performance analyses show that the proposed protocol reduces the system overhead while enhancing the security, and improves the self-healing performance in unreliable channel environment at the same time. Wireless sensor network Key management Key chain Pairwise key Transitory initial key 2014-07-25。湖北省自然科學基金項目(2011CDC 126)。陳琳,教授,主研領域:計算機網絡,傳感器網絡,網絡安全。 TP393.17 A 10.3969/j.issn.1000-386x.2016.04.0723 性能分析與安全性分析

4 結 語