電子文檔的加密安全產品分析

周泰來

(海南核電有限公司 海南昌江)

在信息時代,大量的信息在創建、存儲、交換、復制、利用和銷毀的生命周期中循環。對于電子郵件、電子文件此類承載企業關鍵信息的文件數據,其保密性、完整性、可用性、可控性的要求,隨著信息化在企業運作活動中逐步深入,變得日趨關鍵。但是,產品的局限性特點,往往不能夠很好的控制電子郵件、文件文件,在其存儲、傳遞、利用、銷毀的整個生命周期內,進行面面俱到的控制。產品可以控制文件在本地的安全,卻管理不到傳輸過程中不會被捕獲;可以做到不非法獲取后,被防止閱讀,但是在對合理獲得,卻又缺少權限的控制。為此,在存儲、傳遞和授權等3個方面,通過利用 Bitlocker、PGP、CA、RMS進行了較為深入的功能測試,初步設想了一套可行的、易于操作的電子文檔傳遞流程中的加密體系。

一、文件存儲加密:Bitlocker

Windows BitLocker驅動器加密是一種全新的安全功能,該功能通過加密Windows操作系統卷上存儲的所有數據可以更好地保護計算機中的數據。它是在Windows Vista高版本中新增的一種數據保護功能,在Windows 7和Windows 2008中都可以使用此加密驅動。BitLocker可使用受信任的平臺模塊(TPM)幫助保護Windows操作系統和用戶數據。TPM是一個支持高級安全功能的特殊微芯片,它安裝在計算機的主板上,通過硬件總線與系統其余部分通信。合并了TPM的計算機能夠創建加密密鑰并對其進行加密,以便只可以由TPM解密,可以加強密鑰安全,避免泄露密鑰。

1.加密要求

使用BitLocker對磁盤分區加密可分為兩種情況,一是對操作系統驅動器加密,二是對固定數據和可移動數據驅動器加密。

(1)對操作系統驅動器加密的要求。計算機必須具有受信任的平臺模塊(TPM)或可移動USB設備。

計算機BIOS與TPM兼容,或支持USB設備啟動。安裝系統的磁盤至少有兩個分區(系統分區和操作系統分區),必須用NTFS格式化磁盤。分區容量至少要有1.5G。

(2)對固定數據和可移動數據驅動器加密沒有硬件要求要求,只須對驅動器格式化,并具有一點剩余空間就可。另外,可移動驅動器以BitLocker To Go加密。

2.加密與解密

BitLocker提供三種解鎖方式:使用密碼解鎖驅動器,使用智能卡解鎖驅動器,在此計算機上自動解鎖此驅動器。以“密碼解鎖驅動器”為例,加密完成之后,在下次開機后,必須通過輸入密碼才能訪問此驅動器。這里可根據不同的需要,選擇不同的加密方式和密鑰保存方式。對于安全性要求高的數據存儲驅動器和系統加密時,建議將密鑰文件保存在移動U盤上,這樣在每次重啟開機時,都必須先將此U盤連接上才能訪問。解除方面,對于BitLocker加密功能的解除非常簡單,只需打開“控制面板-系統和安全-管理BitLocker”界面,單擊要解除功能的驅動器右側的“關閉BitLocker”,再點擊“解密驅動器”,進入解密過程,等待解密完成即可。

二、文件傳遞加密:PGP

PGP可應用于文檔加密、郵件加密、文件夾/磁盤加密,它通過PKI公鑰加密體系保證了文檔的安全性。

1.創建公鑰、私鑰

使用PKI公鑰加密體系作為加密基礎的PGP,在其使用的第一步則須創建用戶的公鑰、私鑰。

(1)步驟1。安裝完PGP后輸入個人信息,包括姓名和E-Mail地址( 圖 1)。

圖1 步驟1畫面

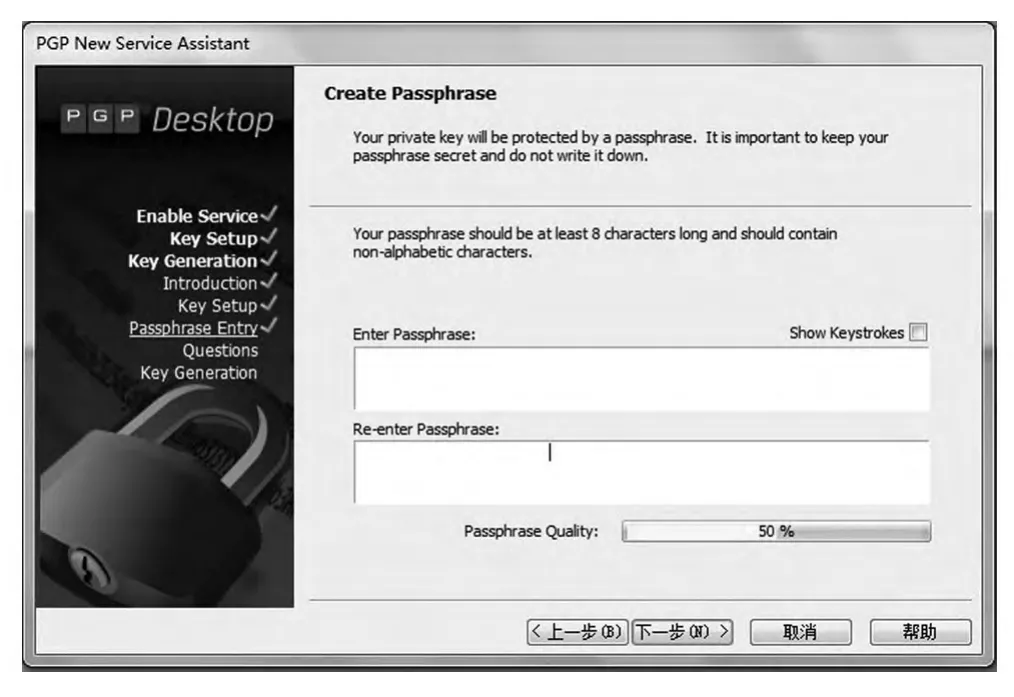

(2)步驟2。點擊“下一步”,會要求為你的必要輸入一個密碼,該密碼會在沒一次調用密鑰時都要求輸入(圖2)。

圖2 步驟2畫面

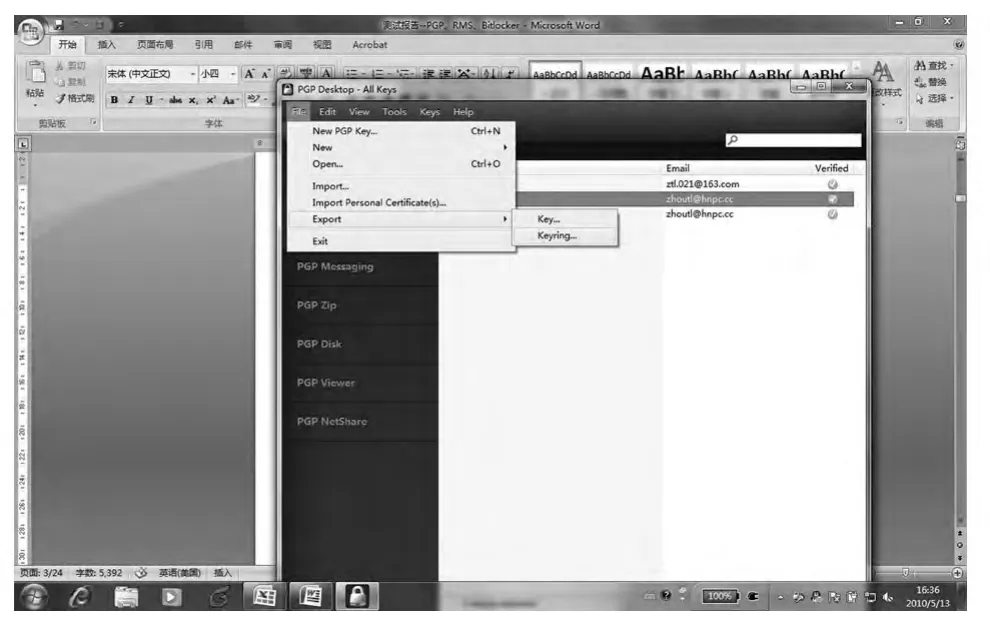

(3)步驟 3。完成后選擇自己的密鑰,然后點擊“File”→“ Export”→“ Keyring”,公鑰和私鑰導出( 圖 3)。

圖3 步驟3畫面

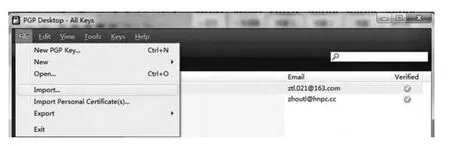

(4)步驟4。可將自己的公鑰和他人交換,但是私鑰一定要妥善保存。自己獲得他人的公鑰后,可以將公鑰導入,并對其簽名,以確認其可用。導入公鑰的操作見圖4。

圖4 步驟4畫面

(5)步驟5。導入選擇對方公鑰后,需用自己的身份為對方密鑰進行簽名,以確認可用(圖5)。

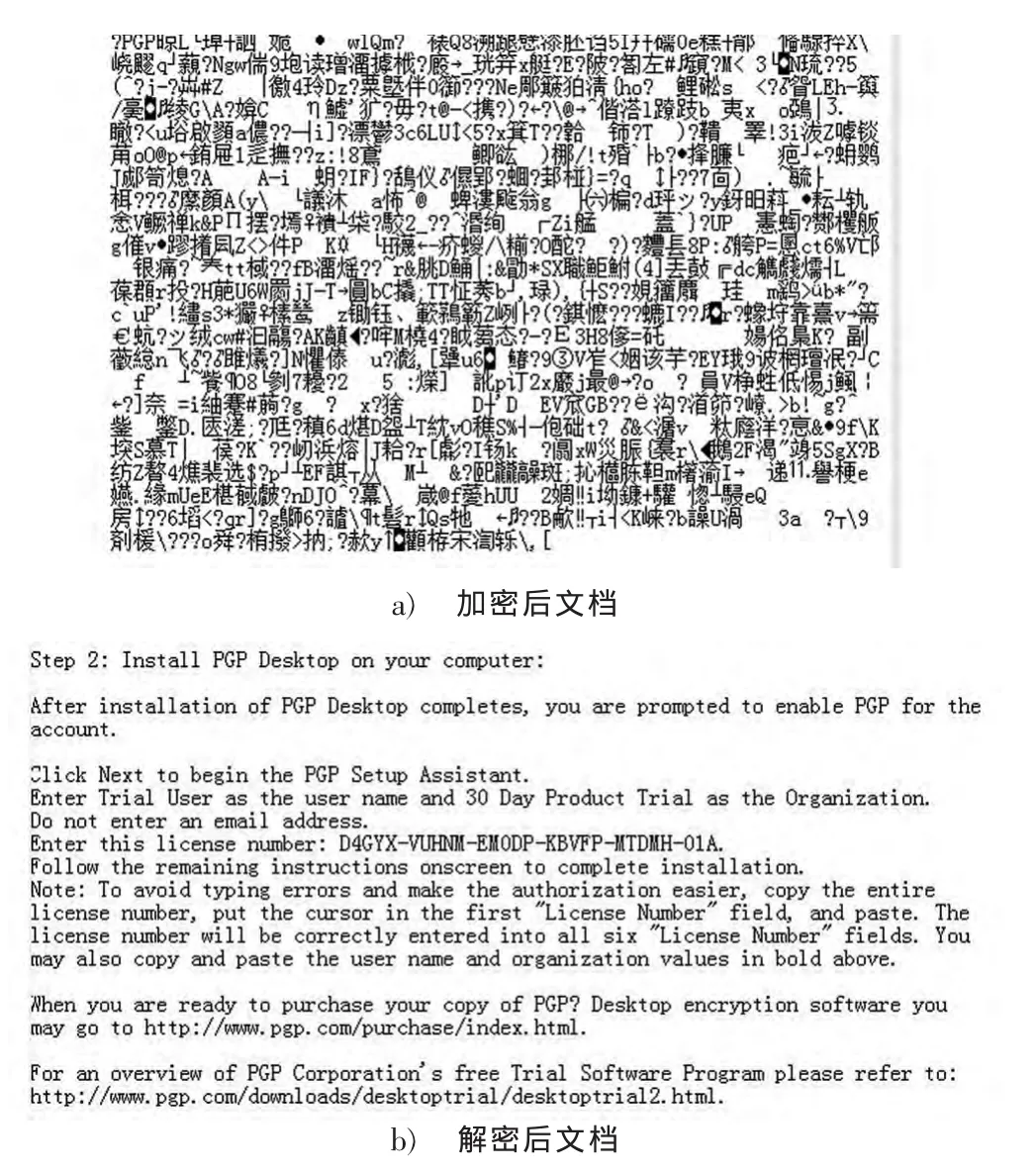

2.文件加密

PGP用對方公鑰加密后,只有對方用自己的密鑰才能解密,這樣確保了文檔不會被盜取、篡改。其方法如下。

圖5 步驟5畫面

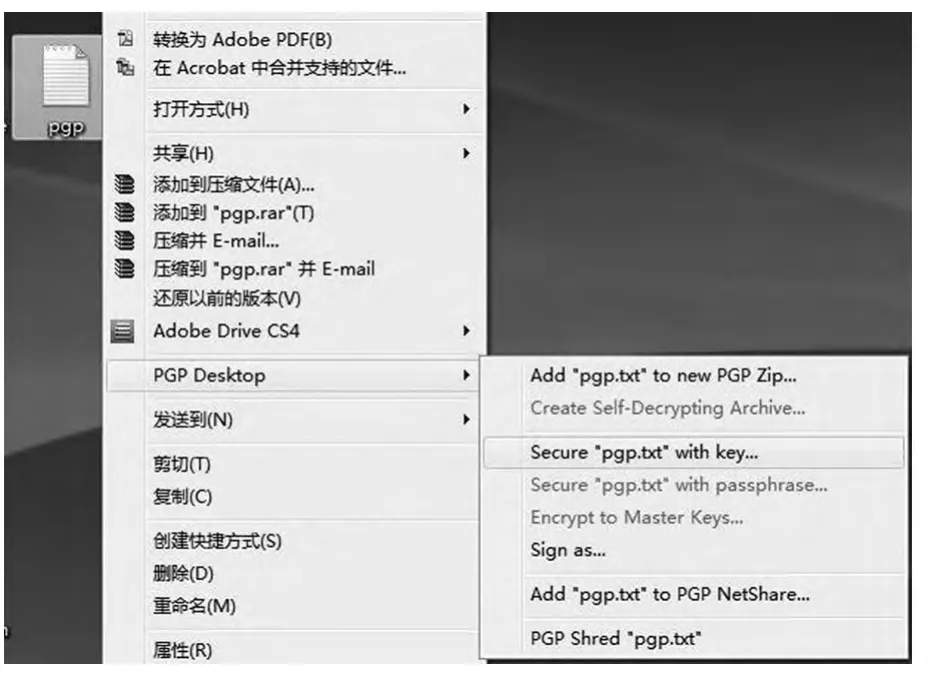

(1)步驟1。選擇準備發送的文檔,選擇使用密鑰加密(圖6)。

(2)步驟2。選擇對方的密鑰(圖7)。

圖6 步驟1畫面

圖7 步驟2畫面

加密完成后,原來的文件變為PGP格式的加密文檔,用txt打開顯示為亂碼。對方獲得加密的文檔后,選擇解密操作。對方使用自己的私鑰完成解密,于是得到原有文本(圖8)。

圖8 加密、解密文檔示意

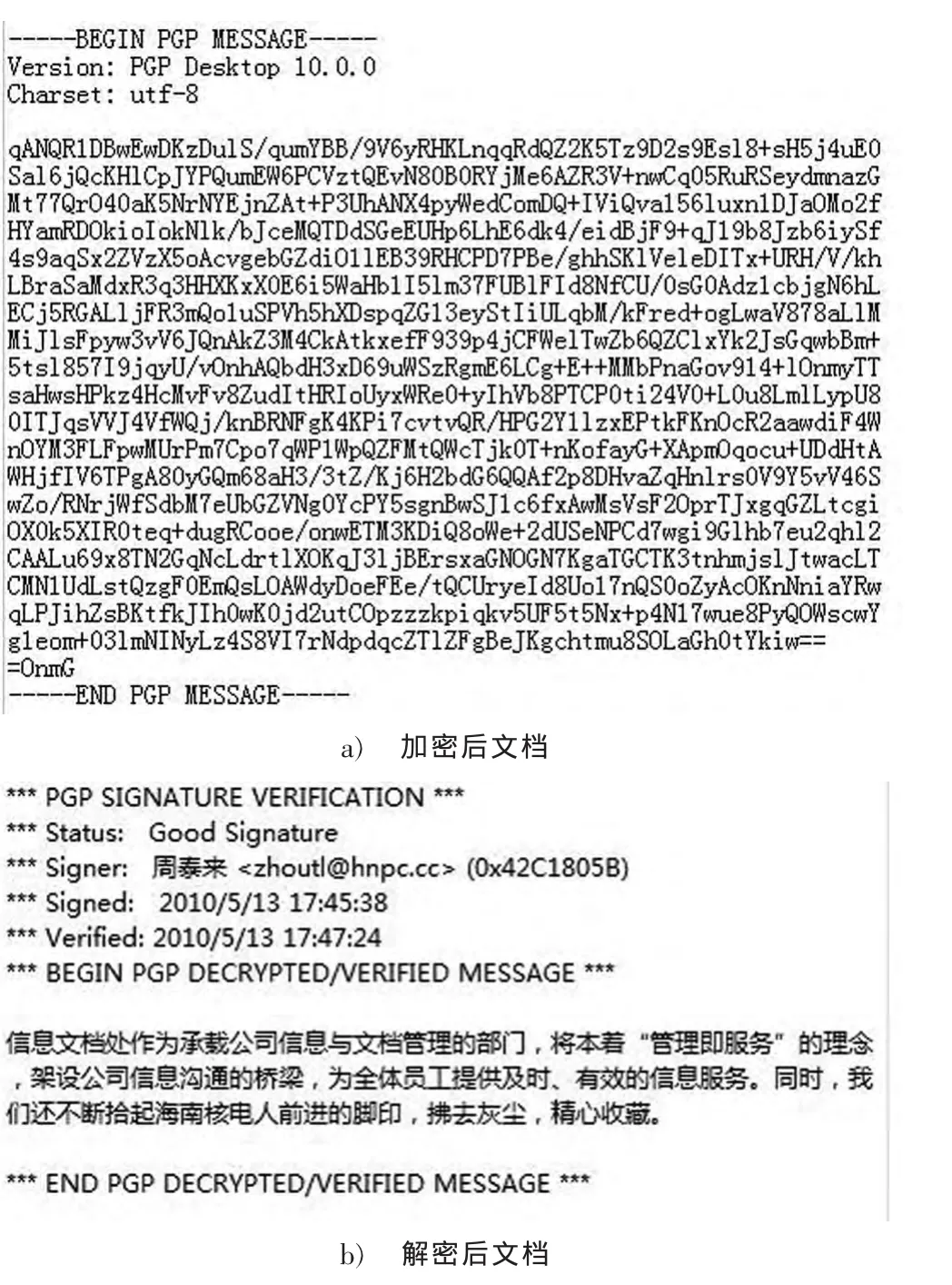

3.郵件加密

PGP郵件加密具有代理功能,如果開啟PGP,當要將郵件通過郵件客戶端(非Web郵箱)發送給他人時,PGP會根據收件人郵箱,選擇收件人密鑰,然后用密鑰對郵件的正文進行加密,但是不能代理加密附件。如果未在密鑰庫中找到對方密鑰,則會讓用戶判斷是否以非加密的方式發送。郵件接收方一旦通過郵件客戶端,獲得用其密鑰加密的郵件,則PGP會自動代理完成解密。如果使用的是Web作為接受,可以獲得郵件加密的文件,再使用PGP Viewer解密郵件進行閱讀。如果是使用Web進行郵件往來,可使用PGP對當前對話框的內容進行加密、解密,即可閱讀( 圖 9)。

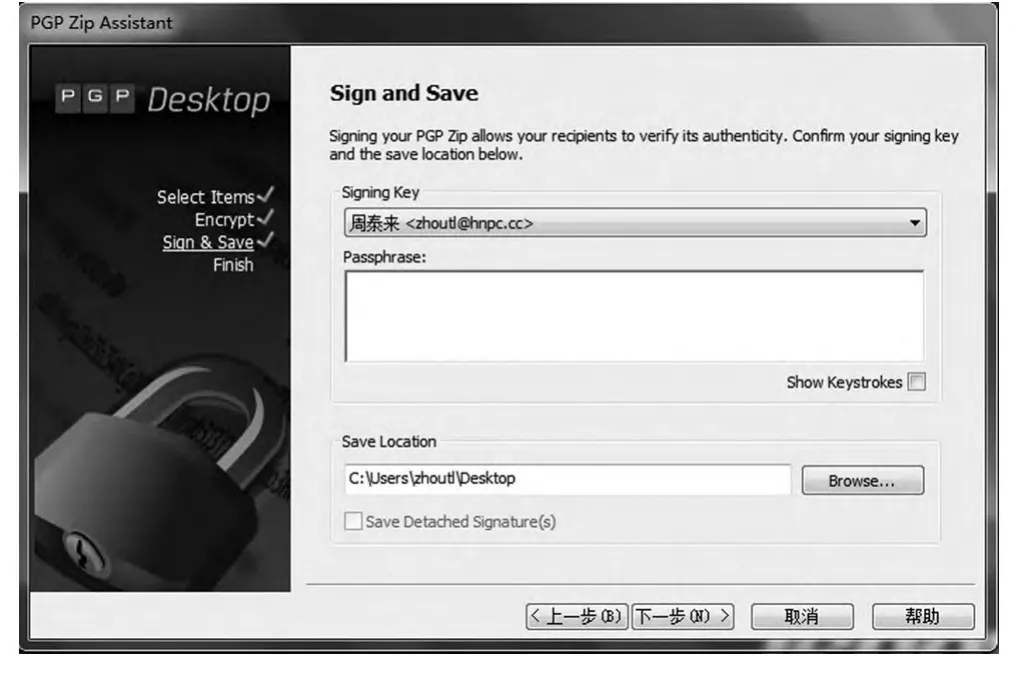

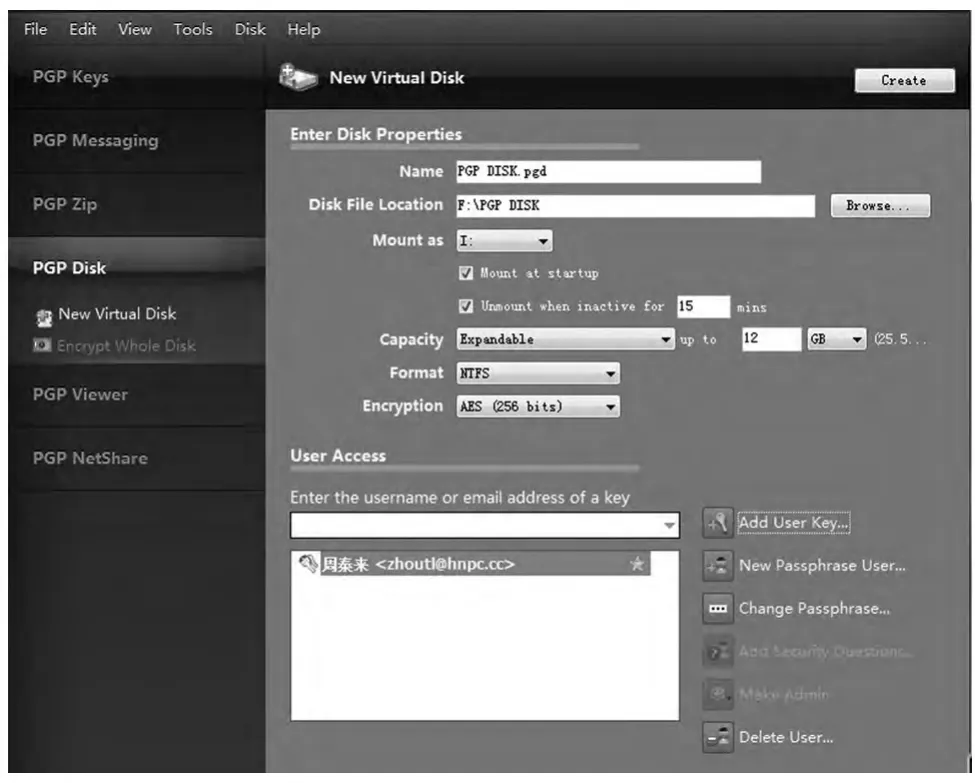

4.文件夾加密

PGP使用密鑰對文件夾進行加密時,當加載(mount)此文件夾后,會自動以一個分區的形式顯示出來,便可進行正常的文件讀寫。其操作方式如下。

(1)步驟1。選擇一個文件夾,將其創建為PGP的Virtual Disk( 圖 10) 。

(2)步驟2。配置完成后點擊“Create”,邊生成一個虛擬的磁盤空間,用以存放數據(圖11)。

(3)步驟3。當不希望啟用此設備時,可直接郵件虛擬磁盤選擇 unmount Disk( 圖 12)。

圖9 加密、解密郵件示意

圖10 步驟1畫面

(4)步驟4。加密后的文件夾里的數據,變成一個PGP格式文件(圖13)。點擊該文件,在彈出的對話窗口中輸入密碼,則PGP DISK又被加載。

三、文件使用授權:AD RMS

圖11 步驟2畫面

圖12 步驟3畫面

雖然可以通過NTFS權限來設置用戶的訪問權限,但NTFS權限還是有功能不足之處,例如若允許用戶可以讀取某個內含機密數據的文件,此時用戶便可以復制文件內容或另外將文件存儲到其他地方,如此便有可能讓這份機密文件泄露出去,尤其現在便攜式存儲媒體流行(例如U盤),因此用戶可以輕易地將機密文件帶離公司。WindowsServer2008之后的系統自帶服務Active Directory Right Management Services(AD RMS)是一種信息保護技術,在搭配支持AD RMS的應用程序(以下簡稱AD RMS-enabled應用程序)后,文件的所有者可以將其設置為版權保護文件,并授予其他用戶讀取、復制或打印文件等權限。如用戶只被授予讀權限的話,則將無法復制文件內容,也無法打印文件。郵件發送人也可以限制收件人發送此郵件。每一個版權保護文件內都存儲著保護信息,不論這個文件移動、復制到何處,這些保護信息都仍然存在文件內,因此可以確保文件不會被未經授權的用戶來訪問。AD RMS可以保護企業內部的機密文件與知識產權,例如財務報表、技術文件、客戶數據、法律文件與電子郵件等。

圖13 步驟4畫面

1.AD RMS的環境

一個基本的AD RMS環境包含:(1)域控制器。需要一個Active Directory域環境。(2)AD RMS服務器。客戶端需要證書與許可證才可以進行文件版權保護的工作,以及訪問版權保護文件,而AD RMS服務器就是負責證書(cerificate)與許可(license)的發放。用戶可以架設多臺AD RMS服務器,以便提供故障轉移與負載平衡功能,其中第一臺服務器被稱為AD RMS根集群服務器(root cluster server)。由于客戶端是通過HTTP或HTTPS跟AD RMS服務器通信,因此AD RMS服務器必須架設IIS網站。(3)數據庫服務器。用來存儲AD RMS的設置與策略等信息,用戶可以使用Microsoft SQL Server來架設數據庫服務器,也可以直接使用AD RMS服務器的內置數據庫,不過此時只能夠架設一臺AD RMS服務器。(4)運行AD RMS-enabled應用程序的客戶端。用戶運行AD RMS-enable應用程序(如Microsoft Office Word 2007),并用它來創建、編輯和將文件設置為受保護的文件,然后將此文件存儲到其他用戶可以訪問的地方,例如網絡共享文件夾、U盤等。

2.AD RMS的運行

(1)當文件所有者第一次執行保護文件工作事,他會從AD RMS服務器取得證書,擁有證書后便可以執行保護文件的工作。

(2)文件擁有者利用AD RMS-enabled應用程序創建文件,并且執行保護文件的步驟,也就是設置此文件的使用權限與使用條件。同時該應用程序會將此文件加密并創建發布許可證(publish license),發布許可證內包含的權限、使用條件與解密密鑰。

(3)文件所有者將保護的文件(內含發布許可證)存儲到可供文件接受者訪問的地方,或是將它直接傳送給文件接受者。

(4)文件接受者利用AD RMS-enabled應用程序來打開文件時,會向AD RMS服務器送出索取使用許可證(use license)的要求(其內包含發布許可證)。

(5)AD RMS服務器通過發布許可證內的信息來確認文件接受者有權訪問此文件后,會創建用戶所要求的使用許可證(內含使用權限、使用條件與解密密鑰),然后將使用許可證傳給文件接收者。

(6)文件接收者的AD RMS-enabled應用程序收到使用許可證后,利用使用許可證內的解密密鑰來將受保護的文件解密并訪問該文件。

3.權限管理

RMS可以控制的文檔權限分兩類:只讀和更改。對這兩類的權限描述見表1。

表1 RMS可以控制的文檔權限

4.郵件權限管理

郵件的版權管理主要是限制郵件是否可以復制、打印和轉發等功能。

四、推薦架構

完成對各信息安全相關的軟件測試后,結合公司對外收發文接口統一、對外業務聯系方固定、內部辦公自動化、內部郵件來往頻繁等實際情況,建立了一套信息安全控制架構,對架構的基本解釋為:①使用Bitlocker(或 PGP)加密本地存儲設備。②使用PGP對公司外收發文進行加密控制。③使用AD RMS對公司內部流轉的文檔、郵件進行權限控制。對上述解釋,建立架構基本模型,架構模型可認為是縱向PGP加密、橫向RMS授權、終端存儲加密。以此架構模型作為基礎,可制定公司信息安全產品部署后的信息保護流程。

1.對外文件流轉

公司對外收發文的主要渠道有公司對外收發文、處室與外收發文。對于這兩種情況,從信息安全的角度分析,前者是以公司名義收發文,并且兩方有專人負責,易使用PGP方式建立信息安全保證;后者為以處室名義與外界接觸,具有敏感性的內容收發均是定向的,雙方達成共識后,也易于使用PGP進行加密。以上,可以認為在公司信息的縱向安全保證上,PGP是最好的選擇,這種好處具體有:

(1)PGP可以使用無服務器版本的,雙方交換公鑰后,即可使用公鑰進行加密文件的交換。

(2)對外收發文多有專人負責,在使用培訓上,僅需要對資料員、信息員進行培訓即可。

(3)技術上,PGP的非對稱密鑰體系是值得信賴的。

2.內部文件流轉

文檔在內部流轉的安全控制是很有必要的,這種必要表現在3個方面。

(1)文檔的下發,可以由文檔管理系統做到“可以下載”和“僅可查看”列表這兩種權限控制,但是,當文檔為員工所獲得后,文檔的流轉將不在受限制;

(2)員工見信件的往來需要對敏感內容進行控制,以避免郵件的往來因員工的非必要操作,造成情報的外泄;

(3)員工間交換的文檔也要進行控制,以此避免信息在流轉過程中被篡改,或打印存留。

針對上述情況,公司內部使用的安全方式應該使用RMS,而非PGP,原因如下:①PGP尚無法做到對信息版權的保護,僅可對文檔進行加密,相比之下,RMS的目的就是進行信息版權管理。②PGP需要用戶安裝軟件,這會因用戶系統的多樣性故障,導致操作系統和PGP本身的不穩定,這點在PGP本身的代理功能上表現的更為明顯,而RMS則不會出現此問題,Vista和Win 7系統已經集成RMS Client 2.0,故不需要對客戶端逐一安裝,穩定性將成為問題。③PGP需要對用戶的公鑰進行管理,這在公司內部是不合適的,收集公鑰必然照成工作量,而因員工的失誤照成的自身密鑰丟失,引起的公鑰變更,更增加了維護人員的工作量。RMS的CS架構可以很好的解決此問題。④RMS可以和MOSS結合。對于PDF、AutoCAD可使用插件進行支持。

3.存儲介質加密

員工擁有敏感性文件后,文件會存儲在U盤、PC、筆記本電腦上,這將會因為存儲介質的遺失、網絡上的非法侵入,對文件的安全性帶來威脅。故需要實現對用戶存儲介質的加密保護,可利用Bitlocker、PGP進行部署,而且內網安全軟件也有同樣的加密功能,但三方對比后會發現如下問題:

(1)PGP的磁盤加密功能是和其軟件一起出售,如果為每個用戶部署此軟件,將會增加成本投入。

(2)內網安全軟件僅可控制移動介質,就此點來說,使用上是已經足夠了。

(3)以上3種存儲介質的加密軟件,均可對用戶提供很好的安全保護,可視部署情況使用。

五、總結

對Bitlocker、PGP、AD RMS產品的使用和功能特性進行了測試與介紹,并在測試結果的基礎上,構建一套初步的電子文檔存儲、交換的安全架構。

但是,論文所述的架構僅僅處于實驗室的狀態,并沒有完全應用于日常辦公,此原因一方面是架構所使用的安全產品相對數量仍然較多,缺少集成與統一的應用;另一方面架構中的安全產品雖加密、控制相對嚴格,但產品仍系國外技術,缺少完全的可依賴性。

但對比而言,參考論文的架構,也可以使用國內諸多的優秀文檔加密產品進行替代,并輔助完善的管理程序,方能使得技防與管理相得益彰。