動態(tài)彈性安全防御技術(shù)及發(fā)展趨勢*

劉 杰,曾浩洋,田永春,張金玲(.中國電子科技集團(tuán)公司第三十研究所,四川成都6004;.北京郵電大學(xué)電子工程學(xué)院,北京00876)

動態(tài)彈性安全防御技術(shù)及發(fā)展趨勢*

劉 杰1,曾浩洋1,田永春1,張金玲2

(1.中國電子科技集團(tuán)公司第三十研究所,四川成都610041;2.北京郵電大學(xué)電子工程學(xué)院,北京100876)

動態(tài)彈性安全防御(DRSD,Dynamic Resiliency for Security Defense)是國際上賽博安全領(lǐng)域新近出現(xiàn)的研究熱點(diǎn)。動態(tài)彈性安全防御技術(shù)完全不同于以往的賽博安全研究思路,其通過多樣的、不斷變化的構(gòu)建、評價和部署機(jī)制及策略來增加攻擊者的攻擊難度及代價,有效限制脆弱性暴露及被攻擊的機(jī)會,增加系統(tǒng)彈性。充分利用時間、空間復(fù)雜性增強(qiáng)系統(tǒng)安全。文中對動態(tài)彈性安全防御技術(shù)進(jìn)行了綜述,首先介紹了動態(tài)彈性安全防御的研究現(xiàn)狀,然后介紹了動態(tài)彈性安全防御的基本原理,并分別從網(wǎng)絡(luò)配置隨機(jī)化、網(wǎng)絡(luò)服務(wù)組件多態(tài)化、軟件多態(tài)化、擬態(tài)計算等方面介紹了當(dāng)前具有代表性的動態(tài)彈性安全防御技術(shù),最后討論了動態(tài)彈性安全防御技術(shù)的優(yōu)勢和問題,對其應(yīng)用前景進(jìn)行了展望。

動態(tài) 彈性 安全防御 系統(tǒng)安全

0 引 言

動態(tài)彈性安全防御是當(dāng)前信息通信系統(tǒng)安全領(lǐng)域的研究熱點(diǎn)。根據(jù)美國國土安全部賽博安全研發(fā)中心的解釋[1],動態(tài)彈性安全防御是這樣一種技術(shù):控制跨多個系統(tǒng)維度的變化,從而增加攻擊者對系統(tǒng)的不確定性和明顯的攻擊復(fù)雜度,減少攻擊者的機(jī)會時間窗口,并增加攻擊者探測和進(jìn)行攻擊的花銷。其假設(shè)系統(tǒng)完美的安全性是不可實現(xiàn)的,且所有系統(tǒng)都是受到攻擊威脅的,其研究著重考慮在受威脅的環(huán)境中啟用連續(xù)的安全操作,并且使系統(tǒng)對于安全威脅來說是可防御的。動態(tài)彈性安全防御使系統(tǒng)創(chuàng)造、分析、評估、部署多樣化的時變機(jī)制和策略,從而增加攻擊者的攻擊復(fù)雜度和攻擊花銷,限制系統(tǒng)漏洞的暴露和遭受攻擊的機(jī)會,增加系統(tǒng)的彈性。

動態(tài)彈性安全防御是國際上出現(xiàn)的一種系統(tǒng)性安全防御新思潮[2-5]。美國堪薩斯州立大學(xué)Scott Deloach、Xinming Simon Ou和MikeWesch聯(lián)合提出了通過人類學(xué)方法來看待賽博安全算法和技術(shù)的發(fā)展[6]。他們利用人類學(xué)技術(shù)幫助分析賽博安全問題,其研究的根本目的是找出賽博安全本質(zhì)的運(yùn)作機(jī)制。而這種本質(zhì)的運(yùn)作機(jī)制就體現(xiàn)出動態(tài)彈性安全防御的思想。國際上許多賽博安全研究機(jī)構(gòu)都正在研發(fā)基于動態(tài)彈性安全防御的安全防御系統(tǒng)[7],比較著名的有美國SCIT實驗室、IBM Watson實驗室。同時許多學(xué)術(shù)機(jī)構(gòu)也在開展相關(guān)研究,例如美國麻省理工大學(xué)、堪薩斯州立大學(xué)、加州大學(xué)、弗吉尼亞大學(xué)、卡內(nèi)基梅隆大學(xué)、哥倫比亞大學(xué)、以及喬治梅森大學(xué)[8-11]。

近期,動態(tài)彈性安全防御技術(shù)在國外已取得很多新進(jìn)展[12-15],比較典型的包括美國軍方的變形網(wǎng)絡(luò)(MORPHINATOR)、商用的自清洗網(wǎng)絡(luò),以及動態(tài)目標(biāo)IPv6防御(MT6D)技術(shù)、開放流隨機(jī)主機(jī)轉(zhuǎn)換技術(shù)(OF-RHM)、大規(guī)模軟件多態(tài)化等。

變形網(wǎng)絡(luò)[16]主要研究在敵方無法探測和預(yù)知的情況下,網(wǎng)絡(luò)管理員有目的的對網(wǎng)絡(luò)、主機(jī)和應(yīng)用程序進(jìn)行動態(tài)調(diào)整和配置,從而預(yù)防、延遲或制止網(wǎng)絡(luò)攻擊。

自清洗網(wǎng)絡(luò)的自清洗入侵容忍(SCIT)體系結(jié)構(gòu)[17]可以通過不斷清洗服務(wù)器以及不斷變換個人服務(wù)器準(zhǔn)則來阻擋或限制網(wǎng)絡(luò)攻擊。

動態(tài)目標(biāo)IPv6防御技術(shù)[18]通過重復(fù)轉(zhuǎn)動發(fā)送和接收者的地址來實現(xiàn)對用戶隱私和目標(biāo)網(wǎng)絡(luò)的保護(hù)。MT6D能與新的IPv6地址無縫綁定,同時為平臺和應(yīng)用層提供一種有力的安全防御解決方案。

開放流隨機(jī)主機(jī)轉(zhuǎn)換技術(shù)[19]就是利用開放流研究動態(tài)彈性安全防御體系結(jié)構(gòu),實現(xiàn)IP地址的不可預(yù)知性及高速變換,同時保持配置的完整性,并最小化操作管理。OF-RHM能夠有效防御秘密掃描、蠕蟲傳播以及其他基于掃描的攻擊。

軟件多態(tài)化[20]就是利用編譯器把高級源代碼翻譯成低級機(jī)器代碼時,能夠自動對機(jī)器代碼進(jìn)行多樣化處理,這樣就可以為一個程序建立多個外在功能相同、但內(nèi)部代碼不同的變形。

在國內(nèi),關(guān)于動態(tài)彈性安全防御的研究處于起步階段,中國電科第三十研究所[21]對相關(guān)技術(shù)進(jìn)行了跟蹤研究。同時,解放軍信息工程大學(xué)開展了屬于動態(tài)彈性安全防御范疇的擬態(tài)安全防御研究[22]。國家高技術(shù)發(fā)展計劃(863計劃)[23]也設(shè)置了專門的課題進(jìn)行擬態(tài)網(wǎng)絡(luò)研究,主要關(guān)注擬態(tài)網(wǎng)絡(luò)安全的理論體系,形成主動防御的安全機(jī)理;可定義、可重構(gòu)、智能感知和主動變遷的擬態(tài)網(wǎng)絡(luò)安全體系架構(gòu);拓?fù)浣Y(jié)構(gòu)、路由、環(huán)境、軟件等網(wǎng)絡(luò)要素的主動變遷關(guān)鍵技術(shù)、變遷策略和協(xié)同機(jī)制。

本文對動態(tài)彈性安全防御技術(shù)進(jìn)行了綜述,首先介紹了動態(tài)彈性安全防御的研究現(xiàn)狀,然后介紹了其基本原理,最后分別從網(wǎng)絡(luò)配置隨機(jī)化、網(wǎng)絡(luò)服務(wù)組件多態(tài)化、軟件多態(tài)化、擬態(tài)計算等方面介紹了當(dāng)前具有代表性的動態(tài)彈性安全防御技術(shù)。

1 基本原理

當(dāng)前的信息通信系統(tǒng)構(gòu)建并運(yùn)行于相對靜態(tài)的配置中,例如地址、名字、軟件堆棧、網(wǎng)絡(luò)、以及多樣化的配置變量。這種靜態(tài)的系統(tǒng)結(jié)構(gòu)是在系統(tǒng)設(shè)計之初基于盡快實現(xiàn)系統(tǒng)功能的設(shè)計模式所導(dǎo)致的,所以沒有考慮攻擊者對系統(tǒng)漏洞的惡意利用。

動態(tài)彈性安全防御要求系統(tǒng)對非正常用戶表現(xiàn)為不斷變化的狀態(tài),并且這種變化是混沌的,對于合法用戶來說是運(yùn)行正常的。其目標(biāo)是有效限制系統(tǒng)脆弱性暴露及被攻擊的機(jī)會,提高系統(tǒng)的彈性。這種系統(tǒng)運(yùn)行機(jī)制是基于這樣一種假設(shè):信息通信系統(tǒng)完美的安全性是不可實現(xiàn)的,且總會受到攻擊威脅。其實質(zhì)是用系統(tǒng)自身的運(yùn)行機(jī)制來解決安全問題,將系統(tǒng)的安全防御從靜態(tài)轉(zhuǎn)變?yōu)閯討B(tài),從被動轉(zhuǎn)變?yōu)橹鲃印?/p>

目前對動態(tài)彈性安全防御思想的解釋,主要從系統(tǒng)攻擊面和攻擊生存期來進(jìn)行理解。系統(tǒng)通過改變自身各種資源配置、系統(tǒng)屬性,向攻擊者呈現(xiàn)不斷變化的攻擊面,使攻擊者更難發(fā)起有效的攻擊。攻擊者制定有效攻擊方案所需的時間較長,當(dāng)建立攻擊模型時,系統(tǒng)在這段時間已經(jīng)發(fā)生足夠的變化,這些變化足以破壞攻擊模型的有效性。

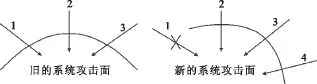

關(guān)于系統(tǒng)攻擊面(系統(tǒng)安全指標(biāo),攻擊面越大,系統(tǒng)越不安全),從直觀上看,攻擊面是攻擊系統(tǒng)時使用的系統(tǒng)資源(程序、通道和數(shù)據(jù))的子集。系統(tǒng)攻擊面示意圖如圖1所示。

圖1 系統(tǒng)攻擊面示意Fig.1 Diagram of a system's attack surface

同時,防御者可以不斷轉(zhuǎn)移系統(tǒng)攻擊面,以增加攻擊者利用系統(tǒng)漏洞的難度。防御者轉(zhuǎn)移攻擊面示意圖如圖2所示。圖2中,若防御者轉(zhuǎn)移系統(tǒng)的攻擊面,則原本有效的攻擊,如攻擊1,可能將不復(fù)存在。為此,攻擊者需要花費(fèi)更多心思使原來的攻擊重新有效或?qū)で笮碌墓敉緩?如攻擊4。

圖2 防御者轉(zhuǎn)移攻擊面示意Fig.2 Diagram of shifting a system's attack surface

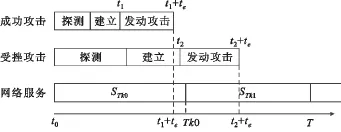

圖3 顯示了攻擊生存期示意圖。在時刻時間t0,系統(tǒng)防御者生成防御方案k0,并啟動多樣化服務(wù)STk0。te定義為攻擊者從開始發(fā)動攻擊到系統(tǒng)受損之間的時間,也可以認(rèn)為攻擊者從服務(wù)器獲得秘密賬戶信息所需要的時間。

圖3 攻擊生存期示意Fig.3 Diagram of attack lifetime

從圖3可以看出,對于一次成功攻擊,從探測到攻擊完成總用時t1+te<Tk0,在服務(wù)STk0結(jié)束之前就完成了攻擊過程。而對于一次受挫攻擊,從探測到攻擊完成總用時t2+te>Tk0,在服務(wù)STk0結(jié)束之前未能完成攻擊過程。

目前,業(yè)界已經(jīng)出現(xiàn)了足夠支撐動態(tài)彈性安全防御思想實現(xiàn)的基礎(chǔ)技術(shù),包括虛擬化技術(shù)、多核技術(shù)、新的網(wǎng)絡(luò)標(biāo)準(zhǔn)、系統(tǒng)智能管理、軟件應(yīng)用開發(fā)、軟件定義網(wǎng)絡(luò)(SDN)等。后文將從網(wǎng)絡(luò)配置隨機(jī)化、網(wǎng)絡(luò)服務(wù)組件多態(tài)化、軟件多態(tài)化、擬態(tài)計算等方面介紹當(dāng)前具有代表性的動態(tài)彈性安全防御技術(shù)。

2 主要技術(shù)

2.1 網(wǎng)絡(luò)配置隨機(jī)化

網(wǎng)絡(luò)配置隨機(jī)化旨在使網(wǎng)絡(luò)通信系統(tǒng)具備能隨機(jī)、動態(tài)地改變配置(如IP地址和路由),同時又能滿足網(wǎng)絡(luò)運(yùn)行要求,保持網(wǎng)絡(luò)運(yùn)行完整性的能力。主要目標(biāo)是阻礙攻擊者掃描和發(fā)現(xiàn)網(wǎng)絡(luò)目標(biāo)、發(fā)動拒絕服務(wù)(DOS)攻擊和建立僵尸網(wǎng)絡(luò)結(jié)構(gòu)的能力。

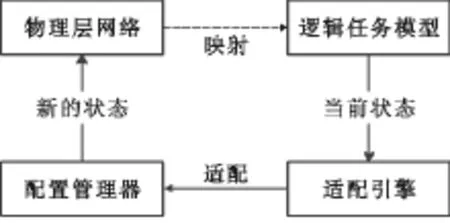

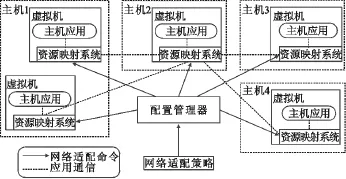

網(wǎng)絡(luò)配置隨機(jī)化中體現(xiàn)的動態(tài)彈性安全防御思想在于通過適配引擎周期性的給網(wǎng)絡(luò)配置定制隨機(jī)的適配策略,并且這些適配策略由配置管理器來執(zhí)行。適配管理器控制了物理層網(wǎng)絡(luò)的配置。為了使網(wǎng)絡(luò)配置策略的改變不會影響到正在執(zhí)行的上層業(yè)務(wù),通過一個邏輯任務(wù)模型來映射當(dāng)前物理網(wǎng)絡(luò)的配置情況,以及網(wǎng)絡(luò)的功能和安全需求。網(wǎng)絡(luò)配置隨機(jī)化的基本體系結(jié)構(gòu)如圖4所示。

圖4 網(wǎng)絡(luò)配置隨機(jī)化的基本體系結(jié)構(gòu)Fig.4 Basic architecture of network configuration randomization

在網(wǎng)絡(luò)配置隨機(jī)化的基本體系結(jié)構(gòu)之上,進(jìn)一步加入智能控制機(jī)制。該機(jī)制可以使網(wǎng)絡(luò)配置策略選擇過程中,考慮系統(tǒng)風(fēng)險的因素,例如系統(tǒng)漏洞掃描結(jié)果和IDS告警等。智能網(wǎng)絡(luò)配置隨機(jī)化體系結(jié)構(gòu)如圖5所示。其中,智能分析引擎從物理層網(wǎng)絡(luò)接收實時事件信息,從配置管理器接收當(dāng)前的配置策略信息。以此對系統(tǒng)可能和正在遭受到的攻擊進(jìn)行分析評估。

圖5 智能網(wǎng)絡(luò)配置隨機(jī)化體系結(jié)構(gòu)Fig.5 Architectureof intelligent network configuration randomization

智能分析引擎對可能遭受到的攻擊進(jìn)行識別并分析系統(tǒng)已知的漏洞,并在此基礎(chǔ)上進(jìn)行網(wǎng)絡(luò)資源適配。由于適配策略的作用,使得攻擊者不能從某一個網(wǎng)絡(luò)資源發(fā)起對其他資源的攻擊。但是資源之間仍然要維持正常通信來保證各資源發(fā)揮系統(tǒng)所要求的作用。為了在網(wǎng)絡(luò)配置不斷變化的過程中保證網(wǎng)絡(luò)中各資源發(fā)揮其功能的連續(xù)性,需要一個資源合法定位的機(jī)制:資源映射系統(tǒng)。資源映射系統(tǒng)結(jié)構(gòu)如圖6所示。

圖6 資源映射系統(tǒng)結(jié)構(gòu)Fig.6 Architecture of resourcesmapping system

資源映射系統(tǒng)在實現(xiàn)上是一個硬件模塊,與配置管理器通信,將配置策略推送給系統(tǒng)各資源。所有的系統(tǒng)間通信都經(jīng)過資源映射系統(tǒng),這樣就可以保證網(wǎng)絡(luò)配置改變時,系統(tǒng)各資源間的通信穩(wěn)定性。

網(wǎng)絡(luò)配置隨機(jī)化的關(guān)鍵技術(shù)主要包括隨機(jī)地址跳變、隨機(jī)網(wǎng)絡(luò)指紋識別等。在系統(tǒng)實現(xiàn)中所面臨的難點(diǎn)包括:系統(tǒng)的快速和不可預(yù)測性、可部署性、操作安全性、可伸縮性。

2.2 網(wǎng)絡(luò)服務(wù)組件多態(tài)化

面向網(wǎng)絡(luò)服務(wù)的特點(diǎn)是有外部可見的接口,這些接口的語法和語義是固定的,而其內(nèi)部實現(xiàn)是可以隨意變化的,只需要滿足外部接口約束即可。因此,多態(tài)化可應(yīng)用于網(wǎng)絡(luò)服務(wù)實現(xiàn)的任何部分,并可應(yīng)用于實現(xiàn)期望安全保證的任何程度。即只要能保持提供給用戶的接口,實現(xiàn)可以采用任何組成方式,并且可以在運(yùn)行時經(jīng)常變化。在一個典型的多層結(jié)構(gòu)網(wǎng)絡(luò)服務(wù)組成中,很多方面是可以進(jìn)行多態(tài)化的。例如:互聯(lián)網(wǎng)服務(wù)中,提供給客戶端瀏覽器的HTML文檔,它與網(wǎng)站服務(wù)器之間的通信,網(wǎng)站服務(wù)器上運(yùn)行的應(yīng)用程序,它與中間件之間的通信,中間件本身,中間件與數(shù)據(jù)庫服務(wù)器之間的通信。服務(wù)中多個組件的多態(tài)化可以確保服務(wù)免遭多種類型的攻擊。

這里以SQL注入攻擊為例。SQL注入攻擊是互聯(lián)網(wǎng)服務(wù)面臨的主要安全威脅之一。但是對幾乎所有形式的SQL注入攻擊來說,攻擊者必須清楚(或能夠偵測)數(shù)據(jù)庫表的名稱和表中列的類型,這里就需要利用網(wǎng)絡(luò)服務(wù)程序中的SQL注入漏洞。因此,互聯(lián)網(wǎng)服務(wù)可以針對這一點(diǎn)進(jìn)行服務(wù)組件多態(tài)化,利用信息不對稱性,對那些濫用嵌入式子程序(即SQL查詢語句、shell命令、含JavaScript代碼的HTML文本)的攻擊者施加影響。圖7顯示了對SQL組件進(jìn)行多態(tài)化處理后網(wǎng)絡(luò)服務(wù)實例的結(jié)構(gòu)。

圖7 基于SQL組件多態(tài)化處理的互聯(lián)網(wǎng)服務(wù)實例的結(jié)構(gòu)Fig.7 Architecture of the internet service based on SQL component diversity

網(wǎng)絡(luò)服務(wù)組件多態(tài)化的關(guān)鍵技術(shù)主要包括多態(tài)化服務(wù)組件部署、多態(tài)化組件運(yùn)行時效能的維持、多態(tài)化工具鏈的自動化以及多態(tài)化參數(shù)的管理。

2.3 軟件多態(tài)化

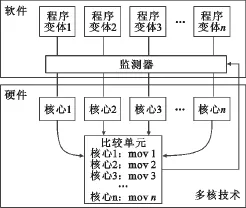

關(guān)于軟件多態(tài)化,從應(yīng)用程序開發(fā)者或用戶的角度看,軟件系統(tǒng)本身無需改變,改變的僅是軟件分發(fā)系統(tǒng)。軟件多態(tài)化的核心機(jī)制是幾個軟件變體擁有同樣的指令序列,但內(nèi)部行為不同,它們共同運(yùn)行于一個監(jiān)控程序之中。圖8顯示了大規(guī)模軟件多態(tài)化應(yīng)用流程。

解決這個問題的核心是編譯器,當(dāng)編譯器把高級源代碼翻譯成低級機(jī)器代碼時,它能夠自動對機(jī)器代碼進(jìn)行多樣化處理,這樣就可以為一個程序建立多個外在功能相同、但內(nèi)部代碼不同的軟件變體。通過建立有多種變體的可執(zhí)行程序,同時利用一個監(jiān)控層按嚴(yán)格次序執(zhí)行多個變體,檢查其行為是否不同,以識別攻擊。采用大規(guī)模的軟件多態(tài)化,每個用戶使用自己的多態(tài)化版本,這樣,攻擊者對這個變形的內(nèi)部結(jié)構(gòu)一無所知,因此也就無法進(jìn)行攻擊。圖9顯示了軟件多態(tài)化的具體實現(xiàn)方式。

圖8 大規(guī)模軟件多態(tài)化應(yīng)用流程Fig.8 Application procedure ofmassive software diversity

圖9 軟件多態(tài)化的具體實現(xiàn)方式Fig.9 Implementation of software diversity

軟件多態(tài)化還可以使攻擊者想要通過對安全補(bǔ)丁進(jìn)行逆向工程并生成攻擊方案變得更加困難。由于在一個多態(tài)化軟件環(huán)境中,每個軟件的每個實例都是獨(dú)一無二的。所以攻擊者很難從軟件補(bǔ)丁中獲取有關(guān)漏洞信息,包括存在漏洞的軟件版本和修正這個漏洞的補(bǔ)丁版本。

關(guān)于軟件多態(tài)化的實用支撐條件包括在線軟件分發(fā)、可靠的編譯器、高性能計算平臺。軟件多態(tài)化實現(xiàn)的關(guān)鍵技術(shù)包括:反向堆棧技術(shù)、隨機(jī)化技術(shù)、代碼序列隨機(jī)化技術(shù)等。

2.4 擬態(tài)計算

擬態(tài)計算是以“應(yīng)用決定結(jié)構(gòu),結(jié)構(gòu)決定效能”為理念,以多維重構(gòu)函數(shù)化結(jié)構(gòu)與動態(tài)多變體運(yùn)行機(jī)制為基礎(chǔ)的新型計算技術(shù)。其計算結(jié)構(gòu)函數(shù)化的特性使其能根據(jù)動態(tài)參數(shù)選擇生成多種功能等價的可計算實體,實現(xiàn)計算模式的動態(tài)變換。對于一個確定的可計算問題,在擬態(tài)計算中可以由多種功能等價、計算效能不同的軟硬件變體來實現(xiàn),動態(tài)地選擇與使用這些變體,可以大幅提高計算效能。同時,擬態(tài)計算固有的隨機(jī)性、動態(tài)性和小確定性,自然阻斷了目前攻擊技術(shù)所依賴的攻擊鏈完整性。相對于傳統(tǒng)網(wǎng)絡(luò)信息系統(tǒng)的靜態(tài)性、相似性和確定性,使用擬態(tài)技術(shù)可以提高系統(tǒng)的不確定性,實現(xiàn)具備計算或處理結(jié)構(gòu)功能等價條件的主動跳變或遷移特性的擬態(tài)環(huán)境。這可以使系統(tǒng)防御者以可控的方式隨機(jī)的改變系統(tǒng)配置和結(jié)構(gòu),使攻擊者難以觀察和預(yù)測目標(biāo)系統(tǒng)的變化,因而能從體系結(jié)構(gòu)技術(shù)層面降低由病毒和木馬或漏洞及后門引發(fā)的安全風(fēng)險。

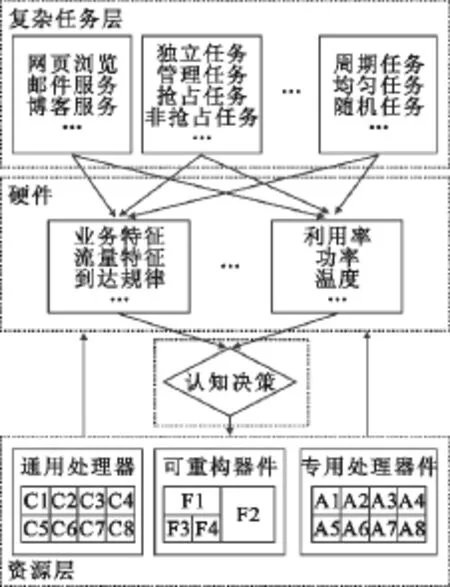

這里以主動可重構(gòu)Web服務(wù)體系為例。Web服務(wù)具有高并發(fā)性和多樣性的特點(diǎn),廣義上的Web服務(wù)提供過程涵蓋了計算密集型,存儲密集型,I/O密集型和通信密集型等多種運(yùn)算處理的過程。要達(dá)到高效能的目的,主動可重構(gòu)Web服務(wù)體系結(jié)構(gòu)的需要考慮資源狀態(tài)、計算結(jié)構(gòu)、服務(wù)特征、業(yè)務(wù)負(fù)荷、計算粒度、拓?fù)溥B接、通信方式、存儲策略等多種因素。即主動可重構(gòu)Web服務(wù)體系是以應(yīng)用驅(qū)動、主動認(rèn)知、深度可重構(gòu)為基本特征的新型Web服務(wù)體系結(jié)構(gòu)。該體系結(jié)構(gòu)是由通用、專用和可重構(gòu)處理器件組成的混合計算結(jié)構(gòu),能夠根據(jù)任務(wù)特征和系統(tǒng)狀態(tài),對體系結(jié)構(gòu)進(jìn)行動態(tài)配置和重構(gòu),使每個任務(wù)都能在最合適的結(jié)構(gòu)里高效運(yùn)行。主動可重構(gòu)Web服務(wù)體系組成和工作原理如圖10所示。

圖10 主動可重構(gòu)Web服務(wù)體系結(jié)構(gòu)Fig.10 Proactive reconfigurable architecture for Web service

主動重構(gòu)主要包括兩部分:①能夠根據(jù)服務(wù)具體需求決定能耗及性能可定制計算組件的類型與數(shù)量;②支持應(yīng)用初始化和運(yùn)行中的重構(gòu)可重配置計算結(jié)構(gòu)。主動可重構(gòu)Web服務(wù)體系涉及的關(guān)鍵技術(shù)包括:主動認(rèn)知決策、可重構(gòu)處理器件、專用處理器件、可變多級緩存、智能內(nèi)存。

3 優(yōu)勢及問題分析

動態(tài)彈性安全防御旨在通過主動的系統(tǒng)重構(gòu)來阻止或降低網(wǎng)絡(luò)攻擊,降低攻擊影響和后果,即使無法完全抵御所有攻擊,或無法使所有攻擊失效,也可通過系統(tǒng)重構(gòu)來提高彈性,降低攻擊成功的可能性,或者,即使攻擊成功了,這種高彈性系統(tǒng)也可降低對關(guān)鍵操作的影響,提高攻擊者的攻擊成本和不確定性,并對其后續(xù)攻擊予以威懾,從而超越傳統(tǒng)安全保障、災(zāi)難恢復(fù)和頑存技術(shù)等,為系統(tǒng)安全防御帶來革命性變革。其具備的優(yōu)勢可以歸結(jié)為以下幾點(diǎn):

1)可以逆轉(zhuǎn)網(wǎng)絡(luò)攻擊中攻擊者的不對稱優(yōu)勢,并最小化攻擊對關(guān)鍵任務(wù)能力的影響。動態(tài)彈性安全防御并不是追求構(gòu)建一種完美無瑕的系統(tǒng)來對抗攻擊,而是綜合運(yùn)用防御、偵查、自適應(yīng)技術(shù)、操作響應(yīng)設(shè)計策略和技術(shù)來動態(tài)響應(yīng)當(dāng)前及未來的系統(tǒng)攻擊。

2)具備即時感知系統(tǒng)攻擊事件并快速做出響應(yīng)的更安全、更具抵抗性的體系結(jié)構(gòu)。使系統(tǒng)能夠抵抗無意和目標(biāo)明確的攻擊,具有足夠的彈性,能夠承受初始及隨之而來的破壞。

3)分割、隔離、封閉。例如,從可信系統(tǒng)中分割出不確定部分,減少攻擊面,限制敵人的利用和破壞。將關(guān)鍵資源從非關(guān)鍵資源中隔離出來,或虛擬化計算飛地以減少對關(guān)鍵資源的攻擊。

4)多樣性和隨機(jī)性。多樣性包括使用多種操作系統(tǒng)、多種網(wǎng)絡(luò)協(xié)議、不同版本的應(yīng)用程序(例如在不同機(jī)器上使用不同的瀏覽器)等。隨機(jī)性通過在不同的時間內(nèi)使用不同操作系統(tǒng)和應(yīng)用程序,達(dá)到增加攻擊復(fù)雜度的目的。

5)非持續(xù)性。主要應(yīng)用于對數(shù)據(jù)、應(yīng)用程序和連通性等并不是必需要連續(xù)訪問的情況,減少敵方識別和攻擊脆弱性的機(jī)會,維持系統(tǒng)原狀。非持續(xù)性技術(shù)可以保護(hù)系統(tǒng)免遭危險行動所帶來的長期影響。

6)數(shù)據(jù)和系統(tǒng)的完整性與可用性。除了傳統(tǒng)的加密檢驗、數(shù)字簽名或哈希表等完整性機(jī)制外,還可以通過度量關(guān)鍵系統(tǒng)組件或應(yīng)用服務(wù)組件來保證完整性,以確保安全防護(hù)機(jī)制的完整性和功能的恰當(dāng)性。

動態(tài)彈性安全防御相對于傳統(tǒng)安全防御技術(shù)具有諸多優(yōu)勢,是當(dāng)前網(wǎng)絡(luò)信息系統(tǒng)安全防御技術(shù)的研究熱點(diǎn)。但是,其在實用性和有效性方面仍然存在一些具有挑戰(zhàn)性的問題。

1)快速和不可預(yù)測的動態(tài)性。系統(tǒng)的變化速度能夠動態(tài)調(diào)整,而且對于外部輸入(如傳統(tǒng)安全防御系統(tǒng)報警),要有態(tài)勢感知能力。此外,雖然變化是高度不可預(yù)測的,其性能損耗或影響能夠度量,而且減到最低。

2)由于采用彈性的系統(tǒng)運(yùn)作機(jī)制,需要基于效率、風(fēng)險和成本等因素,對冗余、隨機(jī)化、多樣性和其他彈性機(jī)制做出權(quán)衡。并且要做到一體化的感知、檢測、響應(yīng)和恢復(fù)機(jī)制,需要具備新的系統(tǒng)資源管理算法,對系統(tǒng)彈性性能進(jìn)行分析。

3)操作上的安全性。在系統(tǒng)動態(tài)變化期間,必須保持系統(tǒng)不變性。換句話說,全部系統(tǒng)功能需求必須在整體上始終強(qiáng)制執(zhí)行,即使在過渡期間也如此。另外,系統(tǒng)變化對于用戶必須是“透明”的,這樣,活動的會話和運(yùn)行的服務(wù)不會因改變配置而受到干擾。

4)部署的靈活性。對于網(wǎng)絡(luò)通信系統(tǒng)來說,這意味著在基礎(chǔ)設(shè)施、協(xié)議或終端主機(jī)方面沒有任何改變。系統(tǒng)可以不依賴于終端主機(jī)平臺和協(xié)議單獨(dú)部署。同時,部署策略具有可伸縮性。系統(tǒng)的變化應(yīng)該隨節(jié)點(diǎn)數(shù)目、網(wǎng)絡(luò)流量、動態(tài)變化速度和攻擊強(qiáng)度呈線性縮放。換句話說,整個體系必須靈活動態(tài)適應(yīng)以上因素。

4 應(yīng)用前景展望

近年來出現(xiàn)的一系列高級先進(jìn)持久安全威脅(APT),如震網(wǎng)、火焰、杜克、高斯、沙蒙、迷你火焰等,嚴(yán)重威脅著現(xiàn)有信息通信系統(tǒng)的安全。傳統(tǒng)的安全防御手段對于這些新型安全威脅已顯得力不從心。這種嚴(yán)峻的形勢迫切要求在信息系統(tǒng)和網(wǎng)絡(luò)通信等領(lǐng)域運(yùn)用動態(tài)彈性安全防御的觀念和思路,以扭轉(zhuǎn)安全防御長期處于被動的局面。因此,可以預(yù)見在專用和通用領(lǐng)域,動態(tài)彈性安全防御都會成為系統(tǒng)安全防御的主流技術(shù),并占據(jù)主流市場。

同時,由于動態(tài)彈性安全防御是一種新興安全防御技術(shù),在該技術(shù)的發(fā)展上,我國與西方國家處于同一起跑線,這對于構(gòu)建自主可控的國家信息通信系統(tǒng)是重大的機(jī)遇。動態(tài)彈性安全防御技術(shù)不僅可以用于增強(qiáng)信息通信系統(tǒng)的局部安全,更可以從全局的角度構(gòu)建系統(tǒng)性的安全防御體系,從而營造出安全的賽博空間生態(tài)系統(tǒng)。

具體的,可以將動態(tài)彈性安全防御技術(shù)應(yīng)用于網(wǎng)絡(luò)通信的核心器件,如核心路由器、邊界路由器、匯聚路由器等。在區(qū)域網(wǎng)絡(luò)中,可以將此技術(shù)應(yīng)用于接入路由器、交換機(jī)、網(wǎng)關(guān)和防火墻等。在終端基于動態(tài)彈性安全防御構(gòu)建多種應(yīng)用平臺。在基礎(chǔ)軟件、支撐軟件、工具軟件等軟件方面,全面引入動態(tài)彈性安全防御機(jī)制。總之,全方位形成信息通信系統(tǒng)安全的新格局。

5 結(jié) 語

本文對動態(tài)彈性安全防御技術(shù)進(jìn)行了綜述,介紹了其研究現(xiàn)狀和基本原理、思想。從網(wǎng)絡(luò)配置隨機(jī)化、網(wǎng)絡(luò)服務(wù)組件多態(tài)化、軟件多態(tài)化、擬態(tài)計算等方面介紹了當(dāng)前動態(tài)彈性安全防御的具體技術(shù)。分析了動態(tài)彈性安全防御技術(shù)的優(yōu)勢,面對的問題和應(yīng)用前景。相較于傳統(tǒng)的安全防御技術(shù),動態(tài)彈性安全防御技術(shù)突破了被動的靜態(tài)安全防御模式,使用動態(tài)的有彈性的資源變換機(jī)制達(dá)到安全防御的目的,這種創(chuàng)新性的方式對于解決未來信息系統(tǒng)和網(wǎng)絡(luò)空間的綜合安全防御的難題有著很大的優(yōu)勢。

[1] Executive Office of the President,National Science and Technology Council.Trustworthy Cyberspace:Strategic Plan for the Federal Cybersecurity Research and Development Program[R].USA:http://www.whitehouse. gov/,2011.

[2] SUSHIL J,ANUP K G,VIPIN S,et al.Moving Target Defense-Creating Asymmetric Uncertainty for Cyber Threats[M].New York,USA:Springer,2011.

[3] PRATYUSA K M,MANISH JAIN,DANIEL BILAR,et al.Moving TargetDefense II-Application of Game Theory and Adversarial Modeling[M].New York,USA: Springer,2013.

[4] DAVID J JOHN,ROBERT W SMITH,WILLIAM H TURKETT,etal.Evolutionary based Moving Target Cyber Defense[C]//Proceedings of the 2014 Conference Companion on Genetic and Evolutionary Computation Companion(GECCO Comp 2014).Vancouver,Canada:ACM,2014:1261-1268.

[5] Yu Li,Rui Dai,Junjie Zhang.Morphing Communications of Cyber-physical Systems Towards Moving-target Defense[C]//Proceedings of IEEE International Conference on Communications(ICC 2014).Sydney,Australia:IEEE,2014:592-598.

[6] Argus lab,Kansas State University.Cybersecurity algorithms,techniques being developed through anthropology methods[R].ScienceDaily:www.sciencedaily.com/releases/2013/11/131107103406.htm,2013.

[7] ZHUANGRui,ZHANG Su,BARDAS A,et al.Investigating the Application of Moving Target Defenses to Network Security[C]//Proceedings of the 6th International Symposium on Resilient Control Systems(ISRCS 2013). San Francisco/CA,USA:IEEE,2013:162-169.

[8] SCOTT A DELOACH,OU Xinmin,ZHUANG Rui,et al.Model-driven,Moving-Target Defense for Enterprise Network Security[J].Lecture Notes in Computer Science,2014,8378:137-161.

[9] PAL P,SCHANTZ R,PAULOSA,et al.Managed Execution Environment as a Moving-Target Defense Infrastructure[J].Security&Privacy,2014,12(2):51-59. [10] MARCO M CARVALHO,THOMAS C ESKRIDGE, LARRY BUNCH,et al.A Human-Agent Teamwork Command and Control Framework for Moving Target Defense(MTC2)[C]//Proceedings of the Annual Cyber Security and Information Intelligence Research Workshop (CSIIRW 2012),Oak Ridge/Tennessee,USA:ACM, 2012:11-14.

[11] CARROLL T E,CROUSEM,FULPEW,et al.Analysis of Network Address Shuffling as a Moving Target Defense[C]//Proceedings of IEEE International Conference on Communications(ICC 2014).Sydney,Australia:IEEE,2014:701-706.

[12] Quanyan Zhu,Tamer Basar.Game-Theoretic Approach to Feedback-Driven Multi-stage Moving Target Defense [J].Lecture Notes in Computer Science,2013,8252: 246-263.

[13] Quan Jia,Kun Sun,STAYROU A.MOTAG:Moving Target Defense against Internet Denial of Service Attacks [C]//Proceedings of 22nd International Conference on Computer Communications and Networks(ICCCN 2013).Nassau,Bahamas:IEEE,2013:1-9.

[14] ALBANESE M,DE BENEDICTIS,JAJODIA S,et al.A Moving Target Defense Mechanism for MANETs based on Identity Virtualization[C]//Proceedings of IEEE Conference on Communications and Network Security (CNS 2013).National Harbor/MD,USA:IEEE, 2013:278-286.

[15] MARCO CARVALHO,JEFFREY M BRADSHAW, LARRY BUNCH,etal.Command and Control Requirements for Moving Target Defense[J].Intelligent Systems,2012,27(3):79-85.

[16] KELLER J.Raytheon Cyber Maneuver Technology to help Safeguard Army Networks from Information Attacks [J].Military and Aerospace Electronics,2012,23 (8):7-8.

[17] CASOLA V,DE BENEDICTIS,ALBANESE M.A Moving Target Defense Approach for Protecting Resource -constrained Distributed Devices[C]//Proceedings of IEEE 14th International Conference on Information Reuse and Integration(IRI 2013).San Francisco/CA, USA:IEEE,2013:22-29.

[18] MATTHEW D,STEPHEN G,WILLIAM U,et al. MT6D:A Moving Target IPv6 Defense[C]//Proceedings of the IEEE Military Communications Conference (MILCOM 2011).Baltimore/MD,USA:IEEE, 2011:1321-1326.

[19] JAFAR H J,EHAB A,DUAN Q.Openflow Random Host Mutation:Transparent Moving Target Defense U-sing Software Defined Networking[C]//Proceedings of the 1st Workshop on Hot Topics in Software Defined Networking(HotSDN 2012).Helsinki,Finland: ACM,2012:127-132.

[20] AZAB MOHAMED,ELTOWEISSY MOHAMED.ChameleonSoft:Software Behavior Encryption for Moving Target Defense[J].Mobile Networks and Applications,2013,18(2):271-292.

[21] 張曉玉,李振邦.移動目標(biāo)防御技術(shù)綜述[J].通信技術(shù),2013,46(06):111-113. ZHANG Xiaoyu,LI Zhengbang.Overview on Moving Target Defense Technology[J].Communications Technology,2013,46(06):111-113.

[22] 鄔江興.擬態(tài)計算與擬態(tài)安全防御的原意和愿景[J].電信科學(xué),2014(07):2-7. WU Jiang-xing.Meaning and Vision of Mimic Computing and Mimic Security Defense[J].Telecommunications Science,2014,7:2-7.

[23] 科技部.國家高技術(shù)研究發(fā)展計劃(863計劃)項目申報指南[R].中國:出版地不詳,2014. Ministry of Science and Technology.Projects Application Directory of National High-Technology Development Plan (863 Plan)[R].http://program.most.gov.cn,2014.

LIU Jie(1984-),male,Ph.D.,engineer, mainly engaged in network security,machine learning and intelligent information processing.

曾浩洋(1968—),男,碩士,研究員級高級工程師,主要研究方向為戰(zhàn)術(shù)通信網(wǎng)絡(luò)設(shè)計和無線通信系統(tǒng);

ZENG Hao-yang(1968-),male,M.Sci.,professor-level senior engineer,mainly engaged in tactical communication network design and wireless communication system.

田永春(1974—),男,博士,研究員級高級工程師,主要研究方向為戰(zhàn)術(shù)通信網(wǎng)絡(luò)設(shè)計和無線通信系統(tǒng);

TIAN Yong-chun(1974-),male,Ph.D.,professor-level senior engineer,mainly engaged in tactical communication network design and wireless communication system.

張金玲(1968—),女,博士,副教授,主要研究方向為電磁兼容,太赫茲,信息計算。

ZHANG Jin-ling(1968-),female,Ph.D.,associate professor,mainly engaged in electromagnetic compatibility,terahertz and information computation.

Technologies and Development Trend of Dynam ic Resiliency for Security Defense

LIU Jie1,ZENG Hao-yang1,TIAN Yong-chun1,ZHANG Jin-ling2

(1.No.30 Institute of CETC,Chengdu Sichuan 610041,China; 2.School of Electronic Engineering,Beijing University of Posts and Telecommunications,Beijing 100876,China)

DRSD(Dynamic Resiliency for Security Defense)is the recent research hotspot in cyber security area.DRSD technologies,unlike the traditional cyber security research thinking,aim to increase the complexity and cost for attackers through diverse and continually-shifting establishment,analysis and deploymentmechanisms and strategies,thus effectively limiting the exposure of vulnerabilities and opportunities for being attacked,and improving the system resiliency.DRSD takes full advantage of the time and spatial complexity to enhance the system security.This papermakes a review of DRSD technologies.Firstly it gives the current status of DRSD research,then proposes the fundamental principle of DRSD,and describes the typical DRSD technologies from the four aspects of network configuration randomization,network service components diversity,software diversity,and mimic computing,finally it discusses the superiorities,challenges and application prospects of DRSD technologies.

dynamic;resiliency;security defense;system security

National Natural Science Foundation of China(No.61171501)

date:2014-09-10;Revised date:2014-12-28

國家自然科學(xué)基金(No.61171501)

TP393

A

1002-0802(2015)02-0117-08

劉 杰(1984—),男,博士,工程師,主要研究方向為網(wǎng)絡(luò)安全,機(jī)器學(xué)習(xí),智能信息處理;

10.3969/j.issn.1002-0802.2015.02.001

2014-09-10;

2014-12-28