802.1x在Cisco lP電話上的運用

朱曉偉

【摘要】 本文主要對802.lx協議做了簡單的介紹,并給出了一個基于802.lx協議的具體的認證應用案例--Cisco lP電話。

【關鍵詞】 802.1x認證EAP

一、802.1x協議的簡單介紹

802.lx協議是基于Client/Server的訪問控制和認證協議。它可以限制未經授權的用戶/設備通過接入端口訪問LAN。

在獲得交換機或LAN提供的各種業務之前,802_lx對連接到交換機端口上的用戶/設備進行認證。在認證通過之前,802.lx只允許EAPoL(基于局域網的擴展認證協議)數據通過設備連接的交換機端口。認證通過以后,正常的數據可以順利地通過以太網端口。

基于端口認證的802.1x協議有如下特點:

IEEE802.Ix協議為二層協議,不需要到達三層,對設備的整體性能要求不高,可以有效降低建網成本;

借用了在RAS系統中常用的EAP(擴展認證協議),可以提供良好的擴展性和適應性,實現對傳統PPP認證架構的兼容;

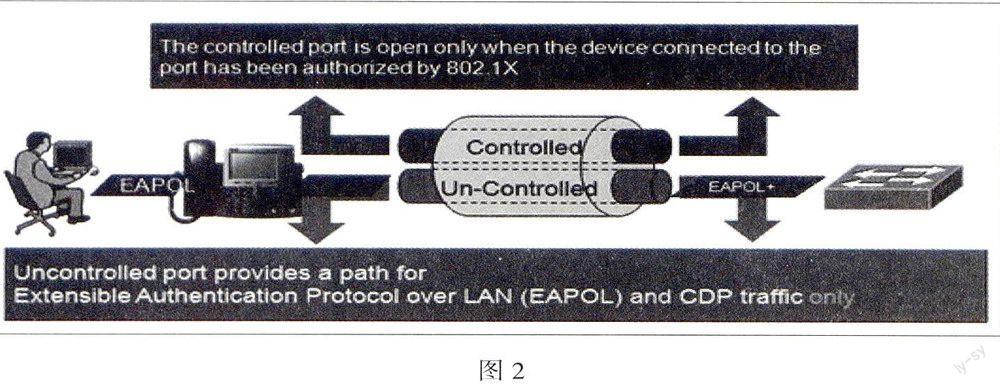

802.lx的認證體系結構中采用了“可控端口”和“不可控端口”的邏輯功能,從而可以實現業務與認證的分離,由RADIUS(RemoteAuthentication Dial In User Service,遠程認證撥號用戶服務)和交換機利用不可控的邏輯端口共同完成對用戶的認證與控制,業務報文直接承載在正常的二層報文上通過可控端口進行交換,通過認證之后的數據包是無需封裝的純數據包;

可以使用現有的后臺認證系統降低部署的成本,并有豐富的業務支持;

可以映射不同的用戶認證等級到不同的VLAN;可以使交換端口和無線LAN具有安全的認證接人功能。

二、Cisco lP電話802.1x認證過程

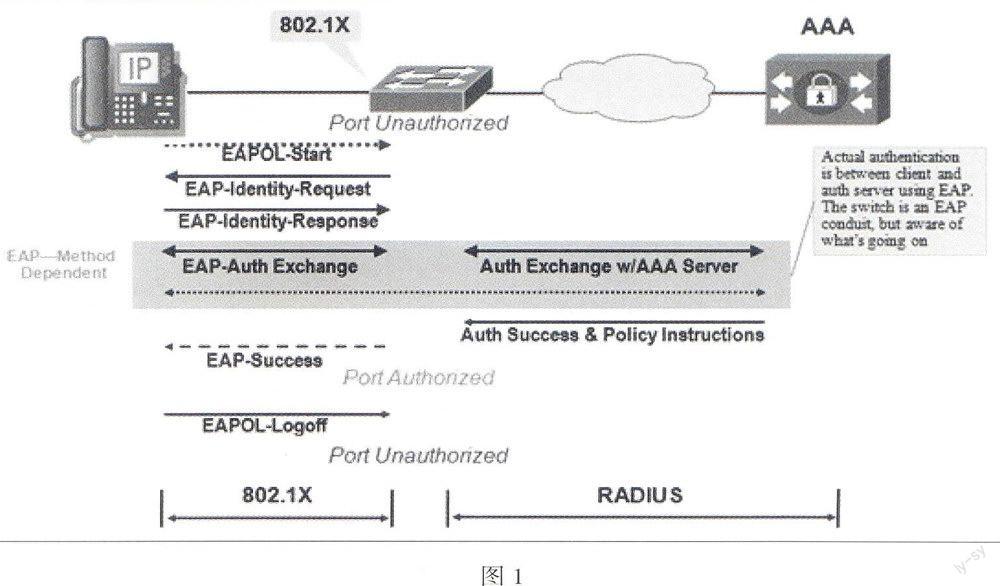

l、圖l就是Cisco IP電話的802.lx認證過程流程圖。其中RADIUS服務器使用的是Cisco Secure ACS服務器,Cisco lP電話上需要啟用802.lx認證服務。

2、Cisr,o lP電話有一個PC Port能連接PC,同時也能夠為連接的這臺PC提供802.lx認證服務。

圖2的解決方案是利用CDP bypass方式,允許CDP包交換。Cisco IP電話可以給包打上tag,因為他們是從CDP包中得到VLAN信息的。CDP包的交換可以使電話不受802.1x的限制。

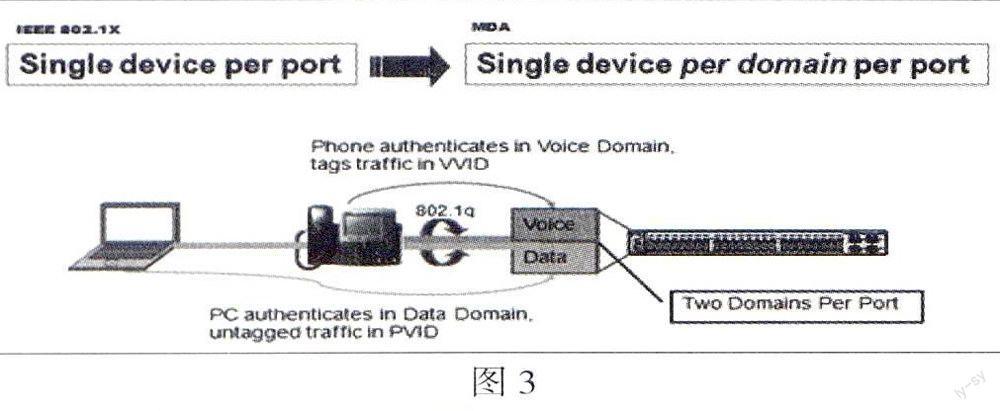

在最新的方案中,Multi-Domain Authentication (MDA)代替了CDP hypass的方式。這種方式可以同時讓電話機和PC通過802.lx認證。由于這種方式需要相關交換機型號的支持,我實驗的環境中沒有這類交換機,因此也沒有進行Multi-Domain Authentication (MDA)方式的認證實驗。

三、Cisco lP電話的各種認證方式

Cisco IP電話主要運用的是EAP-FAST、EAP-TLS。以前還支持EAP-MD5,現在由于安全性問題,最新已經不支持EAP-MD5了。不同認證方式的改變是通過在Cisco SecureACS服務器上設置改變相應的認證協議,同時也需要在Cisco Secure ACS服務器上為需要認證的設備設置一個用戶賬號。

1、EAP-rrLS

Cisco IP電話使用EAP-TLS認證過程如下圖4。

1 )lP電話提供的證書是有效的(有效期和CA Root trust)

2) CRL(certificate revocalionlist)驗證。

3)和數據庫里和RADIUS提供給交換機的Common Name (CN)進行對比。

4)電話機可以接入網絡。

EAP-TLS認汪方法使用的是X.509 v3 PK1證書和TLS的認證機制

2、EAP-MD5

EAP-MD5是另一個IETF開放標準,但提供最少的安全。MD5 Hash函數容易受到字典攻擊,它被使用在不支持動態WEP的EAP中。圖5就是EAP-MD5的認證交互過程。

由于EAP-MD5的安全問題,目前Cisco lP電話已不支持這種認證方式。

3、EAP-FAST

EAP-FAST(基于安全隧道的靈活認證,FlexibleAuthentication via Secure Tunneling)是一個由思科提出的協議方案,用于替代LEAP。設計該協議是為了解決LEAP實現“輕量級”時的缺點。在EAP-FAST中使用服務器證書是可選的EAP-FAST使用一個PAC(保護訪問憑證,Protected AricessCredential)來建立TLS隧道,并通過該隧道對客戶端證書進行驗證。

四、總結

本文主要介紹了802.lx協議以及相關的內容,通過對Cisco lP電話802.lx功能的介紹,使我們了解到802.1x在Cisco IP電話上的應用。