基于樸素貝葉斯的Android軟件惡意行為智能識別

張怡婷 張 揚 張 濤 楊 明 羅軍舟

(1南京郵電大學計算機學院, 南京 210023)(2東南大學計算機科學與工程學院, 南京 210096)(3國網智能電網研究院信息通信研究所, 南京 210009)

基于樸素貝葉斯的Android軟件惡意行為智能識別

張怡婷1,2張 揚2張 濤3楊 明2羅軍舟2

(1南京郵電大學計算機學院, 南京 210023)(2東南大學計算機科學與工程學院, 南京 210096)(3國網智能電網研究院信息通信研究所, 南京 210009)

針對Android系統提供的基于應用權限授權的安全管理機制粒度較粗,并且一旦用戶對應用軟件授權即無法更改或追蹤權限使用的問題,提出了一種基于樸素貝葉斯的Android軟件惡意行為識別方法.該方法綜合考慮軟件運行時的用戶操作場景和用戶行為習慣以及軟件權限等特性,抽取軟件是否為系統應用、權限使用時是否有用戶操作、軟件是否申請了過多的權限、是否存在敏感權限組合、權限的使用是否存在突發性等作為分類屬性,并通過對Android安全框架的擴展,實現了對惡意行為的實時分析和處理.實驗結果表明,所設計和實現的Android軟件惡意行為智能識別技術具有較高的識別率和較低的誤報率,并且對系統性能的影響較小,可以有效增強Android系統的安全性.

Android安全;隱私泄露;權限使用;惡意行為識別

隨著移動通信技術和智能終端的迅速發展和普及,人們更多地使用手機而非傳統PC機來訪問各種網絡服務.作為占據市場領導地位的Android智能手機[1],在提供通信、個人事務處理以及娛樂等應用服務的同時,也由于其開放性和自由性面臨著巨大的安全挑戰.自2010年8月卡巴斯基病毒實驗室報告發現Android操作系統上的首個木馬程序Trojan-SMS.AndroidOS.FakePlayer.a以來,針對Android平臺的惡意軟件呈爆發性增長趨勢.據網秦公司報告[2],2014年第一季度查殺到的手機惡意軟件數共計41 199,同比增長63.9%;感染智能手機共計1 784萬部,同比增長71.5%.

因此,如何識別Android軟件惡意行為已成為學術界和工業界關注的熱點.然而,現有智能終端上的軟件行為分析源自傳統PC機上的惡意軟件識別技術,缺乏針對智能終端用戶操作場景、用戶行為習慣,以及軟件屬性、權限之類的Android系統獨有特性的綜合考慮.

針對以上問題,本文抽取多種高區分度軟件的基本屬性、運行環境和行為特征,應用樸素貝葉斯分類器設計了一種Android軟件惡意行為識別技術,并通過對Android安全框架的擴展,實現了對惡意行為的實時分析和處理,實驗結果證明了該技術的有效性.

1 Android系統安全機制

Android系統是一種基于Linux權限分離的操作系統,它充分利用Linux已有的權限管理機制,通過為每一個應用分配不同的UID和GID,使不同的應用之間、應用和系統之間相互隔離.Android系統還在此基礎上進行了擴展,提供了軟件權限(permission)機制,對軟件可以執行的某些具體操作進行權限細分和訪問控制,以限制軟件對系統或者其他軟件的操控能力.

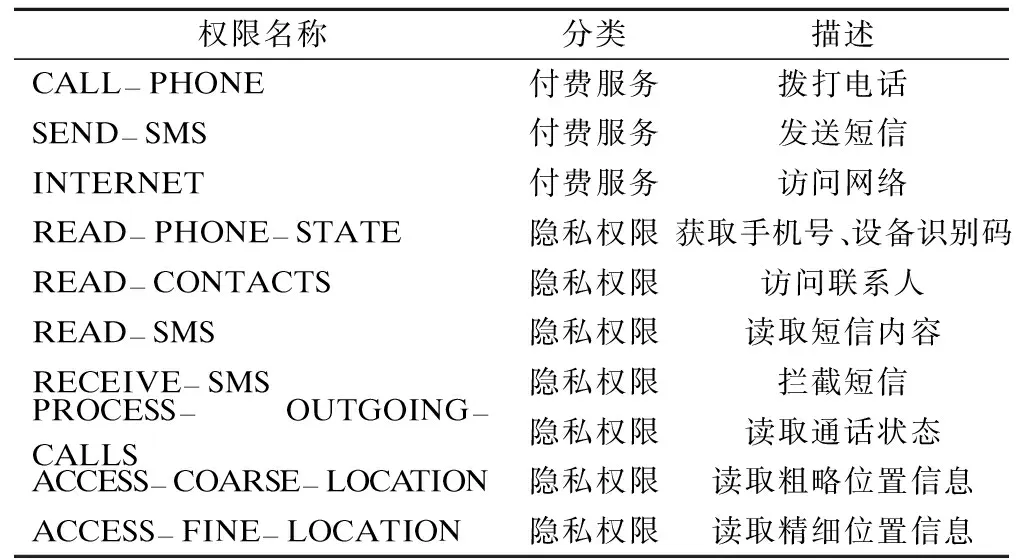

在軟件開發時,軟件所需要用到的每條權限都必須以一條字符串的形式在軟件的AndroidManifest.xml文件中顯式地申請.在AndroidManifest.xml文件中,權限分為2類:系統內置權限(users-permission標簽)和用戶自定義權限(permission標簽).Android系統在應用程序框架層中引入了130多個內置權限,包括撥打電話的權限、使用網絡的權限、讀取SMS短消息的權限等.從表1可以看出,CALL-PHONE,SEND-SMS,INTERNET 等3種權限涉及用戶費用,另外還有7種權限涉及到用戶的隱私信息.通過竊取這些信息,再結合上述3種付費權限,惡意程序能夠很容易對用戶的隱私造成危害.因此,本文將研究如何實時監控這10種權限的使用情況.

表1 敏感權限列表

在軟件安裝時,軟件所需要的權限以列表的形式呈現給用戶,由用戶選擇是否給予軟件授權.軟件對應的GIDS是由應用程序框架在軟件安裝過程中生成,如果申請的某permission獲得用戶的授權,并且/etc/permissions/目錄下的xml文件中存在(permission, gid)映射,那么該軟件的GIDS中將包含這個gid.

在軟件運行時,由于Android系統使用基于Dalvik虛擬機的沙箱機制,所有的應用程序都會先被解壓縮到沙箱中執行.在該過程中,系統會對應用軟件的權限進行檢查:大部分權限,例如READ-SMS,WRITE-SMS,SEND-SMS等,都在應用程序框架的PackageManager.checkPermission函數中進行檢查,依據是該權限是否在軟件的AndroidManifest.xml文件中被聲明;而另一些權限,例如INTERNET,BLUETOOTH等,是在操作系統內核中進行檢測,依據是該應用軟件對應的UID是否加入了該權限對應的gid,即軟件的GIDS中是否包含該gid.

由上述分析可知,Android系統對應用軟件權限控制的核心是permission,但是一旦用戶選擇安裝軟件,即賦予了該軟件所申請的各類權限.那么,在目前的Android系統框架下,用戶無法對權限進行更改,或者監控權限的使用情況.如何避免軟件惡意使用這些權限,這也正是本文所要解決的問題.

2 惡意軟件檢測技術

現有的Android惡意軟件檢測技術主要分為靜態特征檢測和動態行為分析.

靜態特征檢測是識別惡意軟件最常用、最直接的方法,根據分析對象的不同,主要分為二進制程序掃描和源代碼掃描.靜態特征碼檢測在識別已知惡意軟件時非常高效準確,但在檢測未知的惡意軟件或已知惡意軟件的變種時,則顯得無能為力.并且,隨著近些年Android系統中惡意軟件數量呈指數級增長,病毒庫也變得越來越龐大,靜態特征碼檢測的效率難以得到保證.此外,受制于智能終端上的物理資源和電池續航能力,靜態特征碼檢測會給用戶的正常使用帶來較大的影響.為了簡化靜態特征檢測的復雜度,Enck等[3]提出了Kirin系統,通過分析Android軟件申請的權限來判定軟件是否存在惡意行為.Barrera等[4]采用SOM算法研究Android權限機制,通過對1 100個Android軟件的權限進行分析,證明了不同類別軟件在申請權限時存在很大的差異.由此可見,Android軟件權限可以作為檢測惡意性的特征屬性.但是現有基于Android權限的惡意軟件靜態檢測技術,僅憑借經驗提取了一些惡意權限的組合,其完整性與可靠性較弱.

動態行為分析是對軟件運行時的行為表現進行特征抽取與建模,然后通過模式識別算法判斷這一系列的行為是否是惡意行為的技術.該方法不依賴于特征庫,能夠識別出未知的惡意軟件.動態行為分析對特征屬性的抽取與建模有很強的依賴性,目前的研究工作主要集中在行為監控、特征提取與特征模式匹配等方面.

1) 行為監控.Enck等[5]設計實現了TaintDroid系統以標記內存數據的流向,通過修改Dalvik虛擬機將傳統的信息流追蹤技術應用于Android系統中,在軟件運行時對系統中敏感信息的傳播進行監控,從而達到安全防范的目的.然而TaintDroid因采用傳統的動態污點傳播技術,使得運行時的程序性能開銷明顯提升,這對于實時性要求非常高的移動平臺缺乏實用性.Zhang等[6]實現了軟件動態分析平臺VetDroid,可以分析出應用的權限使用行為,包括如何使用申請的權限訪問系統資源,以及這些資源如何被進一步使用.但該工作僅提供了一種輔助分析的平臺工具,本身無法實現惡意行為的分析和攔截.

2) 特征提取.Miettinen等[7]提出了智能手機異常檢測中需要監控的一些系統信息,包括操作系統事件響應、操作系統資源使用率等一系列量化指標,并在此基礎上提出了一個入侵檢測理論模型.Schmidt等[8]從Linux內核角度分析了Android系統的安全性,并利用網絡流量、系統調用以及文件系統日志來檢測系統異常.但是這些工作本質上是系統異常的檢測,無法具體分析出導致軟件異常的原因,也沒有考慮用戶相關的特征,例如用戶習慣、是否有用戶在進行操作等.

3) 特征模式匹配.Rieck等[9]提出使用支持向量機對惡意軟件行為進行有監督的學習,首先對大量惡意軟件樣本行為進行映射,然后利用支持向量機對行為進行劃分.該算法需要有大量的惡意軟件樣本做依托,而且對智能終端性能要求較高.Bose等[10]提出了一種在智能終端上基于聚類的智能算法,通過分析短信或彩信的日志文件,學習軟件使用短信或彩信的行為,從而檢測惡意軟件.類似地,Xie等[11]提出pBMDS系統,通過攔截智能終端上用戶的輸入,從而建立HMM模型來檢測智能終端上的病毒.這2種方法對智能終端病毒的檢測僅局限于短信和彩信的惡意發送,并沒有對其他諸如打電話、網絡或者敏感權限的惡意調用進行檢測與攔截.Shabtai等[12]在Android系統中使用了標準的機器學習算法,包括K均值、邏輯回歸、決策樹、貝葉斯網絡和樸素貝葉斯,分別對惡意軟件進行識別.從實驗結果看,決策樹和樸素貝葉斯算法均能達到很高的準確率.

綜上所述,動態行為分析是Android惡意軟件識別的重要技術手段,但現有研究工作缺乏對軟件運行時用戶相關特征和軟件屬性、權限等特性的綜合考慮,并且無法實現對惡意行為的實時分析和攔截.因此,本文將引入用戶操作場景和軟件屬性、權限相關的屬性特征,應用機器學習算法進行惡意行為的識別,并通過對Android安全框架的擴展實現對這些行為的實時分析和攔截.

3 基于樸素貝葉斯的軟件惡意行為識別

3.1 特征屬性的選擇

為了識別Android軟件使用特定敏感權限時是否屬于惡意行為,本文從軟件本身和軟件所處的運行環境2個層面選擇5個布爾量值的屬性特征.

1) 軟件是否系統應用.系統應用是指智能終端在安裝Android系統時自帶的軟件,例如短信應用、撥號應用、通訊錄、固件管理器、郵件服務等,通常這些軟件不會惡意收集用戶信息或者惡意耗費用戶話費.因此,敏感權限的使用者是否是系統應用可以作為被抽象出來的一個特征.

2) 權限使用時是否有用戶操作.通常用戶不希望在不知情的情況下,軟件在后臺對智能終端進行操作,尤其是涉及敏感數據的操作.所以,權限使用時是否有用戶操作可抽象出來作為惡意行為識別的一個特征.

3) 在安裝軟件時是否申請了大量權限.惡意軟件為了能夠對智能終端系統更大程度地控制,通常申請的權限遠大于真實功能所需要的權限.針對軟件申請權限數量的統計分析可知,通常惡意軟件申請的權限數量要比非惡意軟件的權限數量多,所以一旦敏感權限的使用者在安裝軟件時申請了大量的權限,則懷疑其對敏感數據的操作是惡意行為.

4) 申請權限中是否存在敏感權限組合.通常惡意軟件所申請的多種權限被組合一起使用時,有可能威脅到系統或者用戶數據的安全.本文采用Apriori算法對軟件申請的權限進行關聯規則挖掘,分析對象為Zhou等[13]在S&P 2012會議上發布的1 260個惡意軟件數據集,以及Android市場中17個分類的850個熱門軟件.表2列出了部分置信度85%以上僅存于惡意軟件中的敏感權限組合.當被賦予這些敏感權限組合后,則該軟件得到了執行惡意行為的能力.雖然有實施惡意行為能力的軟件并不一定會實施惡意行為,但一旦這類軟件調用敏感權限時,則可能造成很大的破壞.因此,軟件安裝時申請敏感權限組合則可認為是惡意行為的一個特征.

表2 惡意軟件使用較多的敏感權限組合

5) 敏感權限的使用是否存在突發性.本文通過隨機抽取在手機中執行的49個惡意軟件,共采集了8 849條敏感權限使用記錄.通過分析發現,很多惡意軟件在啟動時,會伴隨大量的敏感權限的使用.例如Gone in 60 seconds軟件會在啟動時使用查看通訊錄、短信記錄、通話記錄這些敏感的權限,然后在用戶無法反應的速度內,將這些信息上傳到遠端服務器,然后關閉應用進程;另一個軟件moonsms在打開時,會連續向一個特定號碼發送一連串特定代碼含義的短信,試圖通過短信的方式進行遠程控制.然而在數據集中隨機選出的34個非惡意的熱門軟件中,并沒有發現類似現象.所以敏感權限的使用是否呈現突發特征也可以被抽象成惡意行為識別算法中的一個特征.

3.2 惡意行為的識別

本文將Android系統中軟件惡意行為的識別問題建模成在特定環境下對軟件敏感權限使用的分類問題.基于樸素貝葉斯分類器的惡意行為智能識別算法,記X={x1,x2,x3,x4,x5}表示用于分類的特征屬性值;Y={ym,yb}表示分類結果為惡意行為和非惡意行為.惡意行為智能識別算法的執行過程如圖1所示.

圖1 惡意行為智能識別的流程

1) 準備階段.這個階段的主要工作是確定軟件惡意行為的特征屬性X,包括確定軟件是否為系統應用、權限使用時是否有用戶操作、安裝軟件時是否申請了大量權限、這些權限中是否存在敏感權限組合、敏感權限的使用是否存在突發性.收集一系列敏感權限的使用記錄,并人工標記每條記錄的分類結果,形成訓練樣本集合.

2) 分類器訓練階段.該階段的主要工作是計算出貝葉斯公式中條件概率與先驗概率的乘積,即計算訓練樣本中敏感權限被使用時每個特征屬性Xi在各個結果分類中出現的頻率與每個類別劃分Yi出現頻率的乘積,對出現頻率為0的安全信任級別分類進行Laplace校準,最后將結果記錄.其輸入是特征屬性和訓練樣本,輸出為目標函數f(X),從而生成樸素貝葉斯分類器.

3) 應用階段.該階段的任務是使用分類器對待分類項進行分類.實時監控軟件使用敏感權限的行為,將行為輸入分類器,分類器根據訓練得到的目標函數f(X)計算出貝葉斯公式中后驗概率的分子部分(分母部分對所有特征屬性X都相同,即可約掉).至此,通過樸素貝葉斯決策方法比較各個分類的計算結果,選取其中值最大的類別作為最終分類結果Y.針對分類可能存在的錯誤,本文引入了比率規格化參數φ來量化分類結果的可靠程度,其計算方法為

(1)

式中,Pb為軟件被判定為非惡意軟件的概率;Pm為軟件被判定為惡意軟件的概率.當φ<0.8時,認為分類結果無效,將由用戶自行判斷本次敏感權限使用是否為惡意.

4) 迭代更新階段.該階段的任務是實時迭代更新訓練模型.本文初始模型是基于8 849條敏感權限使用記錄所生成的,但當加入新的敏感權限使用記錄后,需要對初始模型進行動態更新,從而能增加訓練樣本的規模,提高算法分類的準確度.

4 Android安全框架擴展

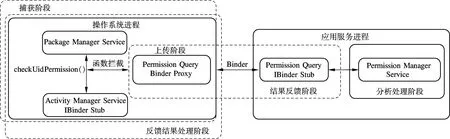

為了實現對軟件惡意行為的實時分析和攔截,本文在Android應用程序框架層調用系統敏感權限時設置攔截函數,然后將攔截到的權限名稱和正在調用進程的名稱上傳到應用層中心控制軟件中,通過中心控制軟件對該權限的使用做出判斷,然后給予反饋.Android系統敏感權限的動態實時監控的執行過程如圖2所示,共分為5個階段.

1) 捕獲階段.該階段主要通過攔截函數識別出正在使用敏感權限的進程名稱.主要工作分為2部分:① 實時捕獲所有權限使用的記錄;② 設置過濾器,從中篩選出對敏感權限的使用,并構建成二元組形式〈packageName, permission〉,為中心控制程序的判斷做準備.

圖2 Android系統敏感權限的動態實時監控

2) 上傳階段.該階段將應用程序框架層所捕獲并構建出的二元組,通過Android的AIDL進程間通信機制,上傳給應用程序層的中心控制程序.在系統進程中注冊類似于函數回調機制的接口,由中心控制程序負責實現.

3) 分析處理階段.根據用戶在程序界面上設置的單個應用進程的監控模式對所接收到的特定應用進程權限使用請求做出反饋.首先查找二元組〈packageName, permission〉中軟件的應用進程名,根據應用進程名,找到中心控制程序中用戶對該軟件所設置的模式〈ALWAYS-ALLOW, ALWAYS-DENIAL, ASK-USER, ARTIFICIAL-INTELLIGENCE〉,然后根據不同的反饋模式所處理的結果生成統一格式的反饋結果,并準備傳回系統進程.

4) 結果反饋階段.將Android應用程序層的判斷結果回傳給Android應用程序框架層.該階段同樣通過Android的AIDL進程間通信機制來實現.

5) 反饋結果處理階段.該階段的任務是處理執行中心控制程序的反饋結果.這個階段所得到的最終結果分為ALLOW,DENY和ASK-USER三種形式.根據這3種反饋形式,應用程序框架層分別進行放行權限的使用、攔截權限的使用或者詢問用戶3種處理方式,并且將執行結果存入Android自帶的Sqlite數據庫中.

5 實驗結果與分析

5.1 惡意行為識別效果的實驗分析

為了驗證本文實現的基于樸素貝葉斯分類器的Android軟件惡意行為智能識別算法,本文在HTC G7設備上安裝了83個軟件(其中惡意軟件49個、非惡意軟件34個),運行40 d,對10個敏感權限的使用進行了詳細的記錄和分析,將8 849條敏感權限的使用記錄作為訓練樣本,并采用有監督的學習方式,手動標記這些記錄的類別.

本文記Nm,m為軟件惡意行為分類正確的數量,Nb,b為軟件非惡意行為分類正確的數量,Nm,b為軟件惡意行為被分類為非惡意的數量,Nb,m為軟件非惡意行為被分類為惡意的數量,N為數據集中的樣本數量.各測試指標如下:

① 正確率(correct rate).PD表示數據集中歸類正確的概率,即

(2)

② 錯誤率(error rate).PE表示數據集中歸類錯誤的概率,即

(3)

③ 命中率(true positive rate).PT表示Android系統中軟件的惡意行為被正確歸類的概率,即

(4)

④ 誤報率(false positive rate).PF表示Android系統中軟件的非惡意行為被歸類到惡意行為的概率,即

(5)

對于本文樣本空間中8 849條敏感權限的使用記錄,采用分層10折交叉方法進行驗證,并迭代10輪,每輪隨機使用不同測試集計算分類器的PD,PE,PT和PF.

實驗結果顯示,基于樸素貝葉斯分類器的Android軟件惡意行為分類器的分類正確率為87.6%、錯誤率為12.4%、命中率為100%、誤報率為36.7%.可見,該初始化的分類器有著較高的命中率、正確率以及較低的錯誤率,但是該分類器的誤報率比較高.因此,本文將規格化比率φ參數引入分類器的判別:當φ<80%時分類器不做出決策,而是提示用戶進行選擇.

假設用戶對Android軟件惡意行為的反饋正確率為75%,則改進后的算法正確率為90.1%、錯誤率為9.9%、命中率為98.2%、誤報率為15.3%.由于大幅度減少了誤報率,保障了非惡意軟件的正常使用.

5.2 智能分析和處理軟件的測試

在上述工作的基礎上,本文開發和實現了一款Android軟件惡意行為的智能分析與處理軟件.應用該軟件可以對系統中任意應用進行敏感權限訪問的4種設置:允許、禁止、詢問和智能分析,分別對應允許訪問、禁止訪問、詢問用戶和進行智能判斷4種操作.

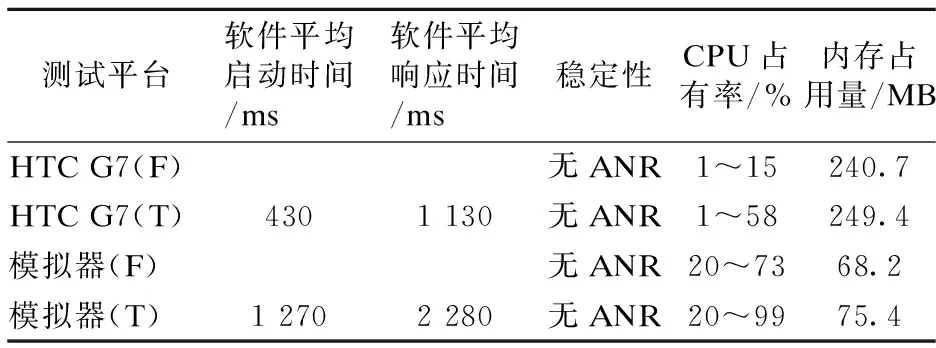

根據Android平臺中響應時間超時5 s就會彈出應用程序無響應(application not responding,ANR)的消息,提示用戶是否繼續等待或者關閉,本文針對軟件性能的測試要求各操作的響應時間不超過5 s,從而不產生ANR異常.本文在HTC G7和Android模擬器上重復開啟了10次, 求取平均啟動時間, 隨機點擊了20次按鈕求取平均響應速度,并使用PerfMon V1.1和Memory Status軟件輔助檢測包括CPU和內存在內的資源占有率,得到的性能測試結果如表3所示.

表3 軟件性能測試結果

注:括號中F表示Android安全防護軟件未啟動時的狀態;T表示Android安全防護軟件打開以后的狀態.

由表3可見,是否開啟本軟件對系統性能的影響較小,因此應用該軟件可以有效增強Android系統的安全性.

6 結語

本文針對Android系統所提供的安全管理機制粒度較粗,并且一旦用戶對應用軟件授權即無法更改或追蹤權限的使用問題,在充分考慮用戶操作場景、軟件屬性、權限之類特性的前提下,應用樸素貝葉斯分類器設計了一種軟件惡意行為分析方法,并通過對Android安全框架的擴展,實現了對惡意行為的實時分析和處理,可以有效增強Android系統的安全性.

References)

[1]IDC Press. Smartphone OS market share 2014, 2013, 2012, and 2011[EB/OL]. (2004-07-01)[2014-08-07].http://www.idc.com/prodserv/smartphone-os-market-share.jsp.

[2]NQMobile網秦. 2014年第一季度全球手機安全報告[EB/OL]. (2004-06-10)[2014-08-07]. http://cn.nq.com/news/360.

[3]Enck W, Ongtang W, McDaniel P. On lightweight mobile phone application certification[C]//Proceedingsof16thACMConferenceonComputerandCommunicationsSecurity.Chicago, Illinois, USA, 2009: 235-245.

[4]Barrera D, Kayacik H, Paul C, et al. A methodology for empirical analysis of permission-based security models and its application to Android[C]//Proceedingsofthe17thACMConferenceonComputerandCommunicationsSecurity. Chicago, Illinois, USA,2010: 73-84.

[5]Enck W, Gilbert P, Chun B G. TaintDroid: an information-flow tracking system for realtime privacy monitoring on smartphones[C]//ProceedingsofUSENIXSymposiumonOperatingSystemsDesignandImplementation.Berkeley, California, USA, 2010: 24-38.

[6]Zhang Y, Yang M, Xu B, et al. Vetting undesirable behaviors in Android apps with permission use analysis[C]//Proceedingsofthe20thACMConferenceonComputerandCommunicationsSecurity. Berlin, Germany, 2013: 611-622.

[7]Miettinen M, Halonen P, Hatonen K. Host-based intrusion detection for advanced mobile devices[C]//ProceedingsofAdvancedInformationNetworkingandApplications. Vienna, Austria, 2006: 72-76.

[8]Schmidt A, Schmidt H, Clausen J, et al. Enhancing security of Linux-based Android devices[C]//Proceedingsofthe15thInternationalLinuxSystemTechnologyConference. Hamburg, Germany, 2008: 174-189.

[9]Rieck K, Holz T, Willems C, et al. Learning and classification of malware behavior[C]//Proceedingsofthe5thInternationalConferenceonDetectionofIntrusionsandMalware,andVulnerabilityAssessment. Paris, France, 2008: 108-125.

[10]Bose A, Shin K. Proactive security for mobile messaging networks[C]//Proceedingsofthe5thACMWorkshoponWirelessSecurity. Los Angeles, California, USA, 2006: 95-104.

[11]Xie L, Zhang X, Seifert J, et al. pBMDS: a behavior-based malware detection system for cellphone devices[C]//ProceedingsoftheThirdACMConferenceonWirelessNetworkSecurity. Hoboken, New Jersey, USA, 2010: 37-48.

[12]Shabtai A, Kanonov U, Elovici Y, et al. "Andromaly": a behavioral malware detection framework for Android devices[J].JournalofIntelligentInformationSystems, 2012, 38(1): 161-190.

[13]Zhou Y, Jiang X. Dissecting Android malware: characterization and evolution[C]//ProceedingsofIEEESymposiumonSecurityandPrivacy. San Francisco, California, USA, 2012: 95-109.

Intelligent identification of malicious behavior in Android applications based on Naive Bayes

Zhang Yiting1,2Zhang Yang2Zhang Tao3Yang Ming2Luo Junzhou2

(1College of Computer, Nanjing University of Posts and Telecommunications, Nanjing 210023, China)(2School of Computer Science and Engineering, Southeast University, Nanjing 210096, China)(3Information and Communication Department, State Grid Smart Grid Research Institute, Nanjing 210009, China)

As Android only provides coarse security management mechanism based on per-application permission authorization, and the granted permissions cannot be tuned and tracked during runtime, a malicious software behavior identification method using Naive Bayes classifier is proposed. When analyzing software behavior, not only software property such as permissions, but also user operation and behavior and some other characteristics are all taken into accounts. Accordingly, different classification features are extracted, such as whether the software is a system application, whether permission use is caused by user operations, whether the application is overprivileged whether there exists certain permission combination, whether there exist permission use bursts, and etc. By extending the Android security framework, malicious behavior can be detected and processed in real time. Experimental results show that the proposed method can detect malicious behavior with high detection rate, lower false positive rate and little system performance loss, which proves itself to be effective in enhancement of the security of Android system efficiently and effectively.

Android security; privacy leakage; permission use; malicious behavior identification

10.3969/j.issn.1001-0505.2015.02.005

2014-12-07. 作者簡介: 張怡婷(1978—),女,講師,zyt@njupt.edu.cn.

國家自然科學基金資助項目(61272054, 61320106007)、國家高技術研究計劃(863計劃)資助項目(2013AA013503)、國家電網公司科技資助項目(EPRIXXKJ[2014]2244)、江蘇省網絡與信息安全重點實驗室資助項目(BM2003-201)、網絡與信息集成教育部重點實驗室(東南大學)資助項目(93K-9).

張怡婷,張揚,張濤,等.基于樸素貝葉斯的Android軟件惡意行為智能識別[J].東南大學學報:自然科學版,2015,45(2):224-230.

10.3969/j.issn.1001-0505.2015.02.005

TP393

A

1001-0505(2015)02-0224-07