一種適用于物聯網的群組接入認證協議

榮 星,江 榮,田立業

(1.解放軍信息工程大學三院,鄭州450004;2.北京工業大學計算機學院,北京100124; 3.國防科學技術大學六院,長沙410073)

一種適用于物聯網的群組接入認證協議

榮 星1,2,江 榮3,田立業2

(1.解放軍信息工程大學三院,鄭州450004;2.北京工業大學計算機學院,北京100124; 3.國防科學技術大學六院,長沙410073)

無線局域網與3G網絡互聯可作為物聯網業務的承載。針對現有接入認證方案中的安全和群組通信問題,提出一種基于可擴展身份驗證協議認證框架的群組接入認證協議。在初始化和注冊階段完成設備群組的建立,在認證和密鑰協商階段實現設備的安全接入。與傳統EAP-AKA協議相比,該協議采用基于橢圓曲線密碼體制的Diffie-Hellman密鑰交換協議以保證前向安全性,通過先到設備完成群認證向量的獲取,并與后來者共享認證的方式,實現群組認證功能并提高認證效率。分析結果表明,該協議提供相互認證并能抵抗多種類型的攻擊,有效減少了群組認證開銷,可滿足物聯網的業務要求。

物聯網;3G網絡;認證;橢圓曲線;DH密鑰交換;群組通信

1 概述

物聯網從M2M階段步入到廣域感知階段,最終實現機器與機器、人與機器、人與人之間的信息交互,可以釋放出巨大的社會生產力,引起了學術界的廣泛關注。由于物聯網中傳感網中無線技術種類繁多及廣域組網管理上的復雜性,而無線局域網(Wireless Local Area Network,WLAN)適用于異構數據間的匯集、處理和傳輸,3G網絡作為廣域網有著協議、尋址、鑒權、認證方面的優勢,因此,兩者相結合可作為物聯網的業務承載[1],基于3G的物聯網安全架構已經提出,未來能夠更好地發揮出物聯網的優勢[2]。

3G網絡和無線局域網均隸屬于無線網絡,3G

網絡系統能夠實現大范圍的覆蓋,但數據傳輸速率較低,不能滿足對數據傳輸有較高需求的應用;而WLAN能夠提供較高的數據傳輸速率,但是工作范圍有限,2種技術相結合可以更好地發揮各自的優勢。然而非3G網絡的移動終端需要接入到3G網絡時,必須進行接入認證。現有的接入認證方案主要都是基于可擴展身份驗證協議(Extensible Authentication Protocol,EAP)設計的,根據不同的需求衍生出許多不同的方案,其中EAP-AKA[3]是3GPP(the 3rd Generation Partnership Project)采用的候選認證機制,但存在假冒攻擊、會話密鑰泄露[4]和重認證流程隱私[5]等安全問題,文獻[6]針對此提出了3G-WLAN環境下一種雙向的身份認證協議。另外,目前現有網絡認證體系都是基于單個對象的一對一的認證方式,但是對于物聯網中大量用戶且這些用戶的屬性基本一致的某些業務,很可能業務的用戶終端會按照一定的原則(同屬一個應用/在同一個區域/有相同的行為特征)形成群組,如智能抄表業務。在這些應用場景下,當組內用戶終端同時接入網絡時,若采用現有的一對一的認證方式,不僅會增加網絡信令,導致網絡擁塞,且會占用大量網絡資源,因此現有網絡認證體系不再適用[7]。在這種情況下,為降低認證資源消耗,減少網絡擁塞,需要設計相應的群組認證機制。文獻[8]提出了基于集群架構的物聯網身份認證系統,但需要硬件的支持,且不適于3G-WLAN環境。鑒于EAP-AKA已經不能滿足群組認證的需求,文獻[9-11]中已經開始了某些特定的群組認證研究,但都只針對某一類型應用,缺乏通用性。

針對上述問題,本文基于EAP的認證框架設計一種安全有效的無線網絡群組接入認證協議(Secure and Efficient Group Access Authentication Protocol,SEGAP)。該協議引入隱私保護機制,并采用基于橢圓曲線密碼體制的DH(Diffie-Hellman)密鑰交換算法ECDH,提供密鑰的前向安全性,以提高認證效率,降低認證的通信開銷。

2 預備知識

2.1 網絡環境架構

無線局域網與3G網絡互聯的架構可抽象如圖1所示[12],其中包括:(1)移動設備(ME),接入WLAN網絡的無線通信設備;(2)接入點(AP),用于無線設備接入到有線網絡中;(3)認證、鑒權、計費服務器(AAA server),對移動設備進行接入認證和鑒權;(4)歸屬用戶服務器(HSS),包含用戶配置文件,執行用戶的身份驗證和授權,并可提供有關用戶物理位置的信息。假設AAA服務器和HSS之間已存在安全信道。

圖1 WLAN與3G網絡互聯的網絡架構

2.2 基于ECC的DH密鑰交換協議

ECDH是基于ECC的DH密鑰交換算法。交換雙方可以在不共享任何秘密的情況下協商出一個密鑰,主要過程如下:假設密鑰交換雙方為Alice和Bob,他們的共享曲線參數為一個階為N的有限域,此有限域上的橢圓曲線E、以及橢圓曲線上的點P。

(1)Alice生成隨機整數a,計算A=a·P。Bob生成隨機整數b,計算B=b·P;

(2)Alice將A傳遞給Bob。A的傳遞可以公開,即攻擊者可以獲取A。由于橢圓曲線的離散對數問題是困難問題,因此攻擊者不能通過A,P計算出a。Bob將B傳遞給Alice。同理,B的傳遞可以公開;

(3)Bob收到Alice傳遞的A,計算K=b·A;

(4)Alice收到Bob傳遞的B,計算K′=a·B;

Alice和Bob雙方通過計算都可以得到K=b·A=b·(a·P)=(b·a)·P=(a·b)·P=a· (b·P)=a·B=K′,該式滿足交換律和結合律,從而雙方得到一致的密鑰K。

3 群組認證協議SEGAP

群組認證協議的主要思想是:首先接入核心網的群組設備執行一次完整的認證流程,同時代表其他設備獲取群認證向量,然后群組中剩下的所有設備共享認證數據進行認證,協議可分為初始化、注冊和認證協商3個階段。

3.1 群信息初始化

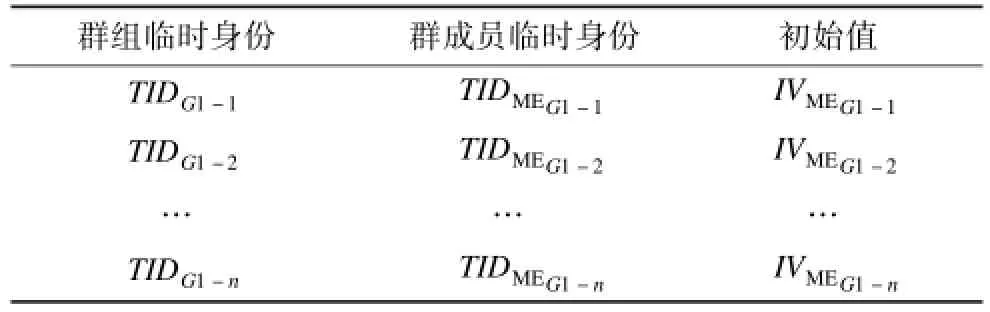

在群信息初始化階段,一組ME根據一定的原則(同屬一個應用/在同一個區域/有相同的行為特征)形成群組,設備制造商為群組中的設備及群組和位于核心網的HSS之間預先分配設備密鑰和群組密鑰,并在HSS中建立索引列表(見表1),表1中第2列是群組身份,第3列是群組中各設備

的身份信息,第4列是群組中各個設備的認證初始值。

表1 索引列表

協議中使用的符號定義見表2,函數f1,f2,f3,f4分別是臨時身份生成函數、MAC生成函數、群臨時密鑰生成函數以及共享密鑰生成函數。

表2 協議符號定義

3.2 注冊

不失一般性,設定群組中的設備MEG1-1需要通過AP接入到3G網絡中時,首先執行注冊流程,具體步驟如下:

步驟1AP向MEG1-1發送EAPRequest/ Identity消息用來獲取MEG1-1的身份信息。

步驟3AP將AUTHG1轉發給AAA服務器。

步驟4AAA服務器根據AUTHG1中的IDHSS找到相應的HSS,并將AUTHG1和自己的身份信息IDAAA發送給HSS。

步驟5HSS對收到的信息進行驗證:

(1)HSS使用f2,KMEG1-1-HSS從MACMEG1-1恢復出TG1,RMEG1-1,IDAAA以及IDAP,首先和從AUTHG1獲得的TG1和RMEG1-1進行比較,驗證TME和RMEG1-1的正確性,然后將IDAAA和從AAA服務器獲取的IDAAA進行比較,驗證AAA服務器的合法性,如果驗證通過,則說明AAA服務器的身份合法,TME在正確的認證時間范圍內且RMEG1-1是新鮮的。

(2)驗證通過后,HSS使用f1,KMEG1-1從TIDMEG1-1和TIDG1-1分別恢復出IDMEG1-1和IDG1。

步驟6HSS將IDAP,GTKG1,RHSS以及群組G1的臨時索引表發送給AAA服務器,臨時索引表如表3所示。

表3 群組G1的臨時索引列表

步驟7AAA服務器存儲這些參數為以后使用,至此注冊過程結束。

3.3 認證和密鑰協商

認證和密鑰協商步驟如下:

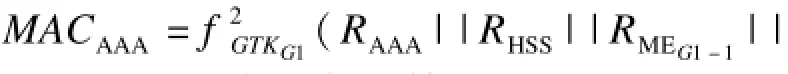

步驟2AAA服務器將認證令牌AUTHAAA= (MACAAA||RAAA||RHSS)以及aP發送給MEG1-1。

步驟3MEG1-1收到AUTHAAA后驗證MACAAA如下:

(3)ME將計算的MAC′AAA和AUTHAAA中的MACAAA進行比較,如果驗證通過,則說明AAA服務器和HSS合法,否則終止此次認證。

步驟5MEG1-1將MACMEG1-1-AAA和bP發送給AAA服務器,并計算MSK(用于保護ME和AP之

間的通信安全)。

步驟7AAA服務器將IDAP||MSK通過EAP Success消息發送給AP。

步驟8AP驗證IDAP是否和自己的身份信息匹配,如果驗證通過,AP存儲MSK并使用MSK將IDAP加密,通過EAP Success消息發送給ME。

步驟9ME使用MSK進行解密并驗證IDAP是否和自己之前接入的AP的身份信息相同,如果驗證通過,則認證過程結束,ME和AP之間將使用MSK保護兩者后續的通信。完整的認證步驟如圖2所示。

圖2 MEG1-1執行的完整認證流程

3.4群組中其他用戶的接入

當群組中的第2個用戶設備MEG1-2想要接入到3G網絡時,步驟如下:

步驟1 AP向MEG1-2發送EAPReqMEst/ Identity消息用來獲取ME的身份信息。

步驟3AP將AUTHG1轉發給AAA服務器;

之后,步驟4~步驟7可以省略。

接下來當AAA服務器收到AUTHG1后,使用已經保存的群組認證信息(IDAP,GTKG1,RHSS以及群組G1的臨時索引表),執行同樣認證和密鑰協商步驟,直至群組中最后一個ME通過認證,則整個群組認證結束。

4 協議分析

4.1 安全性分析

4.1.1 協議具有的安全屬性

本文協議具有如下安全屬性:

(1)保護設備及群組身份信息

在SEGAP中,群組的身份信息以及設備的身份信息都使用它們和HSS之間的共享密鑰進行加密,因此,只有ME和HSS才能從加密的臨時身份信息中獲取真實的設備和群組身份信息。

(2)抵抗中間人攻擊

1)由于只有ME和HSS才能從加密的臨時身份信息中獲取真實的設備和群組身份信息,因此攻

擊者不能獲得群組的身份信息以及設備的身份信息,從而他也不能篡改這些身份信息。

2)AAA服務器向AP發送攜帶有IDAP||MSK的EAP Success消息,AP可以驗證IDAP是否和自己的身份信息匹配,進一步的,AP通過身份驗證后將使用MSK加密的IDAP發送給ME,ME可以驗證是否是自己之前接入的AP。

3)ME還可以通過驗證MACAAA確定HSS的身份是否合法。

通過以上3種情況的分析,可以看到本文提出的協議可以抵抗多種類型的中間人攻擊。

(3)密鑰協商以及完美前向安全性

為提供ME和AAA服務器之間的完美前向安全性,本文使用了ECDH作為協議的重要組成部分,KME-AAA的產生使用了ECDH進行密鑰協商,密鑰的組成參數為aP和bP,同時使用GTK進行加密,在保證KME-AAA安全性的同時,和KME-HSS以及MSK等一系列密鑰沒有不存在任何形式的關聯,即使KME-AAA泄露,攻擊者也不能得到其他密鑰,從而保證了完美前向安全性。

(4)抵抗重放攻擊

首先當MEG1-1接入核心網絡的時候,會使用時戳TG1來確保該群組認證在一個合理的時間范圍內進行,當每個設備在進行接入認證時,會使用自己生成的一個隨機數R,該隨機數每次認證是不同的,因此可以抵抗重放攻擊。同時,本文使用認證初始值IVME可以取代原來的同步機制,IVUE+i就代表這是ME的第i次認證流程,從而不需要采用專門的同步機制。

(5)提供相互認證

該協議最主要的功能就是提供相互認證,包括以下4個方面的認證:

1)HSS對群組的驗證:當群組中的首個設備需要接入3G網絡時,會將群組臨時身份以及時戳發送至HSS,HSS解密群組臨時身份后根據群組身份信息查找相應的群組密鑰GK,并根據群組密鑰計算群臨時密鑰GTK,同時將相關認證參數發送給AAA服務器。

2)AP對AAA服務器的驗證:AAA服務器將IDAP||MSK通過EAP Success消息發送給AP,AP驗證IDAP是否和自己的身份信息匹配,如果驗證通過,則說明從AAA服務器發送的MSK的目標對象正確。

3)群組設備對HSS的認證:ME收到AUTHAAA對MACAAA進行驗證,將自己計算的MAC′AAA和AUTHAAA中的MACAAA進行比較,由于其中含有HSS的身份信息以及HSS產生的隨機數,并使用GTK進行加密,而GTK只能由ME和HSS生成,如果驗證通過,則說明該HSS合法。

4)AAA服務器和ME之間的相互認證:ME通過驗證MACAAA實現對AAA服務器進行認證,同時AAA服務器通過驗證MACMEG1-1-AAA完成對ME的認證,具體的驗證流程見4.1.2節。

4.1.2 協議的形式化分析

本文協議最主要的功能是提供認證和密鑰協商,將使用AVISPA(Automated Validation of Internet Security Protocols and Applications)對協議進行安全性驗證。由于AAA服務器和HSS之間已經建立起安全信道,因此只考慮ME和AAA服務器之間協議的安全性,此外由于每個設備的認證過程一致,將只對一個設備的認證過程進行驗證。

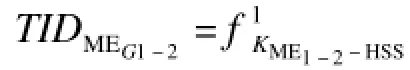

本文使用動態模型檢驗器OFMC來進行測試,測試的安全目標是確保ME和AAA服務器之間能夠進行成功的雙向認證并安全共享會話密鑰,使用OFMC對SEGAP測試的消息輸出結果如下:

從測試結果可以看出,SEGAP能夠實現ME和AAA服務器之間的認證,并且能夠成功建立ME和AAA服務器之間的會話密鑰,整個認證過和密鑰協商過程安全。

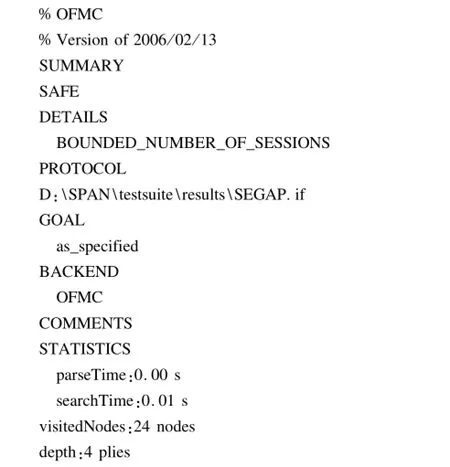

4.1.3 協議的安全性比較

表4將本文協議和基于EAP的協議進行安全性比較,可以看出,SEGAP協議采用對稱密碼和ECDH混合的操作模式,計算復雜性低于其他采用公鑰的EAP協議。在安全性方面,如隱私保護、前向安全性上還優于某些協議。同時SEGAP還支持異構網的接入認證以及群組認證,這是多數基于EAP的協議(如EAP-PEAP[13])所不具有的。

表4 協議安全性比較

4.2 性能分析

由于目前基于EAP-AKA的主流協議主要都是安全性方面的改進,它們的一個共同特點是都采用傳統的EAP-AKA的信令模式,并沒有設計群組認證機制,因此其信令過程和傳統的EAP-AKA基本一致。因此,這里只對本文協議和傳統的EAP-AKA協議進行比較。

首先考慮在一個群組中,假設因為ME和AAA服務器之間的通信距離比ME和HSS的要小。同樣,假設AAA服務器和HSS之間一條消息的傳輸代價是b個單位,b<1,理由同上。

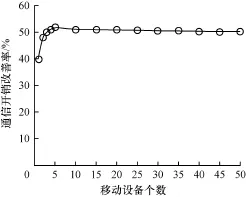

假設SEGAP中ME和HSS之間一條消息的傳輸代價是一個單位(one unit),ME和AAA服務器之間的是a個單位,a<1。考慮到以下2種情況: (1)AAA服務器必須要到HSS獲取新鮮的認證向量,此時有4條消息的傳送;(2)AAA服務器已經擁有一組新鮮的認證向量,此時有2條消息的傳送。當a=0.5,b=0.6時SEGAP相比于EAP-AKA的通信開銷改善率如圖3所示。可以看出,隨著設備數量的增多以及AAA服務器和HSS之間消息的傳輸代價的增大,通信開銷的改善率I也會增大,這是因為在EAP-AKA中,每個設備進行接入認證都執行完整的認證流程,則AAA服務器就要頻繁地和HSS進行通信以獲取新鮮的認證向量,而SEGAP中一個群組中設備的認證只需AAA服務器和HSS交換一次信息。

圖3 SEGAP相比于EAP-AKA的通信開銷改善率

5 結束語

本文基于EAP-AKA認證框架,采用基于橢圓曲線密碼體制的Diffie-Hellman密鑰交換算法,設計了一種新的隱私增強型無線網絡群組認證協SEGAP。與傳統的EAP-AKA相比,該協議增強了隱私保護功能,提供了密鑰的完美前向安全性。同時該協議能夠應用于群組通信場景,在通信開銷以及認證信令消息數等方面具有更好的性能,可以較好地滿足物聯網系統的業務需求。下一步將就物聯網中的授權問題開展研究。

[1]孫玉硯,劉卓華,李 強,等.一種面向3G接入的物聯網安全架構[J].計算機研究與發展,2010,47(2): 327-332.

[2]夏文棟.基于3G-WLAN交互系統的物聯網研究[J].微電子學與計算機,2011,28(7):139-142.

[3]Arkko J,Haverinen H.Extensible Authentication Protocol Method for 3rd GenerationAuthenticationandKey Agreement(EAP-AKA)[S].RFC4187,Internet Engineering Task Force,2006.

[4]Mun H,Han K,Kim K.3G-WLAN Interworking:Security Analysis and New Authentication and Key Agreement Based on EAP-AKA[C]//Proceedings of Wireless Telecommunications Symposium.Washington D.C.,USA:IEEE Press,2009:1-8.

[5]Pereniguez F,Kambourakis G,Marin-Lopez R,et al.Privacy-enhanced Fast Re-authentication for EAP-based Next Generation Network[J].Computer Communications, 2010,33(14):1682-1694.

[6]許萬福,侯惠芳.3G-WLAN互聯網絡中EAP-AKA協議的分析與改進[J].計算機工程與應用,2010, 46(32):81-83.

[7]楊光華.移動互聯網安全熱點分析[EB/OL].[2011-03-14].http://www.cww.net.cn/TComment/ html/2011/3/14/2011314921357151_2.htm.

[8]馮福偉,李 瑛,徐冠寧,等.基于集群架構的物聯網身份認證系統[J].計算機應用,2013,33(S1):126-129.

[9]Ngo H H,Wu X P,Le P D,et al.An Individual and Group Authentication Model for Wireless Network Services[J].Journal of Convergence Information Technology,2010, 5(1):82-94.

[10]Chen Y W,Wang J T,Chi K H,et al.Group-based AuthenticationandKeyAgreement[J].Wireless Personal Communications,2010,62(4):965-979.

[11]Aboudagga N,RefaeiMT,EltoweissyM,etal.AuthenticationProtocolsforAdHocNetworks: Taxonomy and Research Issues[C]//Proceedings of the 1st ACM International Workshop on Quality of Service &Security in Wireless and Mobile Networks.New York, USA:ACM Press,2005:96-104.

[12]Kwon H,Cheon K Y,Roh K H,et al.USIM Based Authentication Test-bed for UMTS-WLAN Handover[EB/OL].[2014-01-20].http://www.ieee-infocom.org.

[13]Ou G.Ultimate Wireless Security Guide:An Introduction to LEAP Authentication[EB/OL].(2012-06-15).http:// www.techrepublic.com/article/ultimate-wireless-securityguide-an-introduction-to-leap-authentication/6148551.

編輯 金胡考

A Group Access Authentication Protocol for Things of Internet

RONG Xing1,2,JIANG Rong3,TIAN Liye2

(1.The 3rd Academy,PLA Information Engineering University,Zhengzhou 450004,China;

2.College of Computer Science,Beijing University of Technology,Beijing 100124,China;

3.The 6th Academy,National University of Defense Technology,Changsha 410073,China)

Wireless Local Area Network(WLAN)can be combined together with 3G network to be the carrier of Internet of Things(IoT).To solve the problem of security and group communication in recent access authentication schemes,this paper proposes a Secure and Efficient Group Access Authentication Protocol(SEGAP).It sets up the equipment group in initialization and registration stage and accomplishes the secure access in authentication and key agreement stage.Compared with conventional EAP-AKA,this scheme guarantees stronger forward security by adopting Elliptic Curve Diffie-Hellman(ECDH),enables first equipment in group to acquire group authentication vector,this paper shares it with others who come later,and provides better authentication performance by realizing group access authentication.The analysis results illustrate that the protocol can reduce the cost of group communication and can be applied to the business of IoT very well.

Internet of Things(IoT);3G network;authentication;elliptic curve;Diffie-Hellman(DH)key exchange; group communication

榮 星,江 榮,田立業.一種適用于物聯網的群組接入認證協議[J].計算機工程,2015,41(3):15-20.

英文引用格式:Rong Xing,Jiang Rong,Tian Liye.A Group Access Authentication Protocol for Things of Internet[J].Computer Engineering,2015,41(3):15-20.

1000-3428(2015)03-0015-06

:A

:TP393

10.3969/j.issn.1000-3428.2015.03.003

國家科技重大專項基金資助項目(2012ZX03002003);“核高基”重大專項(2010ZX01037-001-001)。

榮 星(1986-),男,博士研究生,主研方向:信息安全,云計算;江 榮,博士研究生;田立業,博士。

2014-01-17

:2014-04-24E-mail:royafly@126.com