校園網IP地址防盜措施

康向榮

(河北工業職業技術學院宣鋼分院計算機系,河北宣化,075100)

0 引言

校園網絡普遍采用靜態IP地址分配的策略,使網絡地址的規劃更為便捷和科學,而且便于對校園內部的用戶進行詳細的實名統計,在發生網絡故障時可以快速的定位故障點,實現IP地址的跟蹤管理。但同時IP地址盜用或沖突也嚴重影響網絡的穩定和安全,如果合法地址被人盜用,網絡上存有的數據就可能被人竊聽,甚至盜用或是破壞,損失會非常嚴重。加強IP地址防盜用的技術措施和管理手段是解決這類問題的主要方式。

1 IP 地址盜用原理

IP地址盜用會影響合法用戶正常使用網絡,本機的IP地址被盜用者修改為本子網內另一合法用戶的IP地址,然后借用該IP地址訪問網絡,如此,基于該IP地址的一切控制或計費皆會發生錯誤。

2 IP地址防盜措施

校園網的IP地址防盜可在網管交換機上的實現主要采用各種綁定技術,以下以CISCO交換機為例討論綁定技術的實現。

2.1 MAC和端口綁定

通過將MAC地址和CISCO交換機的端口進行綁定,使該端口只容許通過綁定的MAC地址的計算機,非綁定的MAC地址的計算機均被阻止,從而使該端口下被容許的計算機才能訪問網絡。以下為實現的過程。

登陸CISCO2960交換機,輸入管理口令進入配置模式:

Switch#config terminal

進入配置模式

Switch(config)# Interface fastethernet 0/1

進入具體端口配置模式

Switch(config-if)#Switchport port-secruity

配置端口安全模式

Switch(config-if )switchport port-security macaddress MAC(主機的MAC地址)

配置該端口要綁定的主機的MAC地址

Switch(config-if )switchport port-security violation protect

設置非授權地址的數據轉發方式為不轉發數據

2.2 IP和端口綁定

IP地址與交換機端口的綁定,此種方法綁定后的端口只有被容許的IP地址能夠通過,其他IP地址將被阻斷,有效的防止了亂改IP。這種方法的好處是控制了IP地址和端口,只有該端口下聯的主機可以訪問網絡,其他端口下聯的主機只有在其他可控端口下才能訪問網絡,這種方式需要大量的可網管接入層交換機。以下是實現的過程。

cisco(config)# interface FastEthernet0/17

進入具體端口配置模式

cisco(config-if)# ip access-group 6 in

容許訪問控制列表6進入該端口

cisco(config)#access-list 6 permit 192.168.36.58

訪問控制列表6的規則為容許192.168.36.58這個IP地址通過

這樣就將交換機的FastEthernet0/17端口與IP地址192.168.36.58綁定。

2.3 IP和MAC綁定

IP地址和MAC地址的綁定的作用是通過ARP協議,成對的捆綁IP和MAC,實現該IP地址只能由捆綁的MAC地址使用,其他MAC地址無法使用,IP地址與MAC地址的綁定可以有效的防止IP地址被盜用,將IP地址改成綁定了MAC地址的IP后,其網絡被阻斷,以下是實現的過程。

cisco(config)# arp 192.168.36.58 0000.e268.9980 ARPA

在CISCO交換機上將IP地址192.168.36.58與MAC地址0000.e268.9980做靜態ARPA綁定。

2.4 IP和MAC綁定的實際案例分析

企業網絡主要采用靜態IP地址的管理模式,通過靜態IP地址對最終用戶進行詳細的信息統計,這里通過分析靜態IP地址和MAC地址的綁定,并通過CISCO交換機和IP地址反查,以及MAC地址追蹤技術,阻止并查找盜用者具體位置的實際案例,對IP地址和MAC地址的綁定技術進行深入的技術分析。

某網絡的IP地址規劃為:核心交換機為三層的CISCO6509交換機,接入層交換機為二層的CISCO2960交換機,192.168.11.0網段為教學樓網絡,192.168.12.0網段為圖書館網絡,教學樓網段的192.168.11.16計算機的IP被盜用,導致該計算機無法進行內部辦公。對本案例進行分析后,首先將盜用者的計算機定位,查找到該盜用計算機并中斷其網絡;之后,將財務計算機進行IP和MAC的捆綁;最后,進行IP地址盜用測試,防止財務的計算機再次發生該類型的問題。

在CISCO6509交換機上對盜用的IP地址進行MAC分析,

cisco6509#show arp | include 192.168.11.16

Internet 192.168.11.16 1 0023.7d3e.11bd ARPA Vlan11

得到192.168.11.16的MAC地址為0023.7d3e.11bd,對該MAC地址進行端口定位,找到具體的地理位置。

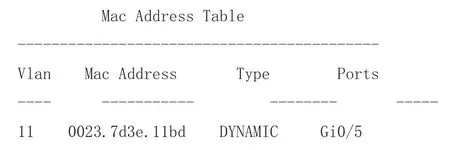

cisco2960#show mac address-table address 0023.7d3e.11bd

Total Mac Addresses for this criterion: 1

從交換機的信息上可以明確的發現該MAC地址是從第5口聯結的,通過查看交換機的第5口的聯結信息,就可以找到第5口聯結的房間從而找到盜用者,將該端口shutdown就可以切斷該用戶的網絡。

在切斷盜用用戶后,將財務的計算機進行IP和MAC的捆綁,使財務的計算機免于IP盜用的影響。在三層交換機CISCO6509上,捆綁192.168.11.16的IP地址和MAC地址。

cisco6509(config)#arp 192.168.11.16 0023.7d3e.11bd ARPA

在捆綁之后192.168.11.16這個IP地址將只能用于0023.7d3e.11bd這個MAC地址。

用測試的計算機盜用192.168.11.16這個IP地址,在測試機修改IP后,測試機無法在交換機上取得192.168.11.16這個IP地址的ARP解析,使得測試機無法進行任何網絡操作,從而保證財務計算機可以正常的訪問公司的辦公網絡。這里需要注意的是財務計算機在測試機修改IP后會報IP地址沖突的提示,但是由于三層交換機的ARP解析始終是財務計算機的IP地址和MAC地址的捆綁,所以測試機即便與財務計算機有接入層的沖突,但仍然不影響財務計算機的正常使用。

3 結語

校園網的IP地址管理是校園網穩定和發展的基礎,建立IP地址和MAC地址的信息檔案,自始至終的對內網用戶執行嚴格的管理、登記制度,將每個用戶的IP地址、MAC地址、上聯端口、物理位置和用戶身份等信息記錄在數據庫中,合理地利用以上措施會極大的減少IP地址盜用等網絡故障發生的幾率,同時解決此類故障的效率也將極大的提升。用不斷加強的技術措施來控制網絡行為,有效的防止竊取IP地址等僥幸心理,讓更為先進的技術成為管理的堅實基礎,更好的為校園網絡的發展提供有力的保證。

[1]吳斌.IP地址管理技術在企業局域網中的應用[J].數字技術與應用,2013,03:67.

[2]楊延朋.校園網IP地址管理系統的設計與實現[D].遼寧科技大學,2011.

[3]鄭彥東.IP地址盜用解決方案[J].硅谷,2011,10:21+40.