無線傳感器網絡可生存性增強技術研究概述*

,

(哈爾濱工程大學 計算機科學與技術學院,黑龍江 哈爾濱 150001)

0 引 言

隨著通信技術、嵌入式技術與傳感器技術的發展和成熟,使得具有低功耗、低成本、多功能等優點的微型傳感器在各個領域開始扮演重要的角色。無線傳感器網絡(WSNs)正是由大量的微型傳感器組成的無線網絡,其價值在于可以實時監測、感知、采集網絡分布區域內的各種環境和監測對象的信息,并對這些信息進行處理,獲得詳盡準確的信息,并將信息傳輸給用戶[1]。然而,由于無線傳感器網絡節點能量少和結構簡單等缺點,導致了其容易因發生故障或者遭受攻擊而無法繼續工作,降低了WSNs提供服務的質量,縮短了WSNs的生命周期。這就對WSNs安全技術提出了更高的要求。

網絡安全技術在經歷以“防”和“檢”為主的2個階段后,發展成為以“容”為主導思想的第三個階段,即網絡可生存性階段。可生存性指在遭受攻擊、故障或意外事故時,系統能夠及時完成其關鍵任務的能力。近年來,國內外對于WSNs的可生存性技術的研究日趨熱烈,也取得了豐富的研究成果。本文從容錯技術、入侵檢測技術和自再生技術3個方面介紹了WSNs可生存性技術的研究進展。

1 WSNs容錯技術

1.1 WSNs覆蓋控制技術

WSNs的覆蓋控制問題,可以看作是在WSNs節點能量、無線網絡通信帶寬、網絡計算處理能力等普遍受限情況下,通過選擇傳感器節點部署位置等手段,最終使WSNs的各種資源得到優化分配,從而達到改善感知、監視、傳感、通信等各種服務質量的目標。根據覆蓋對象不同,WSNs的覆蓋控制算法可以分為目標覆蓋、柵欄覆蓋、區域覆蓋3種類型。

1)目標覆蓋

目標覆蓋的覆蓋對象是區域內一組隨機的目標點。目標覆蓋主要考慮如何利用少量的節點將所有目標點全部覆蓋的同時減少節點能耗的問題。

解決目標覆蓋問題的主要方法為劃分節點集合,使不同集合的節點只負責針對一個目標點進行監控,并且在集合內部調度節點,達到節能效果。Cardei M提出的針對離散目標點的能量高效覆蓋的方法有一定的代表性。該方法將網絡節點劃分為若干個互不相交的節點集合,且每個節點集合能夠完全覆蓋這些目標點,周期性地調度這些集合中的節點,使在任意時刻只有集合中的某一個節點處于活躍工作狀態,可以有效延長整個網絡的生存時間[2]。由于如何構造最大數量的無交節點集是一個NP完全問題,為此,Cardei M提出一個基于混合整數規劃的啟發式算法,并在此基礎上又進行了擴展,提出了新的集合劃分方法,即,不限制每個節點只能加入一個節點集合,而是允許一個節點同時加入多個節點集合[3]。

2)柵欄覆蓋

柵欄覆蓋的覆蓋對象是穿越目標區域的路徑。柵欄覆蓋考慮的是移動目標穿越傳感器網絡監控區域過程中被發現、檢測和識別的概率問題。

Megerian S在文獻[4]中提出了一種基于Voronoi圖和Delaunay三角形的算法:Voronoi圖的邊由距離每只傳感器盡可能遠的點構成的,Delaunay三角形的邊由距離傳感器盡可能近的點構成,然后給Voronoi圖和Delaunay三角形的邊加權值,最后用最短路徑生成算法得到最壞與最佳覆蓋路徑。Liu B[5]基于滲透理論提出了節點密度的臨界值。當節點密度小于臨界值時,一定存在一條路徑使目標穿過時不被傳感器感知到;當節點密度大于臨界值時,一定不存在一條路徑使目標穿過時不被傳感器感知到。

3)區域覆蓋

區域覆蓋的覆蓋目標是指定區域,是目前研究較多的問題之一,它考慮的是如何部署傳感器節點將整個目標區域完全覆蓋的問題。為了保證傳感器節點對所監測區域的感知,通常部署大量冗余節點,以保證任意監測區域都至少被k個傳感器節點所感知,這種覆蓋策略稱為k重區域覆蓋。

Huang C F等人針對布爾感知圓盤模型設計了一種基于節點感知范圍的圓周覆蓋情況的集中式多重覆蓋判定算法[6],并且進一步地將以上方法推廣到了三維空間的情況并解決了三維空間中的區域k重覆蓋問題。Wang X等人證明了當通信半徑R大于等于感知半徑的2倍時,k重覆蓋網絡一定是連通的,進而提出了一種旨在為網絡中不同區域實現不同覆蓋等級的覆蓋配置協議CCP[7]。Hefeeda M等人則更進一步地利用了幾何圓盤覆蓋的特性,針對圓盤感知模型提出了基于VC維和ξ-net的隨機選擇活躍節點的方法,并給出了該方法的集中式和分布式實現方案RKC和DRKC[8]。Yang S等人在文獻[9]中指出,在傳感器節點密集部署的情況下,對目標區域的監測情況,可以用目標區域內各個傳感器節點所處位置的監測情況來近似,并將最小k重覆蓋問題轉化為了最小支配集問題,然后利用圖論中基于支配集的方法求解最小多重覆蓋。

雖然覆蓋控制技術領域的研究取得了一些進展,但研究中仍有許多因素沒有考慮,如網絡中存在的多種感知模型,節點感知半徑在實際應用中的變化等。

1.2 WSNs拓撲控制技術

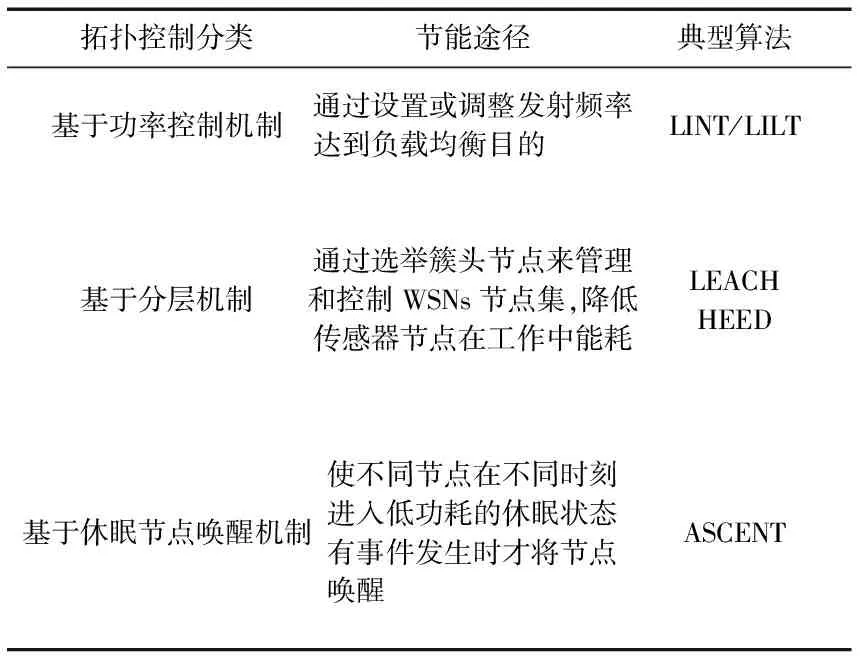

拓撲控制研究的主要問題是在保證一定的網絡連通質量和覆蓋質量的前提下,如何形成一個優化的網絡拓撲結構。Santi P在文獻[10]中指出拓撲控制可以有效地減少能量損耗和信號干擾。本文將對WSNs中以節能為目的的拓撲控制算法進行分類綜述,如表1所示。

表1 拓撲控制算法的分類

1)基于功率控制機制的拓撲控制算法:COMPOW是第一個可實現的無線Ad Hoc網絡設計的典型功率控制方案[11]。文獻[12]改進了COMPOW,提出可通過設置不同功率水平來管理不同發射功率以實現整個網絡節點的負載均衡的思想,使得網絡通信量最大化、延長電池使用壽命、延長整個網絡的生命周期。LINT/LILT[13]算法是基于節點度數的功率控制算法,LINT利用路由協議收集的本地可用鄰居信息來實現拓撲控制。LILT主要利用網絡全局拓撲信息來發現和修復網絡分割來彌補LINT算法會導致網絡分割的不足。

2)基于分層機制的拓撲控制算法:由于WSNs是大規模分布式網絡,這使得拓撲生成問題也十分的復雜,因此,可以通過分簇的方法降低問題的復雜性。分簇的思想來自基于地理自適應保真(geographical adaptive fidelity,GAF)算法,該算法根據地理位置來劃分單元格,并且在每個單元格中選擇一個當值節點。Santi P[14]提出了一種GAF的改進算法,設計了完全選擇和隨機選擇2種不同當值節點的選擇算法,并分析不同節點選擇條件下的網絡連通方式。LEACH[15]算法是分簇算法中較有影響的算法之一。LEACH是一種周期執行的自適應分簇拓撲算法,每個周期分為簇建立階段和數據通信階段,并且以等概率的簇頭選取策略來選取簇頭來達到能耗均衡的目的。HEED[16]算法則采用根據不同的耗能情況來實現不等概率的簇頭選取策略,這樣簇頭的選取更加合理并且該算法也對成簇速度上有了很大的改進。

3)基于休眠節點喚醒機制的覆蓋控制算法: ASCENT[17]著重衡量網絡中簇頭節點的數量,通過調節Sink節點網在保證數據通路的暢通前提下盡量減少工作節點的能耗。

拓撲控制技術的研究中實驗模型過于理想化,沒有充分考慮到實際應用中的諸多困難,缺乏拓撲生成后WSNs性能的有效度量方法。

1.3 WSNs生存性增強路由技術

生存性增強的路由技術兼顧了節能和數據的可靠傳輸等方面,在增強WSNs可生存性上起著重要作用。INSENS[18]協議是由Deng J等人提出的無線傳感器路由協議,采用多徑路由結合密碼機制來實現WSNs的安全性并保證數據的可靠傳輸。Deng J又在后續的研究中提出了反流量分析技術用于保護基站不被發現,從而提高了整個網絡的數據安全性[19]。由于INSENS協議采用的是相同的密鑰來加密,因此,一旦密鑰泄露,整個網絡的信息就會被輕而易舉的破解。為了彌補這種不足,MVMP[20]路由協議結合了數據碎片,多徑路由和多版本加密的算法為WSNs提供了更好的數據安全性。

2 WSNs入侵檢測技術

當惡意破壞網絡的事件發生時,采取有效措施來地檢測入侵并且給以相應的應對方案可以有效的增強網絡容忍入侵的能力。文獻[21]給出了通用的入侵檢測模型并對入侵檢測技術做了綜述。

1)基于信任度的入侵檢測技術

Lin M等人[22]提出了基于信任模型的動態入侵檢測方案,利用具有較高信任度的節點來交替地檢測簇內節點,提出了非參數CUSUM 的檢測改進算法,根據信任等級不同,采取的報警響應方案也不相同,該算法能有效減少節點的能源消耗,減小節點的計算開銷。Ju Long等人[23]提出了基于加權信任機制的入侵檢測方法,在系統開始就給每個傳感器節點分配權重,當節點發送與其他節點不同的報告時權重降低,當權重低于閾值時被認為是惡意節點。

2)基于機器學習和數據挖掘的入侵檢測技術

Su C C等人[24]提出了一種基于聚類的入侵檢測算法,可用于檢測路由異常。文獻[25]提出了一種基于成簇的WSNs入侵檢測機制,是在簇頭結點建立入侵檢測模型,該模型采用基于正常和誤用2種檢測模式,該方法的優點是具有高入侵檢測精確度,并避免了資源的浪費;同時檢測后的數據會反補到規則庫中,充分使用了神經網絡自學習能力強的優點讓入侵檢測系統能夠及時發現入侵行為。

3)基于流量分析的入侵檢測技術

韓志杰等人[26]采用 Markov線性預測模型,為WSNs設計了一種基于流量預測的拒絕服務攻擊檢測方案。在該方案中,每個節點基于流量預測判斷和檢測異常網絡流量,無需特殊的硬件支持和節點之間的合作;提出了一種報警評估機制,有效提高該方案的檢測準確度,減少了預測誤差或信道誤碼所帶來的誤報。Ponomarchuk Y等人提出了基于流量分析的入侵檢測方案 ,通過對鄰居節點的行為進行分析,然后應用到選定參數,即一定長度的時間窗下所接收數據包的數量和接收數據包之間的時間間隔,它不需要任何額外的硬件安裝和額外的通信費用,其計算代價也比較低[27]。

4)其他入侵檢測技術

文獻[28]提出了將本體論和輕量入侵檢測系統相融合的方法,該方法既有本體論的優勢又具有輕量入侵檢測系統的節能優勢。文獻[29]提出了一種入侵檢測的算法,該算法不需要先前網絡行為的知識,也不需要經過一段時間學習來建立網絡行為的知識,適用于中小型的WSNs。文獻[30]提供了一種用于度量入侵檢測策略優劣的方法,該方法可以為網絡的管理人員提供選擇合適的入侵檢測方法的依據。由于有的應用需要不同等級的檢測,文獻[31]提出了一種基于高斯分布的WSNs的入侵檢測方法,該方法用入侵距離和網絡部署參數來衡量對不同應用采取的檢測等級。

3 WSNs自再生技術

當電池能量耗盡,大量傳感器失效會導致WSNs中出現覆蓋空洞,因此,為了延長WSNs的使用時間就需要將產生的漏洞及時覆蓋以保證網絡服務質量。

對于構成網絡的節點全為靜止節點的網絡來說,文獻[32]提出了一種當空洞出現時選擇距離空洞中心較近的休眠節點喚醒的方法來覆蓋空洞。但是,在部署節點時如果增加大量的冗余節點會增加成本,而且空洞的出現時隨機的沒有針對性。文獻[33]提出在網絡使用一段時間之后播撒第二代節點的方式來延長網絡生命周期,而播撒的隨機性無法保證空洞區域被節點覆蓋。對于構成網絡的節點全為移動節點的網絡來說,文獻[34]采用“虛擬力”的方法來填補WSNs中的洞。文獻[35]基于幾何圖形的分析的向量方法來指導節點移動的路徑。對于靜態和移動節點混合的網絡中,用少量的移動節點來負責修復網絡空洞,而用大量的靜態節點來完成整個網絡的功能,這樣,既節省資本又能達到覆蓋效果達到了一種均衡。

目前提出的漏洞修補技術沒有充分考慮到傳感器實際工作的地理環境等諸多因素,缺乏對漏洞產生原因進行分析。

4 結束語

生存性技術可以提高WSNs提供服務的質量、延長網絡的生存周期,是WSNs研究的重要領域。本文對近年來主要WSNs可生存性增強技術進行了總結和探討,指出其中不足。

目前,對于傳感器生存性增強技術的研究雖然取得了一定的進展,但是研究大都只停留在理論階段,較少考慮傳感器節點工作的實際環境對WSNs生存性的影響。因此,實際環境對WSNs生存性的影響、多種感知模型節點混合的WSNs生存性技術研究、實時的入侵檢測機制、WSNs可生存性技術的評估將是研究的重點和熱點。

參考文獻:

[1]李建中,高 宏.無線傳感器網絡的研究進展[J].計算機研究與發展,2008,45(1):1-15.

[2]Cardei M,Du D Z.Improving wireless sensor network lifetime through power aware organization[J].Wireless Sensor Networks,2005,11(3):333-340.

[3]Cardei M,Thai M T,Li Y,et al.Energy-efficient target coverage in wireless sensor networks[C]∥Proceedings of IEEE INFOCO,2005:1976-1984.

[4]Megerian S,Koushanfar F.Worst and best-oase coverage in sensor networks[J].IEEE Trans on Mobile Computing,2005,4(1):84-92.

[5]Liu B,Towsley D.On the coverage and detect ability of large-scale wireless sensor networks [C]∥Proceedings of WiOpt’03:Mode-ling and Optimization in Mobile,Ad-Hoc and Wireless Networks,INRIA Sophia-Antipolice,Franee,2003:66-69.

[6]Huang C F.The coverage problem in wireless sensor network[J].Mobile Networks and Applications,2005,4(10):519-528.

[7]Wang X,Xing G.Integrated coverage and connectivity configuration in wireless sensor network[C]∥Proceedings of the 1st International Conference on Embedded Networked Sensor Systems,Los Angeles,CA,2003:28-39.

[8]Hefeeda M.Randomized k-coverage algorithms for dense sensor networks[J].INFOCOM 26th IEEE International Conference on Computer Communications,2007:2376-2380.

[9]Yang S,Dai F.On connected multiple point coverage in wireless sensor network[J].International Journal of Wireless Information Networks,2006,13(4):289-301.

[10] Santi P.Topology control in wireless Ad Hoc and sensor network-s[J].ACM Computing Surveys(CSUR),2005,37(2):164-194.

[11] Narayanaswamy S,Kawadia V,Sreenivas R S,et al.Power control in Ad-Hoc networks:Theory,architecture,algorithm and implementation of the COMPOW protocol[C]∥Proc of European Wireless Networks,Florence,Italy,2002:156-162.

[12] Kawadia V,Kumar P R.Principals and protocols for power control in Ad-Hoc Networks[J].IEEE Journal on Selected Areas in Co-mmunications,2005,23(1):76-78.

[13] Kubisch M,Karl H.Distributed algorithm for transmission power control in wireless sensor networks[C]∥IEEE Wireless Communications and Networking Conference,New York,USA,2003:558-563.

[14] Santi P.Maintaining a connected backbone in wireless sensor network[C]∥Lecture Notes in Computer Science,1st European Workshop on wireless sensor networks,Berlin,2004:556-568.

[15] Heinzekman W,Chandrakasan A.An application-specific protocol architecture for wireless micro-sensor network[D].Boston:Massachusetts Institute of Technology,2000.

[16] Younis O,Fahmy S.HEED:A hybrid,energy-efficient,distributed clustering approach for ad hoc sensor networks[J].IEEE Tran-sactions on Mobile Computing,2004,3(4):366-379.

[17] Cerpa A,Estrin D.ASCENT:Adaptive self-configuring sensor networks topology[J].IEEE Transactions on Mobile Computing,2004,3(3):272-285.

[18] Deng J,Han R.INSENS:Intrusion-tolerance routing in wireless sensor network[J].Computer Communications,2006,29(2):216-230.

[19] Deng J,Han R.Intrusion tolerance and anti-traffic analysis in wireless sensor networks[C]∥International Conference on Dependable System and Networks,Florence,Italy,2004:637-646.

[20] Papadimitratos P,Zygmunt J.Haas:Secure message transmission in mobile Ad Hoc networks[C]∥ACM Workshop on Wireless Security,2003:62-66.

[21] 段曉陽,馬卉芳,韓志杰,等.無線傳感器網絡入侵檢測系統研究綜述[J].電腦知識與技術,2011,7(13):3004-3006.

[22] Lin M,Nan S.An intrusion detection algorithm for wireless sensor network based on trust management module[C]∥International Conference on Internet Technology and Applications,2010:1-4.

[23] Ju L, Li H. An improved intrusion detection scheme based on weighted trust evaluation for wireless sensor networks[C]∥Proceedings of the 5th International Conference on Ubiquitous Information Technologies and Applications(CUTE),2010:1-6.

[24] Su C C,Chang K M.The new intrusion prevention and detection approaches for clustering-based sensor networks[C]∥Wireless Communication and Networking Conference,2005:1927-1932.

[25] Hu Xiangdong,Bai R Z.Research on intrusion detection model of wireless sensor network[C]∥2011 International Conference Computer on Science and Service System(CSSS),2011:3471-3474.

[26] 韓志杰,張瑋瑋,陳志國.基于Markov的無線傳感器網絡入侵檢測機制[J].計算機科學與工程,2010,32(9):27-29.

[27] Ponomarchuk Y,Seo Dae-Wha.Intrusion detection based on traffic analysis in wireless sensor networks[C]∥Wireless and Optical Communications Conference(WOCC),2010:1-7.

[28] Hsieh Chia Fen,Huang Y F.A light-weight ranger intrusion detection system on wireless sensor networks[C]∥2011 Fifth International Conference on Genetic and Evolutionary Computing,2011:49-52.

[29] Rong Chunming,Eggen S.A novel intrusion detection algorithm for wireless sensor networks[C]∥2011 2nd International Confe-rence on Wireless Communication,Vehicular Technology,Information Theory and Aerospace & Electronic Systems Technology(Wireless VITAE),2011:1-7.

[30] Andriy Stetsko,Matyas V.Effectiveness metrics for intrusion detection in wireless sensor networks[C]∥European Conference on Computer Network Defense,2009:21-28.

[31] Wang Yun,Fu W H.Intrusion detection in Gaussian distributed wireless sensor networks[C]∥IEEE 6th International Conference on Mobile Ad Hoc and Sensor Systems,2009:313-321.

[32] 胥楚貴,鄧曉衡,鄒豪杰.無線傳感器網絡覆蓋空洞修復策略[J].傳感技術學報,2010,23(2):256-259.

[33] Wang L,Guo Y.Security topology control method for wireless sensor networks with node-failure tolerance based on self-regenera-tion[J].EURASIP Journal on Wireless Communications and Networking,2010,4(5):1-11.

[34] Nene M J,Deodhar R S.UREA:Uncovered region exploration algorithm for reorganization of mobile sensor nodes to maximize coverage[C]∥6th IEEE International Conference on Distributed Computing in Sensor Systems Workshops(DCOSSW),2010:1-6.

[35] Sahoo P K,Tsai J.Vector method based coverage hole recovery in wireless sensor networks[C]∥Second IEEE International Confe-rence on Communication Systems and Networks(COMSNETS),2010:1-9.