一種基于譜聚類分析的物聯網節點安全控制域劃分算法*

范一鳴,屠雄剛(浙江工業職業技術學院信息學院,浙江紹興312000)

一種基于譜聚類分析的物聯網節點安全控制域劃分算法*

范一鳴*,屠雄剛

(浙江工業職業技術學院信息學院,浙江紹興312000)

物聯網的多源異構性使其安全面臨更多的挑戰,為實現跨層安全控制,部署多層融合的安全控制策略,提出了一種基于譜聚類的節點安全域分類算法。通過對物聯網感知節點在歷史安全事件中的波及狀態統計,確定感知節點與攻擊事件之間的相關性,進而利用譜聚類方法將節點劃分為若干個安全控制域。基于事件相關性的譜聚類節點安全域劃分,將為部署域內和域間的安全控制策略提供依據,從而整體提升物聯網安全防護水平。

物聯網;安全控制;譜聚類;節點安全域

物聯網IoT(Internet of Things)是指通過各種信息傳感設備,如物理傳感器、紅外感應器、射頻識別(RFID)、全球定位系統、激光掃描器等,實時監測任何需要監控、處理、通信和互動的物體或過程,采集其聲、光、熱、電、力學、化學、生物、位置等各種所需的信息,按約定的協議,與互聯網結合而形成的一個巨大網絡。其目的是實現現實世界中物與物、物與人,所有的物品與網絡的連接,方便識別、管理和控制[1-2]。近年來,物聯網在軍事、工業、交通、醫療、環保等領域中得到越來越廣泛的應用。

與此同時,隨著物聯網應用的不斷推廣,其安全性也受到越來越多的關注[3-4]。2010年震驚業界的超級網絡武器“震網病毒(Stuxnet)[5]”的出現,給物聯網安全敲響了警鐘。據權威工業安全事件信息庫RISI(Repository of Industrial Security Incidents)統計[6-7],截至2013年10月,全球已發生240余起針對工業控制網絡系統的重大安全事件,雖然數量遠低于互聯網上的安全事件,但每一起事件都會產生巨大影響,并遭受重大損失。這表明,當物聯網技術應用到工業控制系統(IDS)等重要領域時,帶來的不僅是更為智能化的系統、更為高效的管理、更為便捷的控制,同時還有更為嚴峻的安全挑戰。與傳統網絡相比,物聯網由于具有環境開放、信道公開、節點能力受限和分布式控制等特點,加之在體系結構上追求高效性和實時性而較少關注安全保護,物聯網面臨著比傳統網絡更大的安全威脅,越來越多的工業控制系統正由封閉、私有轉向開放、互聯,隨之帶來了惡意代碼攻擊、信息泄漏、指令篡改等安全問題,其安全問題更為突出。一般而言,物聯網的安全控制,必須從其網絡體系結構出發,針對感知層安全、網絡層安全和應用層安全采取相關措施,并實施跨層融合控制[8-9]。

本文提出一種基于安全事件相關性的物聯網節點聚類分析算法,其核心目標是通過對物聯網節點遭受攻擊事件的分析,將全部節點根據其受攻擊事件的相關性加以分類,從而確定若干個“安全控制域(Security Domain)”,以便后續在此基礎上有針對性的部署跨層綜合安全控制機制,通過感知層和上層的融合協同,以提升整體安全防護能力。

1 相關技術

1.1 物聯網安全體系

從物聯網的體系架構出發,一般將物聯網安全分為3個層次加以考慮:

1.1.1 感知層

物聯網的感知節點通常呈現多源異構性、資源受限(尤其是能量)、存儲和處理能力弱,且無人值守,使得它們無法擁有復雜的自我安全保護能力,較易受到安全攻擊。同時感知網絡多種多樣,從溫度測量到水文監控,從道路導航到自動控制,它們的數據傳輸和消息也沒有特定的標準,所以難以實現統一的安全保護機制[10-11]。

1.1.2 網絡層

網絡層安全的核心是傳輸與信息安全問題。與互聯網一樣,物聯網網絡層也存在非授權節點非法接入、信息錯誤傳輸、惡意攻擊等安全隱患。而且由于物聯網中節點數量龐大,且以集群方式存在,易導致在突發數據傳播時,因大量感知節點的數據并發而引發網絡擁塞,產生拒絕服務攻擊(DoS)。此外,現有通信網絡的安全架構都是從人機通信的角度設計的,對以物為主體的物聯網,要建立適合于感知信息傳輸與應用的安全架構[12-13]。

1.1.3 應用層

應用層安全主要針對的是物聯網業務的安全需求。支撐物聯網業務的平臺有著不同的安全策略,如云計算、分布式系統、海量信息處理等,這些支撐平臺要為上層服務管理和大規模行業應用建立起一個高效、可靠和可信的系統,而大規模、多平臺、多業務類型使物聯網業務層次的安全面臨新的挑戰。同時,物聯網應用層安全還必須考慮機密性、完整性和可用性的保障[14-15]。

綜上,物聯網的安全控制需要面對感知信息的多樣性、網絡環境的復雜性和應用需求的多態性等重要特征,需要根據其龐大的網絡規模和傳輸數據量,綜合實現多重安全決策控制。特別是根據RISI報告統計,超過1/3的物聯網安全事件源自于遠程攻擊[6]。為此,從針對性防范遠程攻擊考慮,除了加強感知層節點自我安全防護措施以外,若能根據特定的組網環境以及攻擊源和攻擊類型分析,動態構建物聯網節點安全控制域,并在網絡層對域間傳輸和域內傳輸部署相應路由控制、訪問控制等策略,無疑將有助于大大提升物聯網的整體安全防護水平。

1.2 聚類分析

聚類分析(Cluster analysis,亦稱為群集分析)是一種靜態數據分析技術,在許多領域受到廣泛應用,包括機器學習,數據挖掘,模式識別,圖像分析以及生物信息。其主要思想是對于一組兩兩間定義了某種體現相關性“距離”的數據進行分類,使得每一類內部節點間的“距離”較小,從而具有某種相似性;而類與類之間則有相對較大的“距離”,從而具有較明顯的分離。聚類的方法一般按對于分類結果不同的需求主要有K-nearest、譜方法(Spectral Clustering)以及懲罰函數最優化方法(主要用在Social Network中)等[16-17]。

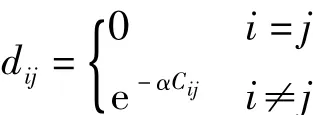

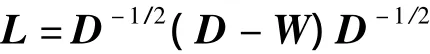

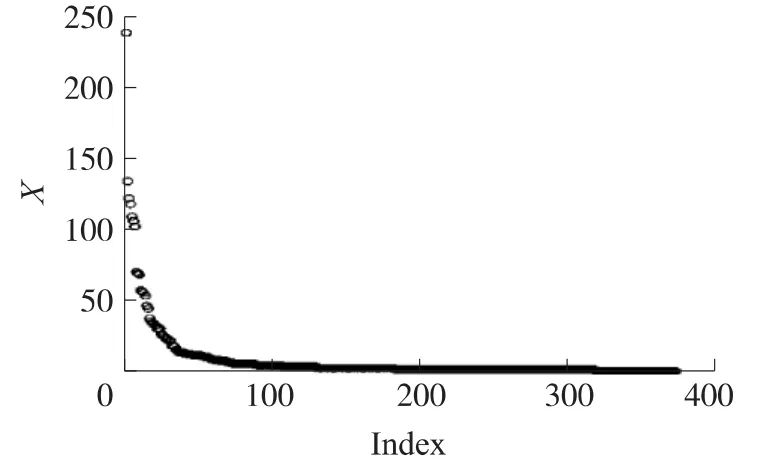

本文的節點聚類分析采用了譜聚類的方法。其主要思想是將樣本看作頂點,樣本間的相似度(即距離)看作帶權的邊,從而將聚類問題轉為圖分割問題,即:找到一種圖分割的方法使得連接不同組的邊的權重盡可能低(這意味著組間相似度要盡可能低),組內的邊的權重盡可能高(這意味著組內相似度要盡可能高)。譜聚類算法的主要步驟如下(假設要分K個類):①計算節點之間的相似度,得到相似矩陣C,進而得到距離矩陣D;②選取閥值,將距離矩陣D轉化為圖的鄰接矩陣W;③計算并確定劃分域的數量; (a)計算圖的拉普拉斯矩陣:L=D-1/2(D-W)D-1/2; (b)計算L的0特征根重數(特征根重數即為劃分域數);④如果劃分域數符合預期要求,則通過圖的聯通子圖進行劃分;否則,回到②重新選取閥值。

2 數據及算法描述

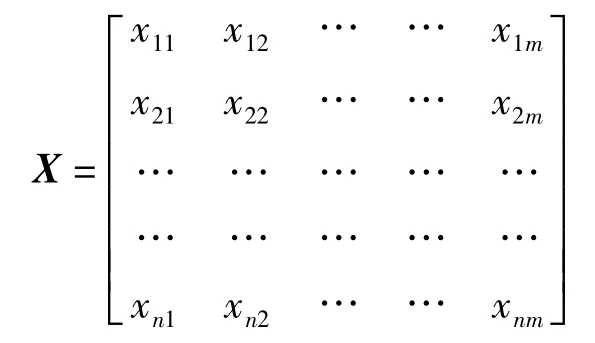

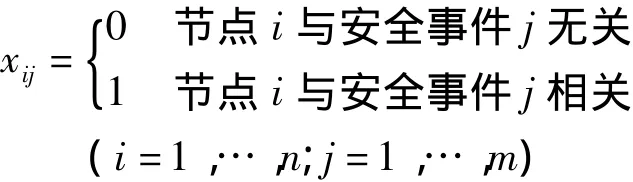

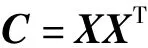

2.1 數據結構

以n表示物聯網的節點個數,m表示歷史安全攻擊事件總數。C為節點的相似矩陣,D為距離矩陣。用節點-事件矩陣X記錄節點涉及安全事件的具體情形:

其中:

2.2 聚類算法的實現

如果將物聯網中節點遭受安全攻擊事件的波及視作3個隨機變量(即:事件發生時間、發生位置橫坐標及縱坐標)共同作用的結果,不難看出在物聯網的實際環境下,安全攻擊事件所波及的節點通常不會呈現均勻分布,在某些節點上可能較多發生,而某些節點則較少波及。為此,在節點劃分聚類時不能簡單依賴于由節點位置計算出的距離,而應該用其共同涉及安全事件的頻度來定義距離。然而,由于無法事先獲知攻擊事件在節點上發生的概率分布,在這里我們采用記錄下一定數量的事件,并用共同參與事件的次數來表示2個節點間的相似距離,即用前述的節點-事件矩陣X表示,進而相似度矩陣C為:

這里Cij表示節點i與節點j共同參與事件的總數。顯然,當2個節點共同參與事件總數越大時,它們之間的距離應該越小。故可以對C施行一個核函數變換,從而計算出它們之間的相似距離dij,這里我們選用熱核函數e-αx,則有:

式中:α是一個可調節的系數,它的合適選取將使后面需要用到的MDS(Multidimensional scaling,多維標度法)具有更好的效果,且有助于幫助譜聚類算法所需的閥值選取。

在得到相似距離矩陣D后,取閥值λ,并將其轉換為一個無向圖G(W,V),其中:

接下去就可以用圖的聯通子圖來進行聚類劃分。

容易看出,核函數e-αx在α>0的情形下是一個關于x的單調遞減函數,故對Cij施行逆序變換后,它將更符合通常的“距離”意義(即2個節點之間的邊權較大的情況下它們更為鄰近、距離更短)。這里,核函數e-αx中α的選取必須考慮以下兩點:一方面,由于經過核函數變換所得的“距離”并非一般的歐氏距離,故無法直接將其還原到歐氏空間中通過直觀觀察其分布,從而確定聚類的個數。本文采用的方法是通過MDS(Multidimensional Scaling)獲得二維、三維上的近似分布,進而加以確定。而MDS要求距離矩陣為正定矩陣,故α的選取必須首先確保這一點。另一方面,盡管本文的聚類方法中由于使用了閥值,在聚類個數確定后,分類結果并不受到α值的影響(這是因為e-αx是單調遞減函數,對于選定閥值λ,e-αx>λ等價于x<-。但在另一些聚類方法中,α的選取將對分類結果產生重大影響。具體到α值的選取,由于對不同的相似度矩陣C并沒有一種較為簡單的統一方法來確保變換所得的一定是正定矩陣。本文算法實現中,利用實驗數據對α值的選取采用經驗估計,即:在大多數Cij的數量級為10k和10k+1(k=1,2,3,…)時,選擇滿足10k-1≤α≤10k的α,以使得距離矩陣正定。

在算法的具體實現中,閥值λ的如何選取是另一個需要特別加以考慮的問題。這是因為,一方面過大的閥值會導致只有一個聯通子圖(即所有感知節點均落入同一個安全域),使得聚類劃分失去意義;而選取過小的閥值將產生過多的聯通子圖,也就是安全控制域的劃分過細,則將使得后續的安全策略難以部署。在通過MDS確定了適當的聚類個數后,為選取相應的α,若對一列閥值中的每一個λ分別做一次聯通子圖劃分,則會浪費大量的資源和時間。故在后面的算法中將引入圖拉普拉斯中的結論,事先判斷并確定閥值λ,以便獲得恰當的聯通子圖個數(安全控制域個數),即:若W是圖G的鄰接矩陣,di為第i個節點的總邊數,設D=diag d,令:

則圖G聯通子圖個數等于L的0特征根的重數。

具體實現的算法流程如下:①計算節點之間的相似度,得到相似矩陣C,進而得到距離矩陣D;②通過MDS獲取二維及三維近似分布并確定劃分域的數量k;③確定劃分域數量所對應的閥值;(a)選取閥值,將距離矩陣D轉化為圖的鄰接矩陣W;(b)計算圖的拉普拉斯矩陣:L=D-1/2(D-W)D-1/2;(c)計算L的0特征根重數(特征根重數即為劃分域數);(d)如果劃分域數符合預期要求,則轉④;否則,回到(a)重新選取閥值;④劃分安全域;(a)根據劃分域數k建立k個數組;(b)將第1個節點歸入第1個域中,然后用兩次搜索的方法將所有與其聯通的節點歸入同一域中; (c)任選一個不在第1個域中的節點歸入第2個域,類似地將其聯通點歸入此域,并重復此過程。

3 仿真實驗分析

采用OPNET Modeler網絡仿真工具,隨機部署了374個物聯網傳感節點,模擬發生并實時記錄下475次安全攻擊事件。對每次攻擊事件同時記錄所涉及的傳感節點,從而得到一個374×475的0/1矩陣X。

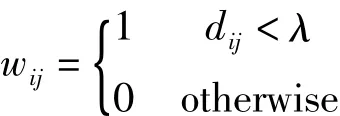

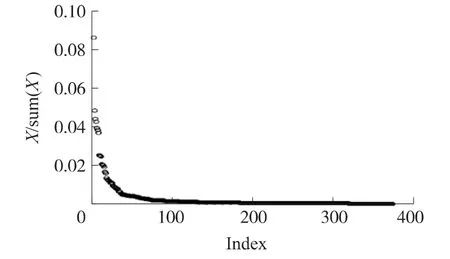

考慮到實際物聯網中的節點數量眾多,通常情況是只有其中的一部分節點可能較頻繁地遭受安全攻擊事件的影響。故首先從中挑選出參與度較大的節點,圖1和圖2為排序后節點的涉及攻擊事件次數及歸一化后的涉及事件次數。

圖1 節點參與事件數排序

圖2 歸一化后節點參與事件數排序

從圖中可以看出,從關聯次數排名前56個節點之后的節點實際上只有很小的相關度。事實上,前56個節點與安全事件的相關次數占總數的比例達78.8%。故這里僅取前56個重要節點進行聚類劃分(即參與事件次數大于等于10個的節點)。

提取出這56個節點的事件參與數據后,得到一個56×475的矩陣A,并算出對應的節點共同參與次數矩陣:

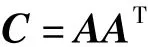

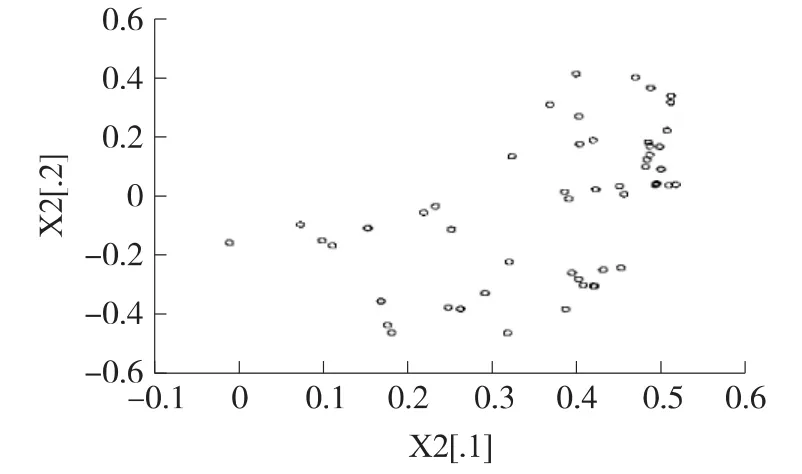

由于C的取值集中在[1,10],這里選取α=1/5,計算得距離矩陣D。通過特征值分解,可以發現D為正定矩陣,故可以通過MDS進行降維處理,從而獲得其在二維和三維下的近似圖像(圖3、圖4)。

圖3 距離矩陣二維近似圖像

圖4 距離矩陣三維近似圖像

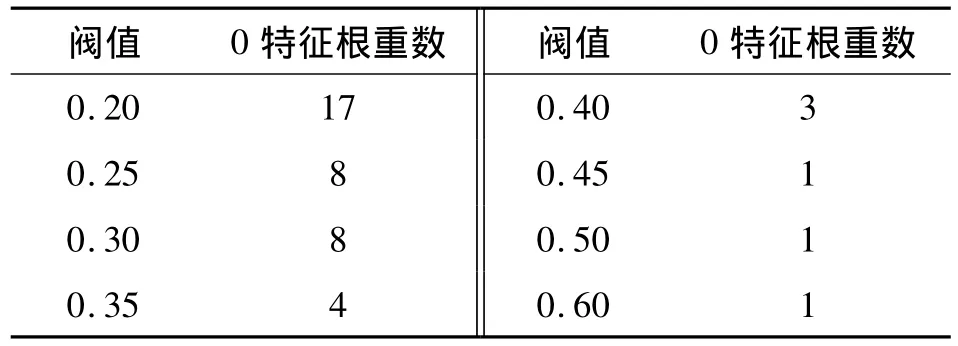

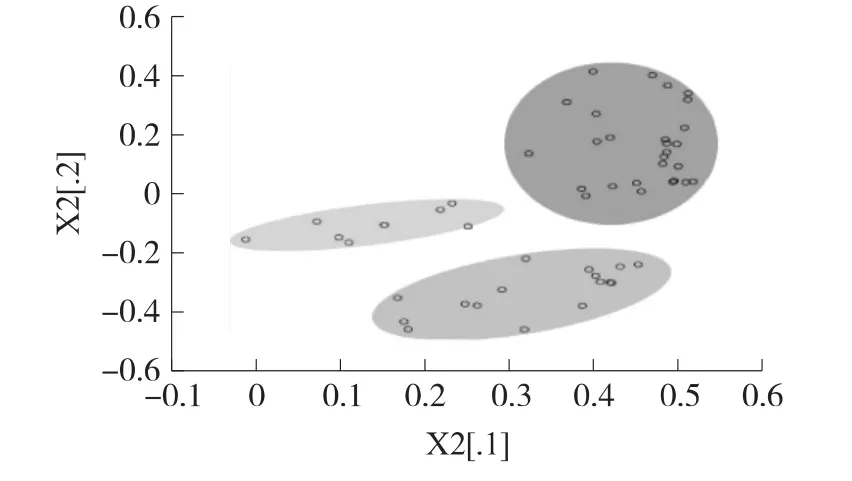

通過觀察閥值實驗結果及MDS得到的近似二維和三維圖像可以發現節點應該被分為3~4類,其對應閥值λ的選取應該在[0.2,0.5]之間。接下來根據圖拉普拉斯的結論對閥值進行試驗。表1為不同閥值時0特征值重數。在此,選取λ=0.4,即將全部節點分為3個安全控制域。分類結果為:第1個安全域包含8個節點,第2個安全域包含18個節點,第3個安全域包含30個節點,它們在二維MDS近似圖上的分布如圖5所示。

表1 閥值試驗

圖5 安全域劃分結果

從節點安全域劃分的結果可以看出,劃分得到的聚類在距離近似圖中的表現非常符合我們的直觀感知,從而較好的實現了同一域內部距離較小(容易一起受到攻擊),而不同域間的距離較大(一起受到攻擊的可能性較小)的目標。很顯然,在此基礎上,基于3個安全域聚類邊界,分別實施多層聯合安全控制可以更為有效地抵御外來攻擊,提高安全防護等級。

4 結語

與互聯網、通信網絡相比,物聯網的多源異構性使其安全面臨巨大的挑戰。迄今為止,物聯網的安全尚缺乏一個跨層融合的完整的解決方案。加之物聯網中感知節點的資源局限性,使其安全控制的難度大大增加,因此僅從感知層入手難以全面解決節點的安全控制問題,必須聯合其上層(網絡層和應用層)實現協同防護。由于物聯網覆蓋范圍廣、節點數量大,且沒有明確的子網邊界,故從歷史攻擊事件的統計入手,采用聚類分析方法,將全部節點根據事件相關性劃分為若干個安全控制域,從而在此基礎上部署有效的多層融合的安全架構,對提升物聯網安全防護水平具有十分重要的意義。

[1]楊光,耿貴寧,都婧,等.物聯網安全威脅與措施[J].清華大學學報(自然科學版),2011(10):1335-1340..

[2]Said O.Development of an Innovative Internet of Things Security System[J].International Journal of Computer Science Issues(IJCSI),2013,10(6):155-161.

[3]Zhao K,Ge L.A Survey on the Internet of Things Security[C]// Computational Intelligence and Security(CIS).2013 9th International Conference on IEEE,2013:663-667.

[4]楊金翠,方濱興,翟立東,等.面向物聯網的通用控制系統安全模型研究[J].通信學報,2012(11):49-56.

[5]Matrosov A,Rodionov E,Harley D,et al.Stuxnet under the Microscope[J].ESET LLC,2010.

[6]RISI.2013 Report on Control System Cyber Security Incident Released[EB/OL].http://www.securityincidents.net/index.php/ news/2013_report_on_control_system_cyber_security_incidents_ released/,2013-10-23.

[7]張帥.工業控制系統安全現狀與風險分析——ICS工業控制系統安全風險分析之一[J].計算機安全,2012(1):15-19.

[8]Weber R H.Internet of Things—New Security and Privacy Challenges[J].Computer Law and Security Review,2010,26(1):23 -30.

[9]楊海波,華驚宇,劉半藤.基于減聚類優化算法的無線傳感網絡分簇路由協議研究[J].傳感技術學報,2012(11):1603-1606.

[10]陳紅霞,趙俊鈺.物聯網感知層標準體系架構研究[J].電信科學,2011(9):101-106.

[11]陳鐵明,江頡,王小號,陳波.一種改進的基于位置的攻擊容忍WSN安全方案[J].傳感技術學報,2012(4):545-551.

[12]楊庚,許建,陳偉,祁正華,等.物聯網安全特征與關鍵技術[J].南京郵電大學學報(自然科學版),2010(4):20-29.

[13]Ning H,Liu H.Cyber-Physical-Social Based Security Architecture for Future Internet of Things[J].Advances in Internet of Things,2012(2):1.

[14]Riahi A,Challal Y,Natalizio E,etal.A Systemic Approach for IoT Security[C]//Distributed Computing in Sensor Systems (DCOSS).2013 IEEE International Conference on IEEE,2013: 351-355.

[15]Roman R,Zhou J,Lopez J.On the Features and Challenges of Security and Privacy in Distributed Internet of Things[J].Computer Networks,2013,57(10):2266-2279.

[16]Liang H,Gu X.Black-Start Network Partitioning Based on Spectral Clustering[J].Power System Technology,2013(2):16.

[17]Pongaliur K,Xiao L.Recursive Validation and Clustering for Distributed Spectrum Sensing in CR-MANET[C]//Sensor,Mesh and Ad Hoc Communications and Networks(SECON),2013 10th Annual IEEE Communications Society Conference on IEEE,2013: 282-290.

范一鳴(1964-),男,教授,研究方向為無線傳感器網與物聯網安全技術等,fyim@live.com;

屠雄剛(1977-),男,副教授,碩士,研究方向為模式識別、智能計算等,sxtuxionggang@163.com。

A Security Domain Division Algorithm of the Internet of Things Based on Spectral Clustering*

FAN Yiming*,TU Xionggang

(Zhejiang Industry Polytechnic College,Shaoxing Zhejiang 324000,China)

In the Internetof Things(IoT),the property ofmulti-source and heterogeneity bring more challenges to its security.In order to attain cross-layer security control and deploy multi-layer combined security control strategy,an algorithm based on spectral clustering is proposed to divide nodes into several security domains.In the algorithm,through statistics about which sensor nodes are involved in history security events,correlations of sensor nodes to history events are calculated and then nodes are divided accordingly using spectral clustering method.The dipartition can serve strong support for deployment of security control strategy within domain and between different domains,thus improve overall security level of IoT.

internet of things;security control;spectral clustering;node security domain

TP393.08

A

1004-1699(2014)05-0675-05

10.3969/j.issn.1004-1699.2014.05.020

項目來源:浙江省自然科學基金項目(LY12E05016)

2014-02-12

2014-04-14