外包數據庫機密性保護方法研究

(陜西青年職業學院,陜西西安,710068)

外包數據庫機密性保護方法研究

高春燕

(陜西青年職業學院,陜西西安,710068)

外包數據庫作為現代商業新興的商業運作模式,正在受到越來越多的企業和組織的歡迎。而如何保障外包數據庫的機密性,成為當前云計算應用研究的重點。本文基于現有的外包數據庫安全性中的PMD、Hweehw查詢驗證的不足,提出了一種動態的數據庫查詢驗證技術,從而節省了外包數據庫的成本,并提高了驗證速度。

外包數據庫;機密性;保護方法;動態數據驗證

1 外包數據庫概述

1.1外包數據庫

所謂的外包數據庫是由美國加州大學的學者在2002年首次提出的。而所謂的外包數據庫,是指企業、組織或者是個人將原本的數據庫業務外包給專業的外包數據庫服務器運行,而外包數據庫服務商則向數據擁有者提供遠程數據庫的創建、更新、存儲以及相關數據庫的維護升級。而通過這樣的方式,其主要具有以下的優勢:

1)通過外包數據庫,可有效的實現對數據庫的專業的管理,并實現對社會相關資源的共享和優化,從而進一步的降低企業、組織或者是個人的運營成本,并可向客戶提供更高的專業技術服務水平;

2)外包數據包,使得用戶可享受到更寬的帶寬,從而更好的提高網絡響應速度;

3)外包數據庫擁有者可將數據外包給多個不同的服務器提供商,從而可有效的預防因原來的單點服務器故障導致網絡故障等問題,以此提高系統運行的可靠性。

1.2系統架構

外包數據庫模型架構主要包括三個不同的實體,如數據的所有者、數據服務提供商和用戶。在該模型當中,所有者將數據上傳到外部的服務器中,而數據服務上代替數據擁有者向廣大的用戶提供服務。而按照現行的外包數據庫的服務規則,可以將其分為三種不同模型。

1)統一客戶端型

所謂的統一客戶端型是指擁有者和用戶被看做同一個實體,一個單一的客戶端創建、查詢、更新數據。而該類型中即是數據的擁有者,也是該數據庫的用戶。

圖1 統一客戶端模型

2)多查詢用戶模式

所謂的多查詢的用戶模式,是指數據的擁有者作為一個獨立的實體,但是其用戶可以是多個不同的試題。該數據庫類型則一般包括數據擁有者和一般的查詢用戶,并且數據的擁有者可以對相關的數據進行刪除、增添和修改等,而一般的用戶則只有查詢訪問的功能;

3)多主模式

所謂的多主模式則表示數據庫擁有者和查詢用戶都為多個不同的試題,而這種模式其主要的區別在于其擁有者分布于不同的客戶端。

2 MHT樹查詢驗證技術

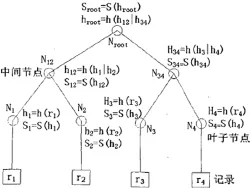

所謂的MHT樹其基本的形式為一棵二叉樹,樹上的葉子作為每個結點,指向不同的數據記錄,并通過hash值將其保存下來,中間結點為兩個結點串聯后通過計算的hash值。而最后數據的擁有者則利用公鑰簽名和私鑰對MHT樹中的結點的hash值進行簽名。其具體的結構則如圖2所示。

1.3.3 護色劑護色效果正交試驗。以上述單因素試驗為基礎,選取VC 添加量、D-異抗壞血酸鈉添加量、L-半胱氨酸添加量為因素,以感官評價為指標進行配方正交優化試驗設計,編制因素水平表(表2)。

圖2 MHT樹結構

通過上述的圖我們可以看出,當數據庫的查詢要滿足q的記錄的集合為Rq={r1,r2,r3}的查詢條件時,數據庫只需要向用戶發送r4=Rq和VO={h4,,Sroot},從而用戶即可驗證結果是否正確即可。

而通過上述的步驟驗證,我們可以發現MHT查詢驗證存在的以下的問題:

首先其驗證過程比較復雜。在通過MHT樹查詢驗證時候,必須根據其根節點才能驗證其數據的正確與否,而為了驗證數據的準確新,客戶則必須對其中的不同的中間節點當中的hash值進行計算,以此降低驗證的速度。

其次,通過對其進行的驗證分析,我們同時可以得出其安全性比較低。而起安全性的是其過度的以來其樹中的根節點,并且很容易出現單點故障的問題。而一旦在數據的運行中,其根節點當中的簽名被篡改,用戶就根本無法驗證出數據查詢的正確性以及完整性。

最后則是通過該查詢驗證技術不能快速的對被篡改記錄的位置進行定位。若錯誤被篡改,用戶只能知道出現錯誤,但不知道錯誤記錄的具體的位置。而一旦數據被破壞,則其必須進行服務器重構。

3 對MHT樹查詢驗證技術的改進

原來的樹查詢是所有的中間結點都必須保存計算的hash值,同時也必須對該節點hash值的簽名。因此,我們對其做一定的改進,其具體的改進圖如圖3所示。

其改進后的驗證過程如下:

(2)計算出包含所有的Rq的最小子樹,并設其根節點為Nroot‘。

(3)計算VO的值。該過程的具體的計算步驟為首先將上述步驟(2)中的Nroot‘值保存到VO當中,然后將Nroot‘到左右邊界的所有的結點的hash值保存到VO當中。

(4)驗證。通過由下到上迭代的方式對子樹進行構造,并求出其中每個節點的hash值。最后通過hash值和Nroot‘簽名驗證記錄的正確性。

4 對改進算法的優化

上述的算法,我們可以看出,對該方法是對每個不同的節點進行hash值計算,并對包括中間節點在內的所有的節點進行簽名。而對其優化的基本的思路是只對其中間節點進行簽名,因此,可有效的節約存儲和構建的時間,并以此降低用戶的通信的成本。

其具體的優化步驟為:

(1)首先對數據進行排序,并根據每組a個對其葉子節點進行分組;

(2)根據每組的個數對每組進行MHT樹構造,并只給這些樹的根節點進行簽名;

(3)以此類推,對每組a的i層子樹進行分組,并值對每層的i+1層簽名,直至最后一棵樹。

(4)直至a=4時,則停止。

5 外包數據庫機密性研究方向

隨著外包數據庫的應用越來越廣泛,對數據庫的安全性的研究也越來越多。因此,未來的數據庫機密性將出現以下幾點的趨勢:首先是安全機制和操作系統、網絡等進一步的融合。因為,在互聯網安全中,操作系統、網絡和數據庫作為最常用的,因此,必須加強對三者之間的融合,如現階段的網絡安全入侵檢測技術等;其次是數據庫水印技術將逐步加強。這主要是因為我們現在的所有的機密性都是從加密角度出發,而水印技術則是從非加密的角度出發。

圖3 改進后的MHT樹查詢

[1] Narasimha M,Tsudik G.Authentication of Outsourced DatabasesUsing Signature Aggregation and Chaining. In:International Con-ference on Database Systems for Advanced Applications(DAS-FAA 2006),Apr.2006

[2] 羅軍舟,金嘉暉,宋愛波,東方.云計算:體系架構與關鍵技術[J].通信學報,2011,32(7): 3-21.

The protection method of outsourced database.

Gao Chunyan

(Shaanxi youth Shaanxi Career Academy,Xi'an,710068)

The outsourced database as a modern business and emerging business models,is being more and more enterprises and organizations are welcome.And how to protect the confidentiality of outsourced database, has become the focus of research and application of cloud computing current. In this paper,the outsourced database security in the existing PMD,Hweehw query authentication based on the shortcomings,put forward a dynamic database query authentication technology,which saves the cost of outsourced database,and improve the verification speed.

Outsourcing database;confidentiality;protection method;dynamic data validation