一種基于虛擬化技術的多級安全機制研究

程 靜, 石 勇

(①中國電子科技集團公司電子科學研究院,北京 100041;②北京交通大學,北京 100044)

0 引言

多級安全(Multilevel Security)是指在計算機系統中處理多種不同安全級別(或敏感程度)信息的機制和能力。多級安全系統要能有效隔離不同安全級別的信息,防止它們之間的交叉污染(Cross-Contamination)。

從二十世紀六十年代以來,很多研究機構和學者都嘗試通過一個基于安全操作系統的系統平臺來支持多級安全,比較典型的系統有 Adept-50、有Multics、Mitre安全核、UCLA 數據安全 Unix、KSOS、PSOS、安全Xenix、SystemV/MLS、TUNIS、ASOS、DTOS、Flask、SE-Linux等[1],但是今天的發展現狀證明了這些系統至少在大規模實際應用方面并不成功。

上述系統并不十分成功的深層原因有以下主要方面:首先,安全操作系統既要保證不同敏感度信息之間隔離強度盡量高,又要保證支持這些不同敏感度信息的支撐平臺和工具的共享程度盡可能高,以最大程度降低系統成本,這兩個保證要求之間是沖突的;其次,要保證不同敏感度信息之間的強隔離,系統參與處理這些信息的平臺和工具必須可信,隨著現代操作系統功能不斷提升,提高系統的共享程度意味著系統可信代碼范圍的擴大,但是代碼量越大,就越難保證其可信;其三,在同一個平臺中支持多種不同敏感度的信息處理和存儲,系統必須要支持對信息進行安全標記的處理能力,這要求現有應用、數據庫、網絡、數據都必須支持安全標記能力,這種改造對現有IT及其應用生態環境無論在技術上還是在經濟上都不現實。

針對多級安全要求及安全操作系統的問題根源,本文提出一種基于虛擬化的多級安全機制模型(VBMSM,Virtualization Based Multilevel Security Model)。VBMSM 通過將多級安全系統劃分為多個單級安全域,并通過虛擬機技術和多級安全代理機制將這些單級安全域進行安全隔離,并根據安全策略控制它們之間的信息流。VBMSM 無需對商用操作系統進行安全增強,也不需要對已有應用、數據和網絡進行顯示安全標記,完全保證應用及其環境的兼容性,從而最小化多級安全機制的應用復雜性和應用成本。

1 相關研究

從上世紀 60年代末歷史上第一個支持多級安全機制的安全操作系統 Adept-50[2]開始,安全操作系統就和多級安全支持機制緊密的聯系在一起。在這些安全操作系統中,系統為主體和客體分配安全標記,并基于這些安全標記實施訪問控制,如基于BLP模型的數據保密訪問控制[3,15-17]和基于Biba模型的數據完整性訪問控制[4]。一九八五年,美國國防部制定的“可信計算系統評估準則”(TCSEC,Trusted Computer System Evaluation Criteria)[5]更是將系統對多級安全機制的支持作為系統可信的一個核心評估指標,要求B級或B級以上系統必須支持基于安全標記的多級安全機制。但是處理和存儲不同安全級別信息的公共平臺和工具可能會帶來這些信息之間的交叉污染,即系統的安全隱通道問題;要減少安全隱通道,就必須提高系統安全機制的可信水平[5];而系統的可信水平與代碼規模密切相關,當代碼量超過10萬行,系統是不可能被驗證的[6];但是隨著現代操作系統功能的增加,操作系統的代碼規模急劇擴張,包括與安全相關的代碼都遠超過10萬行,因此TCESEC提出的可信計算基(TCB)本身的可信也越來越不可能保證。另外,安全操作系統要求上層的網絡和應用也要能夠配套支持相關的安全機制,比如安全標記等,這也極大地限制了它的應用和發展。

除了安全操作系統的強制訪問控制機制外,對多級安全機制的研究還包括信息流安全控制。與訪問控制不同,信息流控制不對主客體的訪問進行控制,而是基于安全標記對信息在文件、設備中的流動進行控制,比如用戶A的安全級別即使支配數據文件B的安全級別,但是如果A所使用終端設備C的安全級別受B的安全級別支配,那么A就不能在C上讀取 B。信息流安全控制包括靜態的基于語言的信息流控制方法[7-8]和動態的基于操作系統的信息流控制方法[9-10]。基于語言的信息流控制需要使用專門的程序語言,為變量和表達式設置安全標記,并在編譯過程中,根據這些安全標記和信息流控制規則對數據的流動進行全程安全檢查;而基于操作系統的信息流控制則對系統中的文件、設備、內存、進程等要素設置安全標記,動態地根據安全標記和系統信息流安全規則對信息的流動進行檢查和控制。這兩種方法都有其特點,但是與安全操作系統類似,它們都需要對現有應用和程序進行修改,這也限制了它們的發展。

為了使多級安全機制能夠更好地在應用在實際系統中,使之更易用、適應性更強,J. Alves-Foss等提出了MILS體系[11],通過結構化的域劃分方法來設計安全系統。MILS將多級安全系統分割成多個單級安全組件域,并通過少量的多級安全組件將這些單級安全組件域連接起來。在 MILS中,隔離內核(SK,Separation Kernel)是基礎,它將相關進程、數據都限制在一個域內,每個域內都是有相同的安全級別,SK還對域間的通信進行控制。MILS極大地簡化了傳統MLS的復雜度,使得每一個域都可以獨立的評估,并可以采用商用操作系統和其它不可信的應用、工具,因此具有良好的適應性和實用性。目前美國國家安全局、海軍、空軍等機構與波音、洛克希德.馬丁、洛克威爾.柯林斯等公司合作,將這一體系應用于高保證系統中。

本文將 MILS體系和虛擬機等技術相結合,提出一種基于虛擬化的多級安全機制模型(VBMSM,Virtualization Based Multilevel Security Model),并對其中的關鍵技術進行研究。

2 VBMSM

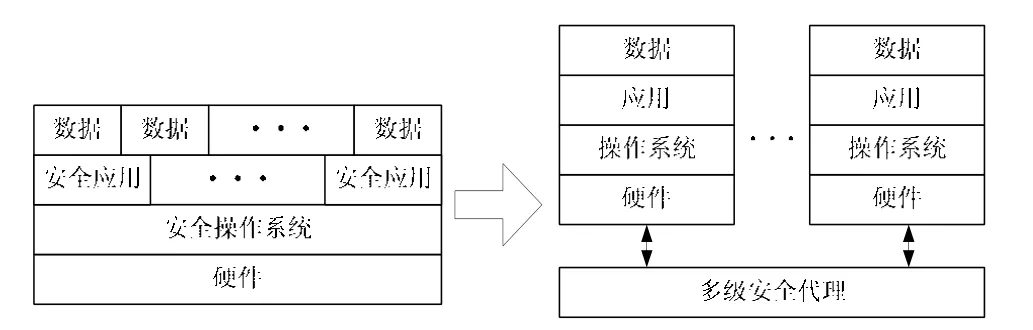

傳統的基于安全操作系統結構的多級安全系統對操作系統和應用的可信要求很高,其代碼規模和復雜度遠遠超出了目前的系統形式化描述和驗證能力,因此將復雜系統通過結構化方法簡化是一種必然選擇。圖1顯示了一種將多級安全系統重新結構化并組織成一種多個單級安全系統的方法。

圖1 將多級安全系統重組為多個單級安全系統結構

如圖 1左邊部分是目前基于安全操作系統的多級安全系統結構,在這種結構中,硬件、操作系統甚至應用都作為數據的公共處理平臺,因而都要作為系統TCB的一部分。可以看出,TCB的規模非常龐大而且復雜;圖1右邊把多級安全系統拆分成多個單級安全系統,每一個安全級的數據都由獨立的硬件、操作系統和應用來處理,各個單級安全系統之間的通信由多級安全代理控制;顯然,各個單級安全系統之間不存在數據交叉污染的可能,在每個單級系統中即使出現違反安全策略的事件,其影響也局限在各自系統中;因而在每一個單級安全系統中,完全可以采用商用操作系統,甚至不可信的應用。

多級安全代理負責監控不同安全級別系統之間的通信,比如根據BLP保密模型,如果安全標記A支配安全標記B,既A的安全級別高于B的安全級別,那么安全標記為B的系統中的信息可以流向安全標記為A的系統;反之,反方向的信息流會被系統禁止。多級安全代理還需要支持人工或其他安全標記自動管理功能,提供人工或自動的信息降級能力,以支持特定情況下信息由高安全級別系統流向低安全級別系統。

但是圖1的結構化方法會帶來成本和使用方便性問題。在這種方式中,每一個安全級別的信息都需要至少一臺物理機器和操作系統平臺,甚至單獨的網絡連接;對那些安全級別比較高的用戶,對應其被許可的每一個安全級別,都需要一臺獨立的物理終端;因此這種方式難以應用于實際系統中。

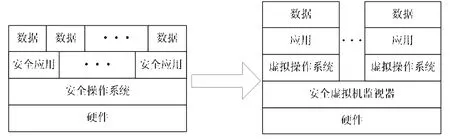

為減少對物理硬件的數量要求,降低系統成本,可以采用基于虛擬機技術的多單級安全系統結構,如圖2所示。

圖2 基于虛擬機技術的多單級安全系統結構

圖2和圖1的區別在于它采用了虛擬機技術,每個虛擬機都對應一個單級安全系統;各個單級安全系統之間通過安全虛擬機監控器實現了圖1的多級安全代理功能。IBM已經在安全虛擬機監控器上開展了深入的研究,提出了一個基于VMM的sHype體系[12-13];sHype的設計目標是:首先是不可被旁路,并且盡量小;其次是要有高的性能;其三是安全有效。目前sHype能夠支持Biba、Bell-LaPadula、Caernarvon、Type Enforcement以及 Chinese Wall等多種強制訪問控制模型策略,其主要的6個安全功能包括:①多個虛擬機之間的強隔離保證;②虛擬機之間的受控信息共享;③平臺和虛擬機內容完整性保證;④平臺和虛擬機內容證明;⑤資源記賬和控制;⑥安全服務(如審計等)。

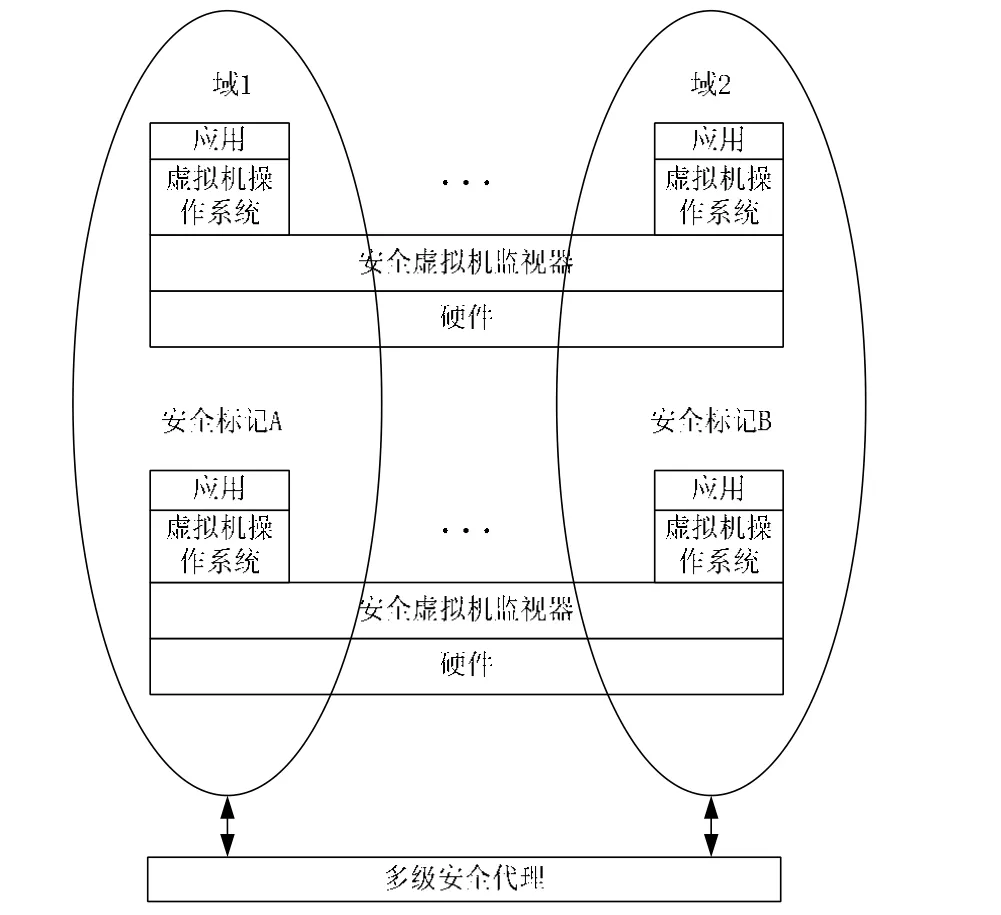

圖2結構仍然存在不足,它沒有考慮到基于多個物理硬件平臺的分布式多級安全結構。在實際系統中,即使屬于同一安全級別的系統也可能跨越多個物理平臺;另一方面,同一個物理平臺可能同時支持屬于多個安全級別的虛擬機。為此對圖2結構進一步改進,提出分布式環境下的多單級安全系統結構,如圖3所示。

圖3 分布式環境下的多單級安全系統結構示意

圖3示意中,每個安全域表示一個單級安全系統,每個物理機上都支持屬于多個單級安全系統的虛擬機,同時每個單級安全系統都跨越多個物理機;同樣,各單級安全系統之間的通信由多級安全代理監控。

3 關鍵技術

在VBMSM結構中,有兩個關鍵技術需要進一步深入研究。一個是單級安全系統的安全標記和隔離機制,另一個是多級安全代理的信息流控制機制。

3.1 單級安全系統的安全標記和隔離機制

在圖3所示的多單級安全系統結構中,每個單級安全系統中的計算環境與普通基于商用操作系統的應用環境兼容,無論是操作系統、應用還是數據都不需要顯式的安全標記,由于都屬于同一個安全級別,因此也不需要多級安全系統中基于安全標記的強制訪問控制機制。

但是多級安全代理需要對不同單級安全系統進行安全標記識別和區分,以對這些單級安全系統之間的通信進行安全監控。因此每個單級安全系統在與多級安全代理進行通信過程中,必須標識各自系統的標記。

一種實現方式是在 VMM 中實現虛擬機安全標記管理功能。在虛擬機對外發送網絡數據幀之前,在數據幀的幀頭中增加該虛擬機的安全標記。為了保證和以太網協議兼容,可以將安全標記信息與以太網的802.1Q tag相結合:802.1Q是一個支持虛擬網絡的協議,它通過幀頭的12位Vlan tag可以標識最多4096個虛擬網絡。但是在一般的局域網中,這個標識空間不會被用完,因此可以用其中一部分作為虛擬機的安全標記。這種方式的優點是實現簡單,兼容性好,對虛擬機完全透明,而且不與現有的網絡交換機等設備沖突;缺點是無論是 Vlan Tag還是安全標記的空間都非常受限,比如,如果選擇其中6位作為Vlan Tag,那么只剩下6位可以用作安全標記,也就是VLan和安全標記的空間都分別只有64個;但是對一般環境,安全標記的空間取決于多級安全代理的要求,如果不從應用系統全局綜合考慮,多級安全代理能夠支持的單級安全系統數量決定了安全標記空間大小,比如如果從系統全局要求需要支持 1024個安全標記,但是每個多級安全代理可能受安全政策限制,最多支持 4個不同安全標記,那么只需要從802.1Q 的12位Vlan Tag空間里借用2位作為安全標記,因為系統可以通過安全管理中間件將1024個安全標記都轉換為多級安全代理的局部安全標記。

將虛擬機安全標記和 VLan相結合有另外一個好處:它可以利用網絡Vlan機制實現不同安全級別系統之間的隔離,但是同一安全級別系統下的虛擬機可以正常通信。

如果采用上述方案,需要對VMM進行安全改造的內容只有:①對進出虛擬機的網絡幀進行安全標記處理,即根據安全標記管理策略在虛擬機向外發送的網絡幀幀頭的 802.1Q位中設置虛擬機的安全標記;對進入虛擬機的網絡幀,要將幀頭中802.1Q對應的虛擬機安全標記位清除;②禁止不同安全級別的虛擬機之間在VMM層的網絡通信。

可以看出,VBMSM采用了兩種安全標記方法:隱式安全標記和顯式安全標記。在虛擬機內部,由于其所有資源都屬于同一個安全級別,同時為了保證系統的兼容性,因此在虛擬機內部采用了隱式安全標記方法。隱式安全標記方法使得商業系統和既有應用可以無修改的運行在VBMSM中;在虛擬機之外,由于需要在許多資源共享環境下識別和區分虛擬機的安全級別,因此需要采用顯示安全標記方法;顯示安全標記只限于虛擬機與多級安全代理之間,并且采用了與既有網絡協議兼容的格式,因此這種標識方法不會帶來高昂的系統改造成本,在技術上也易于實現和使用。

3.2 多級安全代理的信息流控制機制

多級安全代理連接不同安全級別的系統并對它們之間的安全通信進行監控。對于數據安全保密要求,多級安全代理要支持以下信息流控制規則:

信息安全流控規則:信息能夠從單級安全系統A流向單級安全系統B當且僅當系統A的安全標記支配于系統B的安全標記。

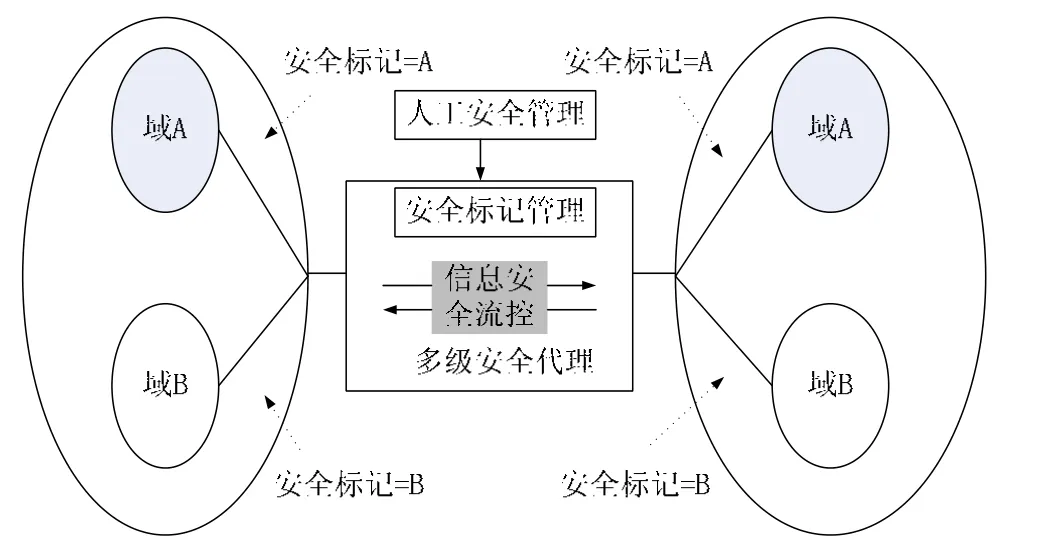

安全標記的支配關系解釋參見TCSEC[5]。如圖4所示。

圖4 多級安全代理工作示意

圖4表示了兩個單級安全系統,分別用域A和域B表示;域A和域B的部分虛擬機可能在同一個物理主機上,而同一個系統的虛擬機也可能分布在不同的物理主機上。

多級安全代理通過網絡幀中的虛擬機安全標記識別和判斷該虛擬機屬于哪個安全系統(圖 4中的域A或者域B);然后基于信息安全流控規則對域A和域B之間的通信進行監控,如果圖中安全標記A支配于安全標記B,那么多級安全代理允許信息從域A流到域B;否則禁止從域A到域B的信息流。

理論上,基于BLP模型,信息不能從高安全級別的系統流向低安全級別的系統,但是在實際應用中,在經過專門的脫密處理后,系統應該允許對信息進行降級處理。因此,多級安全管理系統應該能夠提供人工安全管理接口,支持安全管理員對安全標記的動態管理。

多級安全代理未來也可能實現某種程度上的信息安全級別自動降級能力。Roy Indrajit等人提出了一種通過向輸出結果添加隨機數的方法實現差分隱私,降低信息的敏感程度,從而實現信息安全標記自動降級的能力[14]。

4 原型實現

VBMSM 中兩個關鍵技術已經在基于開源虛擬機監控平臺Xen上進行原型系統的開發和實現過程中。在Xen上的工作重點主要集中在Dom0的虛擬橋上,而多級安全代理則基于一個獨立的硬件平臺實現。

Xen中的各個虛擬機之間的通信都是通過事件通道和共享內存來實現的,為保證Xen的虛擬機監控器盡量小及其穩定性,主要在Dom0里對虛擬機之間的通信進行控制,并對其虛擬橋部分進行功能改動,包括虛擬橋出入口的安全標記管理、虛擬橋不同安全標記之間的過濾等。

多級安全代理原型系統主要實現了基于 BLP模型的信息安全流控規則,即信息可以由低安全級流向高安全級;基于自動的信息降級功能還在規劃中。

原型系統的其它相關工作包括安全標記的管理及其界面功能。

VBMSM原型的研制結果證明了VBMSM的技術可行性。

5 結語

VBMSM 是一個基于虛擬化技術的多級安全機制模型。VBMSM 從結構上對傳統的多級安全模型進行了修改,它通過多個單級安全系統的安全互聯實現了多級安全的應用要求。VBMSM 克服了基于安全操作系統方式的多級安全系統難以形式化描述和驗證的局限性,因此可以用于高安全性、高保證性系統的設計和建設中。

[1] 石文昌,孫玉芳.安全操作系統研究的發展(上)[J].計算機科學,2002,(29)6:1-8.

[2] Clark Weissman. Security Controls in the ADEPT-50 Time Sharing System[C].[s.l.]:AFIPS Press, 1969:119-133.

[3] BELL D E,LAPADULA LJ.Secure Computer System:Unified Exposition and Multics Interpretation[R].[s.l.]:MITRE Corporation,1976.

[4] BIBA K J.Integrity Considerations for Secure Computer Systems[R]. USA:USAF Electronic Systems Division,1977.

[5] Department of Defense. Trusted Computer System Evaluation Criteria (Orange Book) [EB/OL].(1983-08-15)[2012-03-01]. http:// csrc.nist.gov/publications/history/dod85.pdf.

[6] HARRISON W S,HANEBUTTE N,OMAN P W,et al.The MILS Architecture for a Secure Global Information Grid[J].The Journal of Defense Software Engineering,2005(10):20-24.

[7] SABELFELD A.Language-based Information-flow Security[J].IEEE Journal on Selected Areas in Communication,2003,21(01):5-19.

[8] MYERS AC,LISKOV B.Protecting Privacy by Using the Decentralized Label Model[J]. ACM Transactions on Software Engineering and Methodology, 2000,9(4)(2000): 410-442.

[9] ZELDOVICH N, SILAS Boyd-Wickizer,KOHLER E,et al.Making Information Flow Explicit in HiStar[J].Communications of the ACM,2011,54(11):93-101.

[10] EFSTATHOPOULOS P,KROHN M,VANDEBOGART S,et al.Labels and Event Processes in the Asbestos Operating System[M].Kingdom: ACM Press, 2005:17-30.

[11] Jim Alves-Foss, HARRISON W,OMAN C,et al.The MILS Architecture for High-assurance Embedded Systems[J]. International Journal of Embedded Systems,2006,2(3/4):1-9.

[12] SAILER R,VALDEZ E,JAEGER T,et al.sHype: Secure Hypervisor Approach to Trusted Virtualized Systems[R]. New York: Watson Research Center,2005.

[13] Sailer R,Jaeger T,Valdez E, et al. Building a MAC-based Security Architecture for the Xen Open-source Hypervisor[C].Washington: IEEE Press,2005:140-148.

[14] INDRAJIT R,HANY R,SRIANTH S,et al.Airavat:Security and Privacy for MapReduce[C].[s.l.]:USENIX Association,2010:297-312.

[15] 王竹,戴一奇.一種基于BLP模型的多級安全局域網[J].通信技術.2012,45(06):1-4.

[16] 湯偉,陸松年,楊樹堂.基于可信平臺的多級安全訪問控制模型研究[J].信息安全與通信保密,2009(06):93-96.

[17] 鄭志蓉.可信計算平臺可信計算基構建研究[J].信息安全與通信保密,2012(09):116-117.

[18] 段小芳,安紅章,謝上明.空間通信安全協議研究[J].通信技術,2009,42(12):101-103,108.