校園網的DNS安全問題

文/鄒福泰

校園網內有4000多臺開放的DNS遞歸解析服務器,占全部服務器的65.2%。

DNS安全問題已引起了廣泛的關注。為此,我們利用自行開發設計的DNS安全檢測軟件,對中國教育和科研計算機網的IP地址范圍進行了DNS服務探測,并對響應DNS請求的主機進行服務器安全檢測。下面,我們給出我們的部分檢測結果以及被攻擊利用的危險。

對教育網IP地址范圍掃描總共發現7235個主機提供DNS服務。

接下來,我們向7235個被測的DNS服務器發送遞歸查詢請求,結果如表1。4720臺服務器開放遞歸域名解析,占全部服務器的65.2%。其中,435臺的回答中AA(Authoritative Answer)標志位置位,這些服務器并非測試使用域名的授權服務器,其回答含有AA可能因為軟件實現錯誤,這類服務器大多采用Windows Server 2003的DNS服務。

在關閉遞歸的服務器中,775臺DNS服務器的回答為NXDOMAIN。對這些服務器進一步的分析發現,其691臺“version.bind”字符串為“Array SmartDNS”,IP地址也大多在連續的范圍內,這些服務器對所有A記錄查詢返回NXDOMAIN,而對所有的NS記錄查詢返回REFUSED。這些地址可能采用了Array Networks公司的Global Server Load Balancing設備。

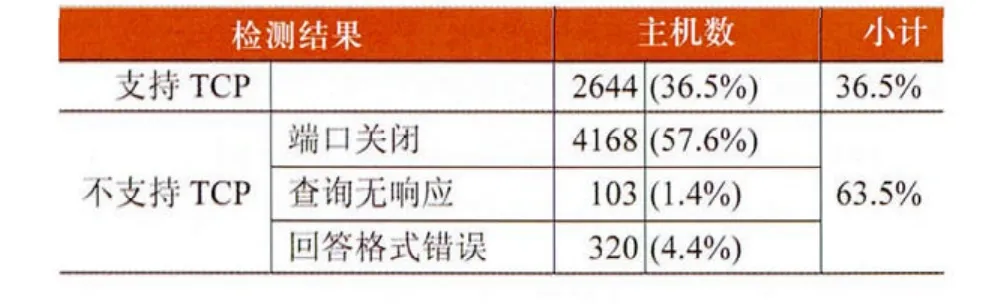

在EDNS0的支持上,被測服務器中僅24.7%支持EDNS0(表2)。對于不支持EDNS0的服務器,81.7%響應了查詢,18.0%沒有響應,0.3%返回格式錯誤的回答報文。支持EDNS0的服務器中,公布的UDP載荷尺寸有4096字節(57.4%)、1280字節(38.8%)、4000字節(3.4%)和512字節(0.3%)四類。對于TCP的支持,能夠通過TCP查詢的DNS服務器僅有36.5%(表3),其余服務器中90.8%的TCP/53端口關閉,2.2%建立TCP連接并發送請求后無響應,7.0%提供格式錯誤的回答。

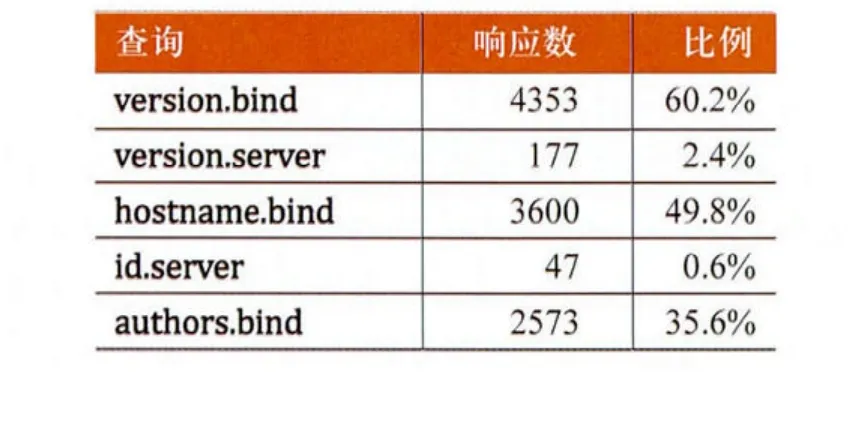

對服務器信息的5種查詢,檢測結果如表4。4361臺服務器對版本號查詢(“version.bind”或“version.server”)給予回答,占全部主機的60.3%。

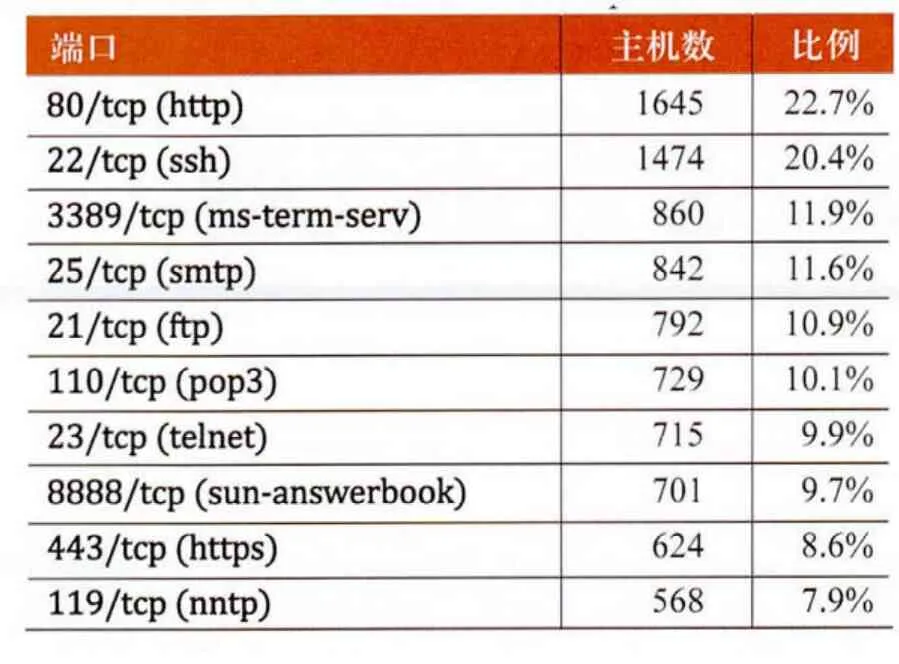

對DNS服務器進行端口掃描,結果顯示56%的DNS服務器上開放了除53以外的其他端口。最常見的開放端口統計如表5。DNS服務器開放不必要的端口允許攻擊者通過其他存在漏洞的服務入侵,從而影響DNS的安全性。

表2 EDNS0測試結果

表3 TCP測試結果

表4 服務器信息查詢檢測結果

然后,我們針對檢測到開放遞歸解析的服務器,進一步對其遞歸解析功能進行檢測。

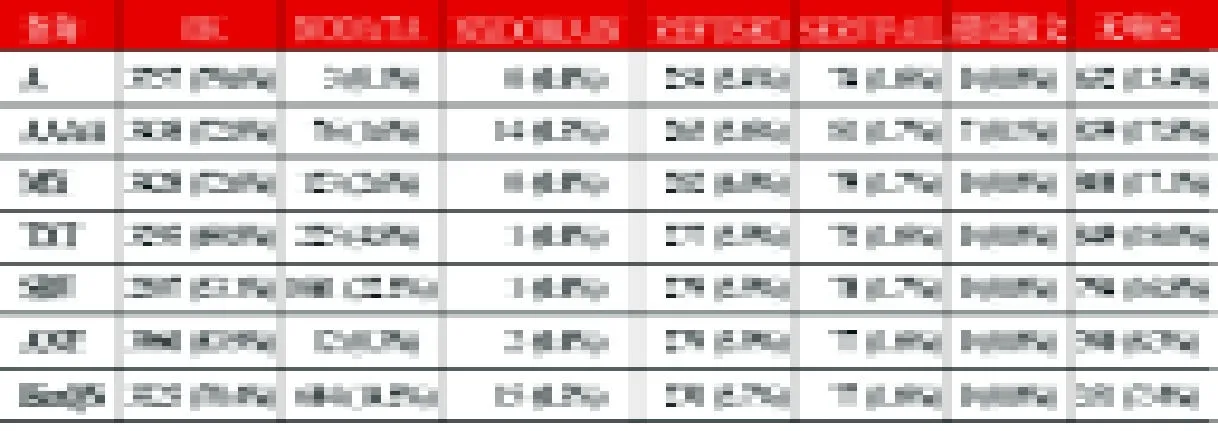

各種查詢類型的測試結果總結為表6。對于A記錄的遞歸查詢,79.6%的服務器給予了正確的回答,其中12臺服務器返回的IP地址與正確值不符。這12臺服務器對任何域名的查詢均返回服務器自身的IP地址,且TTL為0,通過Web瀏覽器訪問該服務器,顯示為Aruba Networks設備的登錄界面(圖1)。

支持AAAA和MX記錄查詢的服務器數量相近,均為73%左右。支持TXT記錄查詢的服務器為69.8%,而遞歸服務器對SRV記錄的支持較差,僅53.1%的服務器正確響應SRV記錄查詢,有22.5%的服務器在SRV類型查詢的響應中沒有回答數據(NODATA)。

在完成上述5種類型查詢后,立即發送ANY類型的查詢,83.9%的服務器響應了ANY查詢并提供了回答資源記錄。而對域名中含有二進制數據的查詢(BinQN),70.4%的服務器能夠正常地進行遞歸解析。

表5 端口探測結果(Top 10)

表6 遞歸查詢測試結果

圖2 DNSSEC驗證測試結果

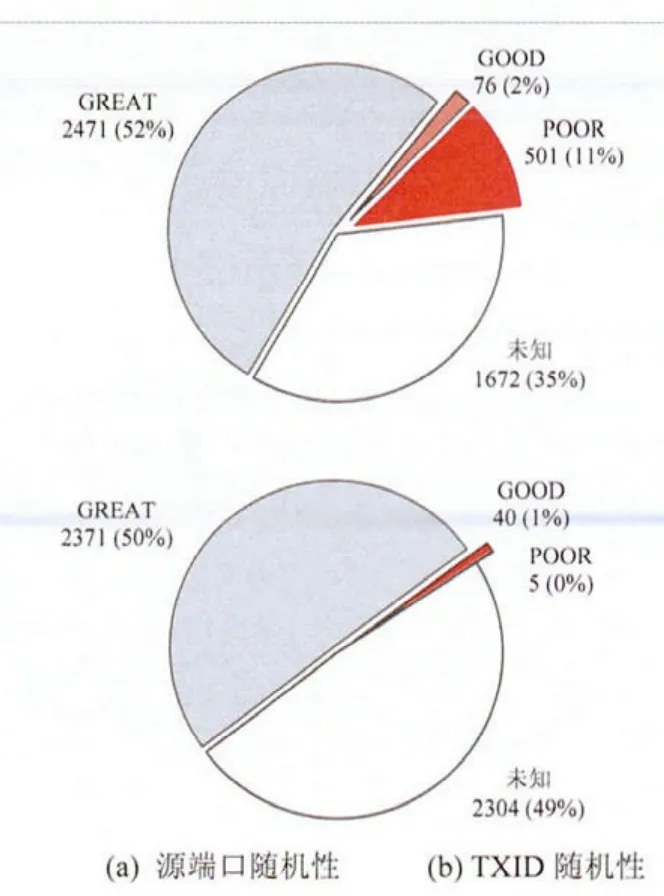

圖3 端口和TXID隨機性測試結果

檢測發現,響應遞歸查詢的服務器中,23.3%提供授權段的資源記錄,6.3%的回答中含附加段資源記錄。在NXDOMAIN劫持的測試中,總共檢測到257臺服務器存在NXDOMAIN劫持的行為,即查詢不存在的域名時仍返回A記錄,占所有遞歸服務器的5.4%。對這些服務器重定向的目標進行統計,總共采集到48個目標IP地址,其中大部分指向中國聯通(16個)和電信114搜索(5個)等導航網站,其余部分指向一個登錄頁面。由于被檢測的服務器位于教育網,因此,這些服務器可能配置成Forwarder,將客戶端請求轉發給聯通和電信的DNS服務器解析。

對遞歸服務器是否啟用DNSSEC驗證的測試結果如圖2。被測的4720臺遞歸服務器中,僅3臺服務器啟用了DNSSEC驗證。62%的遞歸服務器不支持EDNS0,而EDNS0是啟用DNSSEC的前提。

對遞歸服務器的端口隨機性和TXID隨機性檢測結果如圖3。由于TXID安全性的研究較早,因此幾乎所有被測的DNS服務器都實現了較好的TXID隨機算法,僅45臺服務器的TXID隨機性不佳,占開放遞歸的服務器的1%。BIND等軟件從2008年起才實施源端口隨機化,并且還受到NAT等網絡環境的限制,因此,在開放遞歸的DNS服務器中,有12%至今仍未采用隨機的源端口。

檢測顯示,安全問題較為嚴重。這些安全隱患可為攻擊者利用,如DNS放大攻擊,并造成較嚴重的危害。因此,應當加強DNS安全配置,以減小安全風險。