移動通信中認證機制的比較研究

劉穎

(中國移動通信集團遼寧有限公司鞍山分公司,遼寧 鞍山 114009)

1 移動通信的發展分析

隨著移動通信技術的迅速發展,在移動通信領域中出現了越來越豐富的業務種類。這些新興的業務對移動通信中的信息安全提出了更高的要求。對于移動用戶和網絡運營商來說,安全是其中至關重要的問題,其中身份認證是保證系統安全的關鍵。同時,認證協議是確保服務正常進行的必要進程。在移動通信系統中,認證協議是保證通信雙方的合法性和證實其它參與者的身份的。

2 IS-95和3G接入認證機制的比較研究

2.1 匿名性。IS-95和3G在匿名性問題上是相同的,都是利用臨時移動用戶身份(TMSI)識別用戶。臨時移動用戶身份(TMSI)僅在用戶注冊的位置區域或路由區域有局部意義。在該區域外,它應附加一個適當的位置區域標識或路由區域標識以避免TMSI的不確定性。在永久的和臨時的用戶身份之間的聯系由用戶在其中注冊的拜訪位置寄存器保存。

2.2 認證機制。IS-95系統和3G系統所采用的認證機制是不一致的。IS-95和3G系統的認證機制分別如下所述。

2.2.1 IS-95的認證機制。IS-95系統提供網絡對移動臺的單向認證。一個成功的認證需要移動臺和基站處理一組完全相同的共享秘密數據。現有的規范中定義了兩種主要的認證過程:全局質詢/應答認證和惟一質詢/應答認證。全局認證在移動臺主呼、移動臺被呼和移動臺位置登記時執行,又稱為共用RAND方式。惟一認證由基站在下列情況下發起:全局認證失敗、切換、在語音信道上認證、移動臺閃動請求、SSD更新。上述認證都采用共享秘密的質詢/應答協議。在全局認證中網絡端需要執行3項校驗:一是校驗RANDC;二是校驗AUTHR;三是校驗COUNT。只有3項校驗均通過,才允許移動臺接入。

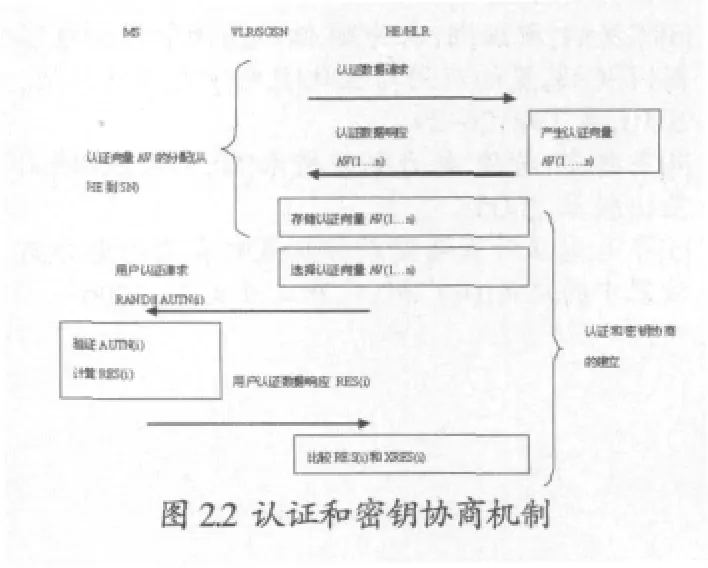

2.2.2 3G的認證機制。3G系統的認證機制是用戶和網絡之間的相互認證,通過用戶和網絡顯示自己知道存儲在用戶的USIM和歸屬網絡中的AuC中的秘密密鑰K來認證。認證和密鑰協商的基本前提是:用戶與其歸屬網絡HE共享密鑰K;用戶信任其歸屬網絡;用戶的HE相信VLR/SGSN能夠安全的處理認證信息;HE與VLR/SGSN之間的通信鏈路足夠安全。整個認證與密鑰協商協議由兩個過程組成:認證向量產生過程和認證與密鑰協商過程,3G的認證機制如圖2.2所示。

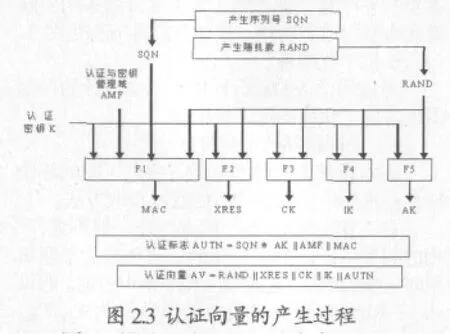

認證向量的產生過程如下圖所示:

圖2.3描述了在HE/AuC中產生認證向量的過程。

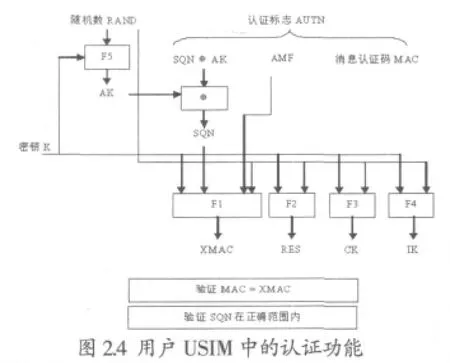

認證和密鑰協商:這個過程的目的是為了在用戶和網絡之間相互認證,并創建在VLR/SGSN和USIM之間的加密和完整性密鑰。在這個認證過程中,USIM驗證使用認證向量的新鮮性。收到VLR發送的認證請求數據后,用戶的響應如圖2.4所示。

用戶首先計算出SQN,然后USIM計算出XMAC=f1K(SQN||RAND||AMF)和在 AUTN中包含的MAC比較。然后,USIM驗證收到的序列號SQN在正確的范圍之內。如果USIM認為序列號不在正確的范圍之內,它就發送包括合適的參數的同步失敗消息給VLR/SGSN,并放棄這個過程。同步失敗的消息里包含參數AUTS。

2.3 加密機制。在加密機制方面,IS-95系統和3G系統也不一樣。IS-95和3G系統的機密機制分別如下所述。

2.3.1 IS-95的加密機制。語音加密機制:IS-95系統中語音加密是通過長碼掩碼PLCM進行PN擴頻實現的,終端利用SSD-B和CAVE算法產生專用長碼掩碼、64bit的CMEA密鑰、32bit的數據加密密鑰。終端和網絡利用專用長碼掩碼來改變PN碼的特性,改變后的PN碼用于語音置亂,進一步增強了IS-95空中接口的保密性。信令信息加密:為了加強認證過程和保護用戶的敏感信息,需要對信令信息的某些字段進行加密。終端和網絡利用CMEA密鑰和CMEA算法來加密/解密空中接口的信令信息。用戶數據保密:ORYX是基于LSFR的流密碼,用于用戶數據加密,由于出口限制,密鑰長度被限制在32bit以內。ORYX被證明是不安全的。

2.3.2 3G的加密機制。3G系統的加密機制采用了以分組KASUMI為基礎的專用加密算法F8算法,該算法在ME和RNC之間的專用信道上應用。在完成了用戶鑒權認證之后,在移動臺生成了加密密鑰CK,用戶就可以以密文的方式在無線鏈路上傳輸用戶信息和信令信息。發送方采用了分組密碼流對原始數據加密,采用F8算法,接受方接收到密文,經過相同過程,恢復出明文。算法的輸入參數是長度為128bit的加密密鑰CK、32bit的幀號COUNT、5bit的鏈路身份指示BEARER、1bit的上下行鏈路指示DIRECTION和16bit的密鑰流長度LENGTH,其中,當消息從移動臺傳到RNC時,DIRECTION的取值為0,反之為1。基于這些輸入參數,算法產生輸出密鑰流塊,用于加密輸入明文產生輸出密文塊。

2.4 數據完整性機制。IS-95系統沒有采用數據完整性機制,而3G采用了以分組KASUMI為基礎的數據完整性算法F9算法。

在3G中,采用了消息認證來保護用戶和網絡間的信令消息沒有被篡改。發送方將要傳送的數據用完整性密鑰IK經過F9算法產生的消息認證碼MAC,附加在發出的消息后面。接受方接收到的消息,用同樣的方法計算得到XMAC。接收方把收到的MAC和XMAC相比較,如果兩者相等,就說明收到的消息是完整的,在傳輸過程中沒有被修改。利用F9算法進行數據完整性保護方法。

2.5 其他安全認證機制。在終端和用戶身份卡方面,IS-95系統沒有采用用戶身份卡,安全參數和算法存儲在終端。而3G采用了USIM卡,并且終端和USIM卡分離,由USIM卡存儲用戶身份和主密鑰。

結論

本文針對移動通信中的身份認證協議開展了工作。分析了移動通信環境的獨特性,討論了移動通信中身份認證協議應該具有的安全性要求。詳細分析了基于IS-95標準的移動通信系統和第三代移動通信系統的身份認證協議流程,重點對這兩種認證機制進行了比較研究。

本文的工作主要體現在:在信息威脅和信息安全的基礎上簡單介紹了信息安全技術;在簡單介紹認證和密鑰協商協議,認證協議的安全性要求和安全性分析方法以及密碼學的基礎上對認證協議做了概述;對IS-95系統和3G系統的安全接入認證機制進行了全面、系統的比較研究。

目前,對3G接入認證方案的研究還處于試驗階段,是否存在更好的認證協議來進一步提高3G接入認證的安全性,同時認證效率又不會有明顯的增加,如果采用公鑰體制,能否最大限度的減少移動用戶端的計算量,同時安全性又不會降低,這些都是應該繼續研究的課題。

[1]楊義先,鈕心忻.無線通信安全技術[M].北京:北京郵電大學出版社,2005,105-108,118-122.

[2]3GPP TS 33.102,3G Security:Security Architecture.

[3]3GPP TS 33.120,3G Security:The principle and the object.

[4]毛光燦.移動通信安全研究[D].重慶:西南交通大學,2003.