Ad hoc網(wǎng)絡(luò)中基于門限秘密共享方案的安全性分析與優(yōu)化

黃 欣,熊國華

(解放軍信息工程大學(xué)電子技術(shù)學(xué)院,河南 鄭州 450000)

移動自組網(wǎng)(Ad hoc網(wǎng)絡(luò))是一種多跳、無中心、自組織的無線網(wǎng)絡(luò).[1-2]由于其構(gòu)建快速、造價便宜、移動性強(qiáng),在環(huán)境監(jiān)測、交通管制、軍事安全等方面具有廣泛的應(yīng)用前景.然而由于其具有網(wǎng)絡(luò)拓?fù)浣Y(jié)構(gòu)動態(tài)、通信介質(zhì)開放、缺少固定的管理中心等特點,使得傳統(tǒng)網(wǎng)絡(luò)中的密鑰管理機(jī)制不再適應(yīng)于Ad hoc網(wǎng)絡(luò).

目前,針對Ad hoc網(wǎng)絡(luò)密鑰管理的研究主要分為以下幾類:隨機(jī)密鑰預(yù)分配方案[3-4]、使用部署知識的密鑰預(yù)分配方案[5-6]、基于多項式的方案[7]、分布式 CA 方案[8-9],在這些方案中一個移動終端往往需要存儲大量的密鑰,且要犧牲網(wǎng)絡(luò)的連通度.于是基于門限的秘密共享方案[10-13]相繼被提出以解決上述問題,但在這些方案中并沒有給出門限值(n,t)(t表示門限值,n為秘密分配節(jié)點數(shù)目)的設(shè)置與Ad hoc網(wǎng)絡(luò)的安全關(guān)系;同時子密鑰分配一旦完成,秘密更新周期如何確定也沒有說明.本文首先在靜態(tài)安全模型下,分析了(n,t)值對網(wǎng)絡(luò)安全性的影響,給出了具體公式以設(shè)置最佳的(n,t)值,達(dá)到網(wǎng)絡(luò)的最大安全.其次,在動態(tài)安全模型下,分析了秘密更新時間對網(wǎng)絡(luò)安全性的影響,給出了計算公式以便計算最佳更新時間,來達(dá)到網(wǎng)絡(luò)理想的安全概率.

1 Ad hoc網(wǎng)絡(luò)中安全服務(wù)的可生存性威脅分析

Ad hoc網(wǎng)絡(luò)中安全服務(wù)的可生存性是指即使在攻擊、故障或者事故存在的情況下,系統(tǒng)仍然能夠提供基本服務(wù)的能力[14].門限秘密共享方案是把秘密分配給部分或全部網(wǎng)絡(luò)節(jié)點,因此按攻擊結(jié)果,可以將針對Ad hoc網(wǎng)絡(luò)的可生存性威脅分為得到秘密份額攻擊和未得到秘密份額攻擊兩大類.

定義1(得到秘密份額攻擊) 攻擊者利用已知信息、系統(tǒng)漏洞或后門等俘獲一個或多個成員節(jié)點,得到其私鑰以及持有的共享秘密份額.無論攻擊者保留這些信息自己使用,還是將這些信息公開,都將破壞秘密的安全性.當(dāng)被俘獲的節(jié)點數(shù)等于或超過門限值時,攻擊者就可以重建系統(tǒng)的共享秘密.這意味著Ad hoc網(wǎng)絡(luò)雖然仍然在繼續(xù)運行,但已不能提供可靠的安全服務(wù).得到秘密份額攻擊也稱為俘獲.

定義2(未得到秘密份額攻擊) 攻擊者雖然未得到網(wǎng)絡(luò)中節(jié)點的秘密份額,但仍能通過剝奪睡眠攻擊,中斷、攔截、篡改秘密份額信息等攻擊手段,使秘密分配節(jié)點無法正常工作.當(dāng)網(wǎng)絡(luò)中受到未得到秘密份額攻擊的節(jié)點數(shù)目大于n-t個,則正常工作的密鑰分配節(jié)點數(shù)目小于t個,此時密鑰分配失敗.未得到秘密份額攻擊也稱為攻破.

2 靜態(tài)安全模型

在網(wǎng)絡(luò)節(jié)點工作之前,有必要對網(wǎng)絡(luò)系統(tǒng)進(jìn)行初始安全建模,以設(shè)定合理的秘密分配節(jié)點數(shù)目n和門限參數(shù)t達(dá)到網(wǎng)絡(luò)的最大安全.

由定義1可知攻擊者只需要掌握n個秘密分發(fā)者中t個以上秘密分發(fā)者的共享秘密份額,即可得到共享秘密,導(dǎo)致整個網(wǎng)絡(luò)中傳輸?shù)男畔]有安全性而言.因此定義秘密分發(fā)者受到得到秘密份額攻擊而無法提供安全服務(wù)的事件為A,則有P(A)=P{受到得到秘密份額攻擊的節(jié)點數(shù)目大于等于t}.

由定義2可知攻擊者只需要毀壞n個秘密分發(fā)者中n-t+1個秘密分發(fā)者,即可使秘密分發(fā)者無法提供足夠多的共享秘密份額,導(dǎo)致參與者無法獲得共享秘密完成信息的安全傳輸.因此若秘密分發(fā)者受到未得到秘密份額攻擊而無法提供安全服務(wù)的事件為B,則有P(B)=P{受到未得到秘密份額攻擊的節(jié)點數(shù)目大于n-t+1}.

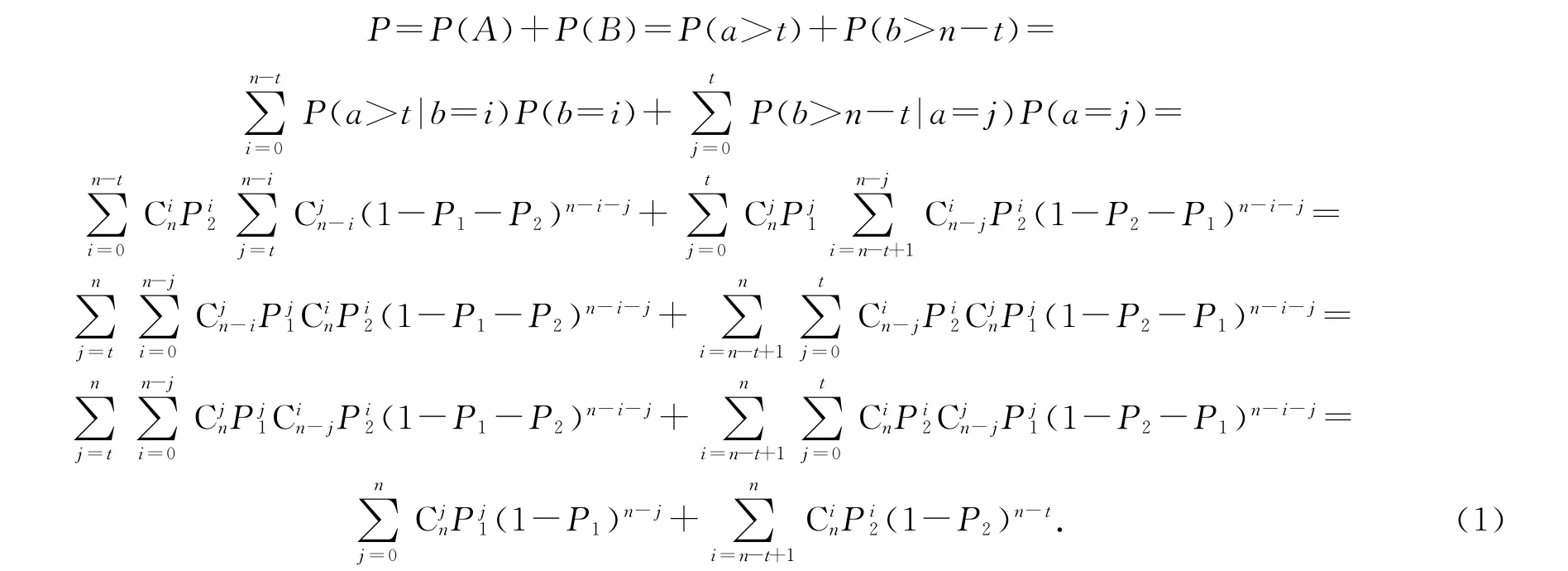

A,B兩個事件雖然獨立,但對單個節(jié)點而言,俘獲和破壞不可能同時發(fā)生.節(jié)點被俘獲時,如果受到破壞,則俘獲失效.當(dāng)節(jié)點被破壞后,節(jié)點便不能工作,亦不能被俘獲.攻破和俘獲為互斥事件,即P(A)+P(B)≤1.在整個網(wǎng)絡(luò)中,如果有大于等于t個節(jié)點被俘獲,則不可能存在大于n-t個節(jié)點被破壞;如果大于n-t個節(jié)點被破壞,則不可能有大于等于t個節(jié)點被俘獲,因此,A事件和B事件互斥,考慮攻破和俘獲兩種因素,網(wǎng)絡(luò)被攻破的概率如(1)式所示,其中:P1指單個節(jié)點被俘獲的概率,P2指單個節(jié)點被攻破的概率.

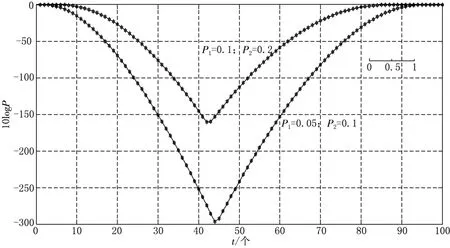

設(shè)定參數(shù)值(1)n=100,P1=0.05,P2=0.1;(2)n=100,P1=0.1,P2=0.2,網(wǎng)絡(luò)被攻破的概率與門限t的關(guān)系如圖1所示,其中被攻破概率以10倍對數(shù)表示,即10logP.

圖1 門限與網(wǎng)絡(luò)被攻破概率關(guān)系

從圖1中可以看出以下兩點:

(1)秘密分發(fā)者被攻擊成功的概率隨著t值的增大而逐漸減小,但超過一定數(shù)值后,被攻擊成功的概率又有所增加,門限值t有最佳值,最佳取值取決于P1與P2以及秘密分配節(jié)點數(shù)目.

(2)當(dāng)P1與P2增大時,網(wǎng)絡(luò)被攻破最小概率呈現(xiàn)指數(shù)增加,當(dāng)P1與P2各增加1倍時,網(wǎng)絡(luò)被攻破概率(t取最佳時)增加了140dB,即1014倍.

3 動態(tài)安全模型

在實際網(wǎng)絡(luò)中,網(wǎng)絡(luò)所受到的攻擊一般認(rèn)為是一個隨機(jī)過程,顯然隨著網(wǎng)絡(luò)運行時間變大,受到的攻擊數(shù)目不斷累積,網(wǎng)絡(luò)安全性能下降.在Ad hoc網(wǎng)絡(luò)中,網(wǎng)絡(luò)拓?fù)浣Y(jié)構(gòu)和節(jié)點數(shù)目不斷變化,因此根據(jù)網(wǎng)絡(luò)狀況動態(tài)的調(diào)整門限參數(shù)n與t非常重要;同時,根據(jù)網(wǎng)絡(luò)安全性能要求,有必要給出秘密的更新時間,以周期性的更換密鑰確保網(wǎng)絡(luò)的安全性.我們設(shè)定網(wǎng)絡(luò)的攻擊為隨機(jī)到達(dá)模型,并在此模型下分析網(wǎng)絡(luò)的安全性能,提出安全策略.

3.1 網(wǎng)絡(luò)攻擊模型

定義3(時間攻擊流) A(Ti,Ti+T)(T≥0)是指網(wǎng)絡(luò)在時間[Ti,Ti+T)內(nèi)遭到攻擊的次數(shù),{A(T),T≥0}是一個狀態(tài)取非負(fù)整數(shù)、時間連續(xù)的隨機(jī)過程.

如果在時間間隔內(nèi)出現(xiàn)m 次攻擊,其概率記為Pm(A(Ti,Ti+T))=P{A(Ti,Ti+T)=m},其中m=0,1,2,….

時間攻擊流A(Ti,Ti+T)滿足下列條件:

(1)攻擊流是一個平穩(wěn)過程,且每次攻擊都是獨立的;

(2)A(0,0)=0;

(3)在足夠小的時間ΔT內(nèi),系統(tǒng)只會出現(xiàn)2次以及2次以上攻擊的概率可以忽略不計,即P(A(T,T+ΔT)≥2}=0(ΔT).

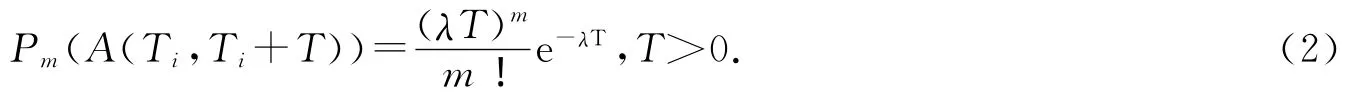

由隨機(jī)過程知識可知,時間攻擊流A(Ti,Ti+T)(T≥0)服從一個攻擊強(qiáng)度為λ的泊松分布,其中攻擊強(qiáng)度λ是在單位時間內(nèi)出現(xiàn)的攻擊次數(shù)的期望.

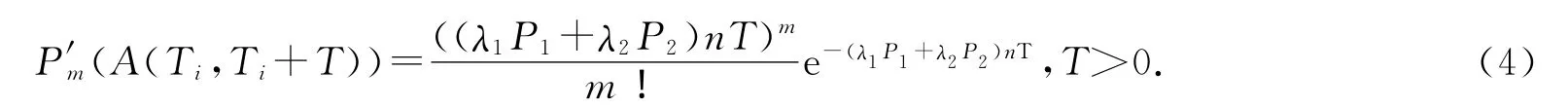

因此可以得到在時間[Ti,Ti+T)里出現(xiàn)m次攻擊的概率是:

得到秘密份額攻擊和未得到秘密份額攻擊所采用的攻擊方式不同,兩種攻擊相互獨立,同時作用于單個節(jié)點.定義λ1為單節(jié)點得到秘密份額攻擊到達(dá)速率,λ2為單節(jié)點未得到秘密份額攻擊到達(dá)速率.為抵御網(wǎng)絡(luò)攻擊,秘密分發(fā)者節(jié)點均會增加安全措施,因此到達(dá)的攻擊并非都成功,設(shè)P1與P2分別為得到秘密份額攻擊和未得到秘密份額攻擊成功的概率,則有效地得到秘密份額攻擊和未得到秘密份額攻擊分別服從到達(dá)速率為λ1P1和λ2P2的泊松分布,且兩種攻擊相互獨立,根據(jù)隨機(jī)過程知識,單節(jié)點受到的有效攻擊服從到達(dá)速率為(λ1P1+λ2P2)的泊松分布.因此在考慮兩種攻擊有效時,可以得到單節(jié)點在時間[Ti,Ti+T)里出現(xiàn)m次有效攻擊的概率為

現(xiàn)在考慮多節(jié)點受到攻擊的情況,假設(shè)每個節(jié)點受到的攻擊服從相同參數(shù)的泊松分布,且相互獨立,根據(jù)隨機(jī)過程相關(guān)知識,對于n個節(jié)點,當(dāng)n較大時,n個節(jié)點所受到的總的攻擊近似服從泊松分布,到達(dá)速率為(n*(λ1P1+λ2P2)),n個秘密分發(fā)者在時間[Ti,Ti+T)里出現(xiàn) m 次有效攻擊的概率為:

Jonsson和Olovsson基于一個特定的實驗給出了一個不同的模型.實驗的環(huán)境是24臺SUN ELC無盤工作站和一個文件服務(wù)器.攻擊者假定為具有正常權(quán)限的合法系統(tǒng)用戶.入侵過程分為三個階段:學(xué)習(xí)階段、標(biāo)準(zhǔn)攻擊階段和創(chuàng)新階段.收集的實驗數(shù)據(jù)大多與標(biāo)準(zhǔn)攻擊階段相關(guān).在這個階段,統(tǒng)計數(shù)據(jù)表明:攻擊成功的時間間隔可以近似用指數(shù)分布來描述.即有效攻擊到達(dá)速率服從泊松分布,可見本文假設(shè)的有效攻擊為泊松分布基本符合了實際攻擊模型.

3.2 安全性分析

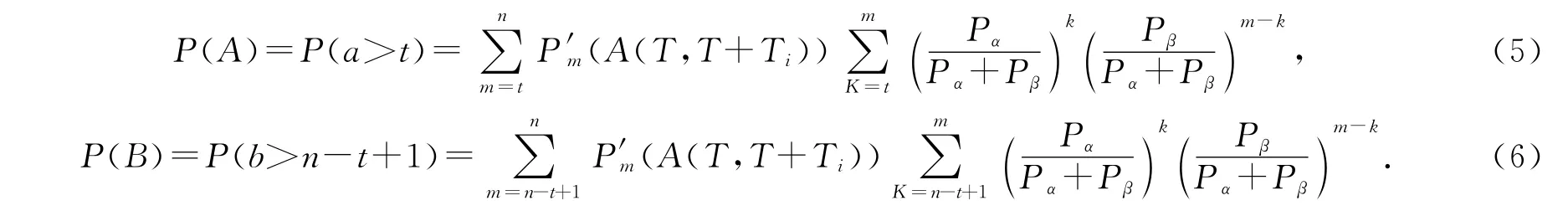

設(shè)初始狀態(tài)A(0,0)=0,則網(wǎng)絡(luò)被俘獲概率P(A)和被破壞概率P(B)分別為:

網(wǎng)絡(luò)被攻擊成功概率為被俘獲和被破壞的概率之和,即:

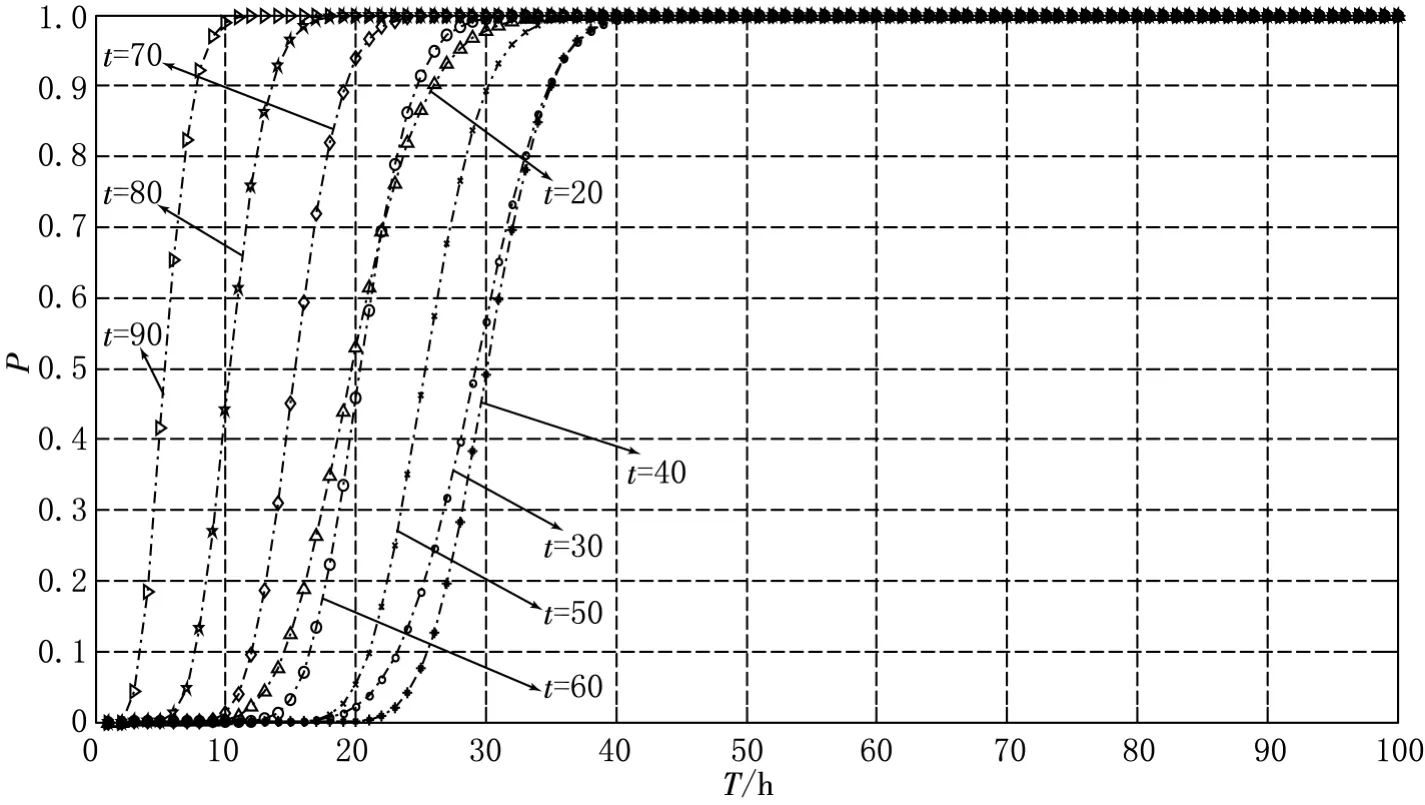

圖2 網(wǎng)絡(luò)攻破概率與時間的關(guān)系

設(shè)λ1P1=0.01,λ2P2=0.01,秘密分發(fā)節(jié)點數(shù)目n=100,門限t分別取20,30,40,50,60,70,80,90個時,網(wǎng)絡(luò)被攻破概率隨時間關(guān)系如圖2所示,從圖2可以看到:

(1)在網(wǎng)絡(luò)被攻破概率一定的情況下,門限值t的選擇不是越高越好,也不是越小越好.在圖2中,假設(shè)網(wǎng)絡(luò)被攻破的概率為0.2,當(dāng)門限值t=40個時,網(wǎng)絡(luò)被攻破的時間T=28h;當(dāng)門限值t=80個時,網(wǎng)絡(luò)被攻破的時間T=8h;而當(dāng)門限值t=20個時,T=15h,因此,門限值的選取與圖1門限值的選取基本一致.

(2)在攻擊時間一定的情況下,設(shè)置不同的門限對網(wǎng)絡(luò)被攻破概率的影響不同.在圖2中,當(dāng)攻擊時間T=25h時,t=40個時,網(wǎng)絡(luò)被攻破的概率到達(dá)最低,P=0.1;當(dāng)門限值t=20個時,P=0.8,但當(dāng)門限值t=80個時,網(wǎng)絡(luò)基本上已經(jīng)被攻破.因此,門限值的選取與攻破時間相關(guān),且與圖1中的門限值基本保持一致.

(3)網(wǎng)絡(luò)所受的攻擊時間越長,網(wǎng)絡(luò)被攻破的概率越大.無論門限值如何選取,網(wǎng)絡(luò)所受的攻擊時間越長,意味著網(wǎng)絡(luò)中被俘獲和被攻擊的節(jié)點數(shù)越多,因此,整個網(wǎng)絡(luò)被攻破的概率越大.

綜上所述,在網(wǎng)絡(luò)攻破概率和門限值t設(shè)置好的情況下,根據(jù)(2)式可以確定秘密更新時間,以確保網(wǎng)絡(luò)的最大安全.如圖2,當(dāng)設(shè)置網(wǎng)絡(luò)被攻破概率P=0.2,t=40個時,更新時間T為20~28h,這樣既確保了網(wǎng)絡(luò)的安全,又防止了網(wǎng)絡(luò)頻繁地秘密更新帶來的網(wǎng)絡(luò)通信負(fù)荷過大問題.

4 總結(jié)

本文從Ad hoc網(wǎng)絡(luò)攻擊的實際情況出發(fā),建立了網(wǎng)絡(luò)的靜態(tài)和動態(tài)攻擊模型,并以此為基礎(chǔ)分析了門限秘密共享方案中門限值和秘密更新時間對網(wǎng)絡(luò)安全性能的影響.特別是在Ad hoc網(wǎng)絡(luò)中節(jié)點數(shù)目和拓?fù)浣Y(jié)構(gòu)動態(tài)變化中,通過分析不同節(jié)點密度下秘密共享方案中門限值對網(wǎng)絡(luò)安全性的影響,確定了選取最優(yōu)的門限值的公式,同時根據(jù)運行狀況,確定了秘密更新時間的選擇公式,確保了Ad hoc網(wǎng)絡(luò)的進(jìn)一步安全.

[1]英春,史美林.自組網(wǎng)體系結(jié)構(gòu)研究[J].通信學(xué)報,1999,20(9):47-54.

[2]MCKENNEY P E,BAUSBACHER P E.Physical-layer and link-layer modeling of packet-radio network performance[J].IEEE Journal on Selected Areas in Communications,1991,9(1):59-64.

[3]BLOM R.An optimal class of symmetric key generation systems[C]//EURO-CRYPT,Paris:Springe-Verlag,1984:335-338.

[4]CHAN H.Random key predistribution schemes for sensor networks[C]//Proceedings of IEEE Symposium on Security and Privacy,Berkeley:IEEE Press,2003:197-213.

[5]DU W.A key management scheme for wireless sensor networks using deployment knowledge[C]//IEEE INFOCOM'04,Hong Kong:IEEE Press,2004:7-11.

[6]LIU D.Location-based pairwise key establishments for relatively static sensor networks[C]//ACM Workshop on Security of Ad hoc and Sensor Networks,Berkeley:IEEE Press,2003:61-77.

[7]BLOM R.An optimal class of symmetric key generation systems[C]//EURO-CRYPT,Paris:Springe-Verlag,1984:335-338.

[8]YI S,KRAVERS R.Practical PKI for Ad hoc wireless networks[R].Department of Computer Science,University of Illinois,2001.

[9]YI S,KRAVERS R.MOCA:mobile certificate authority for wireless ad hoc networks[C]//Proc of the 2nd Annual PKI Research Workshop,Berkeley:IEEE Press,2003:28-29.

[10]ZHOU L,HAAS Z J.Securing ad hoc networks[J].IEEE Network Magzine,1999,12(6):24-30.

[11]DENG H,MUKHERJEE A,AGRAWAL D P.Threshold and identity-based key management and authentication for wireless ad hoc networks[C]//IEEE Computer Society,Proc of International Conference on Information,Berkeley:IEEE,2004:107-111.

[12]CRESCENZO D,ARCE,GE.Threshold cryptography in mobile ad hoc networks[C]//In International Conference on Security in Communication Networks,Paris:Springe-Verlag,2005,3352:91-104.

[13]ZHANG Y,LIU W,LOU W,ea al.Ac-pki:anonymous and certificateless public-key infrastructure for mobile ad hoc networks[J].In Proceedings of the IEEE International Conference on Communications,Berkeley:IEEE Press,2005:3515-3519.

[14]ELLISON R,F(xiàn)ISHER D,LINGER R.Survivable network systems:an emerging discipline[R].Software Engineering Institute,Carnegie Mellon University,1997.