基于會話的CM-IMS業務攻擊、監測與防護

于娟娟,余謙,賀延敏,鄧巖

(中國移動通信集團河南有限公司,鄭州 450008)

CM-IMS系統是移動公司業務開展至今最為開放的一套系統,隨著業務的發展,系統的開放性和方便靈活的業務承載,已經成為黑客關注和攻擊的新目標。已經先后在多個省公司發生針對CM-IMS系統國內、國際長途盜打,PBX業務濫用,賬號口令猜測引發的盜號,發送業務畸形分組攻擊核心網絡等安全問題。

本文從幾種常見的攻擊談起,分別分析每種攻擊產生的原因、如何檢測攻擊,最終實現攻擊抑制和防護。同時,本文介紹了一套在現網定制開發的IMS安全防護系統,可以有效解決IMS相關安全問題。

1 從SIP看IMS安全

IMS網絡的信令基礎是SIP,Session Initiation Protocol (RFC 3261)是IETF多媒體架構的其中一部分,像HTTP又像E-mail的SMTP,就是不像ITU-T的H.232。

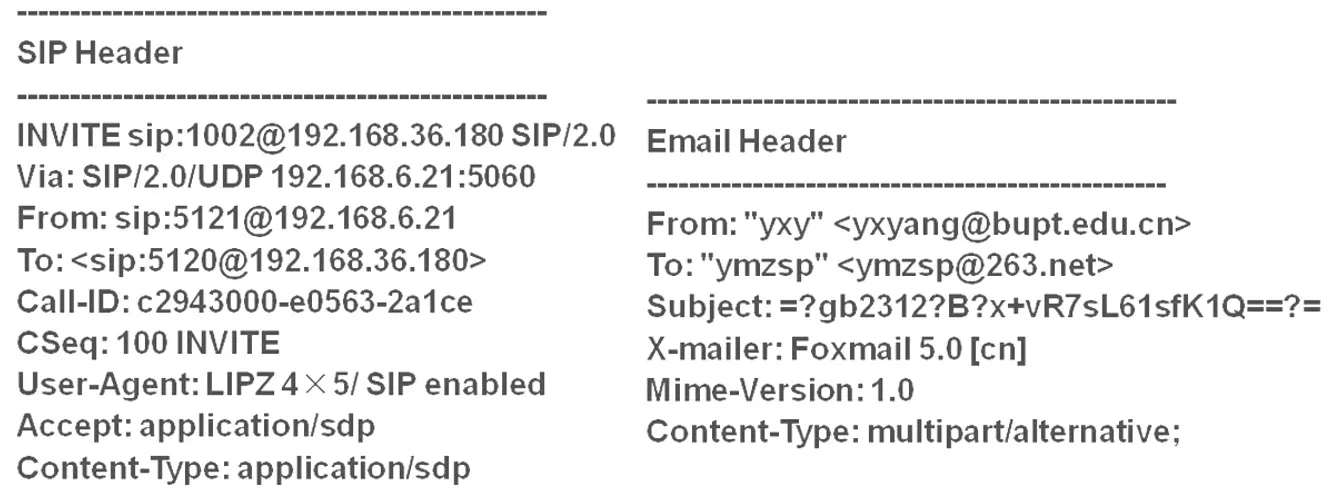

讓我們做一個近距離的比對,看看SIP和SMTP是如何相似。如圖1所示。

通過比對兩個協議的分組頭發現,SIP雖然是一個為語音設計的電信協議,但是它模仿了太多的傳統IP SMTP,SMTP由于出現的太早,所以很少涉及安全考慮和措施。想偽造別人的郵箱發送郵件只要在特定環境下更改“from”信令后面的信息即可,實現偽源電話也是同樣的道理。

圖1 SIP和SMTP的對比

SIP如此簡單,IMS攻擊也就變得如此容易,所以它所面臨的安全問題比SMTP還要多。

2 IMS安全問題分析

2.1 基于IMS的盜打、濫用、盜號

2.1.1 問題表象

業務盜用:指盜打國際長途,盜用IMS賬號進行呼叫等未經授權的行為,盜用可能伴隨盜號同時發生。業務濫用:指超出正常業務使用模式的垃圾呼叫,欺詐等使用行為,例如“響一聲”電話。

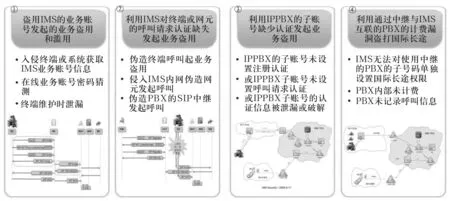

發生盜用、濫用的原因主要是以下4種可能,當前以IP PBX問題居多,如圖2所示。

2.1.2 攻擊檢測

IMS系統里面的安全網元SBC對于此類攻擊幾乎沒有任何防護效果,主要原因是SBC無法判斷用戶是正常合法用戶,還是被盜用后上線的非法用戶。

可以從基于會話的用戶行為模型進行分析。盜打、濫用一般都表現為大量的國際長途呼叫,呼叫的號碼不固定,呼叫的時間很隨機,與正常客戶的呼叫會有很大差別,其實很容易判斷。但是需要知道什么是正常的用戶呼叫,用戶正常的呼叫習慣是什么,而且是針對每一個客戶的行為習慣,這樣就很容易判斷什么是異常的呼叫了。

一旦為每個用戶建立了這樣的用戶呼叫行為習慣模型,就能輕松捕捉到黑客的盜用、濫用行為,當用戶發起呼叫的時候,通過用戶呼叫行為習慣模型,就可以很容易地識別出正常和非正常客戶了。

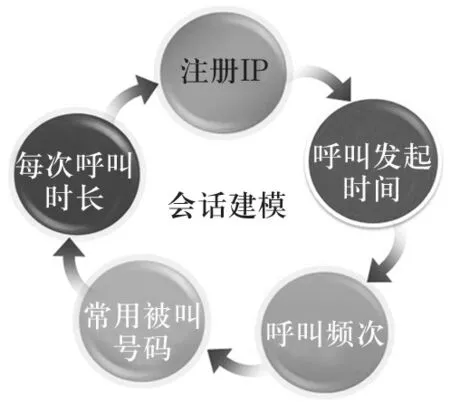

建模可以通過以下5元組建立,也可以引入更多的行為特點,如圖3所示。

圖2 CM-IMS業務盜用、濫用的原因分析

圖3 會話建模示意圖

例如用戶在凌晨3點登錄,不符合用戶以往的行為特點,視為一級告警;同時登錄的IP地址不在以往統計的所有IP地址范圍內,告警升級為二級;如果用戶又撥打了國際長途,而且呼叫時長、頻次,及被叫號碼等都不符合用戶以往習慣特點,升級為三級告警,盜打的可能性已經很大了,可以考慮采取一定的措施主動聯系客戶或者抑制客戶呼叫。

2.1.3 抑制和防護

如果已經判斷和發現了盜打、濫用,可以通過實時和非實時方式處理。非實時方式可以通過特定系統告知后臺的BOSS,鎖定客戶賬號等方式;實時方式就需要有一個系統通過特定協議通知SBC/P-CSCF等網元,斷開用戶當前及后續的呼叫。

當然,也涉及到一個溯源的問題。這個問題與傳統的IP攻擊溯源沒有差別,也同樣面臨一些困難。在已經發生的案例中,黑客的安全意識相對比較強,他們在盜用IMS系統呼叫的時候,往往通過國外的一個Proxy服務器或者國外的一個免費的VPN網關連接到國內運營商的IMS系統,溯源的時候可能面臨很難追查下一跳的問題。

2.2 針對IMS核心網的SIP畸形分組攻擊

2.2.1 問題表象

SIP畸形攻擊類似于傳統的IP畸形分組攻擊,主要是利用軟件系統開發的bug或者系統處理異常發起攻擊。例如某廠商開發的IMS系統定義Call ID字長不超過20個字符,可能定義一個20個字長的堆棧,黑客可以發送一個100字長的Call ID,如果程序不對超長做專門的處理,可能會造成堆棧溢出,系統死機或者死循環等問題。

在實際的現網測試中也發現,幾個簡單的SIP畸形分組就可能造成核心網元宕機、過載或者引起特定分組在網內頻繁轉發造成網絡風暴。

SIP畸形協議分組大概有以下7種類型:格式畸形;溢出畸形;Utf-8編碼畸形;參數重復畸形;參數字段缺失畸形;IPv4畸形和IPv6畸形。

2.2.2 攻擊檢測

理論上SBC是會對這類畸形分組進行檢測并抑制。問題在于SBC的處理能力和檢測能力的實時更新。要想對絕大多數的SIP畸形都能發現,需要引入魯棒檢測技術,窮舉可能發生的畸形特點,構造對應的攻擊特征庫,并且要像更新病毒特征碼一樣不斷更新。可是,當前的SBC沒有部署這樣的能力。另外,如果有太多的在線檢測和處理過程,SBC也可能不堪重負。

為提高SIP畸形檢測能力,需要SBC之外的某個系統代替SBC進行安全檢測,實時更新又不影響IMS系統的正常業務。后續談到的IMS安全防護系統就在旁路的位置部署了這樣一套SIP畸形檢測特征庫,包含1000多種SIP畸形特征碼,可以在不影響IMS系統效率的情況下處理SIP攻擊。

2.2.3 抑制和防護

對付這類攻擊無非就是2種解決方案,要么修補IMS核心網元bug,要么提供外圍防護系統。IMS核心網元bug不可能實時修復,必然存在一個發現到修補的周期,這個周期就是黑客利用的周期,當然也可能存在有了補丁,但是沒有及時修補的情況,更給黑客留下了豐富的利用漏洞搞破壞的時間。

所以,此類問題的抑制和防護必然需要一個外圍的安全防護系統,通常應該和SIP畸形檢測系統合體,檢測到問題在攻擊分組到達特定網元的時候就通知核心網終止這個分組。

2.3 針對IMS核心網的DoS/DDoS攻擊

2.3.1 問題表象

DoS/DDoS在IP網里面再常見不過了,大量數據分組擁塞網絡或者大量虛假連接耗盡服務器資源是很有效的破壞手段,基于IP網絡的IMS系統也不能幸免。

但是有一個測試結果讓我們更加悲觀。經過測試發現,針對IMS業務的DoS/DDoS攻擊比針對底層IP網絡的DoS/DDoS攻擊更有效。例如黑客發送10000個SYN flood洪水攻擊分組才能打癱一臺服務器,而發送幾百個SIP register攻擊分組就可以讓IMS系統癱瘓。原因是register過程服務器會進行加解密處理,增加了系統對資源的消耗。

2.3.2 攻擊檢測

國外的運營商已經發生了這樣的情況,運營商部署了Anti-DDoS系統,但是依然沒有起到防護作用。

原因要從Anti-DDoS系統原理說起。Anti-DDoS系統基本分為2個部分:DoS/DDoS檢測系統和旁路的引流清洗系統。在上面的問題中,DoS/DDoS檢測系統由于是為傳統IP設計,不具備SIP協議DoS/DDoS檢測能力,所以沒能發現針對IMS業務的SIP的DoS/DDoS攻擊,造成沒能及時引流和清洗攻擊流量。所以要實現IMS系統的Anti-DDoS,不僅僅要能處理傳統IP,還要能處理SIP等業務協議。

2.3.3 抑制和防護

既然能夠識別SIP業務協議,借助傳統的Anti-DDoS產品實現DoS/DDoS攻擊防護就不難了。

可是問題又來了。傳統的Anti-DDoS系統對特定IP的攻擊流量全部引流、清洗,大大增加了處理時延,對于時間不敏感的數據業務沒有問題,但是對于IMS語音業務增加時延用戶就很難接受了。

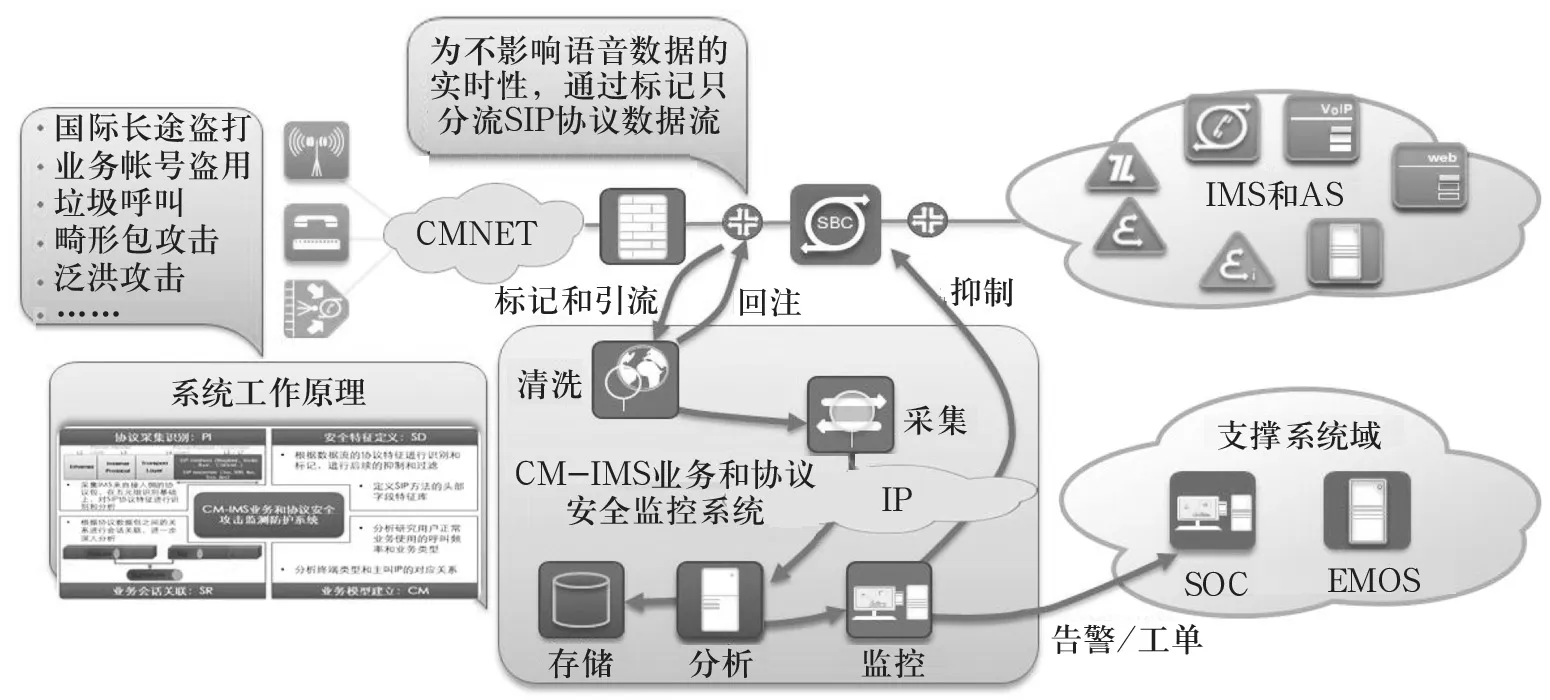

對于此類問題,建議采用在線標記路由方式處理。首先,還是要有DoS/DDoS發現系統,發現攻擊后,對SIP信令流量打標簽,而不處理SIP語音部分,將打了標簽的SIP信令流量在后面的路由交換設備上通過策略路由發送給清洗設備清洗。這樣只增加了信令時延,例如只是客戶電話接續的時候時間長了一點,但是一旦撥通后語音講話沒有任何延遲。

處理流程如圖4所示。

圖4 CM-IMS中Anti-DDoS處理流程圖

之所以能這樣做,是因為攻擊只可能發生在信令部分,到了語音部分系統除了轉發已經不做其它解析處理了。

3 IMS安全防護系統

基于以上對IMS安全問題的討論,我們在IMS現網定制開發了一套IMS安全防護系統。該系統從協議入手,采用會話關聯和綜合分析,在自學習的基礎上建立用戶呼叫行為習慣模型,實時提供暴力破解、呼叫頻率異常、呼叫行為異常、盜號等檢測功能,及時發現業務盜打盜用;提供單位時間協議異常檢測、會話應答異常檢測、業務量分析等功能,及時發現IMS關鍵網元(如SBC,P-CSCF)的異常狀態。

系統拓撲如圖5所示。

(1)發現針對CM-IMS的業務賬號破解攻擊23次,業務盜打2次,疑似業務濫用1次,及SIP畸形分組攻擊3次以及33次疑似的大流量攻擊。

(2)每日發現 1500次呼叫異常和450萬個異常注冊數據分組。

(3)系統實施后,調整了終端和網絡配置,每天減少了10%的異常呼叫,每天減少異常注冊協議分組420萬個。

4 安全問題的延伸

當然,隨著IMS業務發展,IMS還將面臨幾個新的問題:

(1)IMS將提供更多的基于Web的應用。IMS應用的一個顯著特點是大多基于Web系統,方便易用。但是,眾所周知,近幾年最火的安全話題就是Web安全,也是黑客利用最頻繁、攻擊收效最顯著的系統。隨著IMS基于Web應用的不斷發展,基于Web實現對IMS業務攻擊現象將更加普遍。

(2)IMS業務從大客戶模式向普通個人用戶過渡。當前,IMS業務基本只對大客戶開放,終端方式也以硬終端為主。隨著對個人用戶的業務放開,軟終端更多的被引入,網絡變得更加開放和更難管理,會產生更多的來自Internet的攻擊和終端問題。

(3)IMS終端安全問題。IMS終端發展的時候正值智能手機成熟期,IMS終端更多向Android和Windows Phone系統靠攏,更強大的系統功能和更短的開發周期的同時,也帶來了跟智能手機同樣的安全問題。簡單說,IMS終端和PC系統已經差別不大了,在PC上出現的所有安全問題都可能在IMS終端上出現,例如病毒、木馬、僵尸網絡、竊聽等,而控制IMS終端后直接撥打國際長途產生的經濟效益恐怕會讓黑客更加努力。

圖5 CM-IMS業務和協議安全監控系統拓撲圖

(4)IMS偽源電話欺詐。通過篡改IMS系統SIP信令,可以實現偽源電話,用于電信欺詐案件中屢見不鮮。

(5)IMS作為LTE的核心承載對4G網絡的安全影響。LTE規劃中,IMS將最終成為LTE的核心承載網。在國內4G網絡即將建設和放號的大背景下,我們也必須考慮LTE安全對IMS網絡的威脅,以及IMS安全對LTE網絡的威脅。由于IMS業務的豐富性,也造就了IMS系統與其它電信系統的互聯互通,例如短信/WAP/彩信等系統,這些系統由于開放性不高,黑客攻擊這些系統的難度比較大。但是,IMS的引入可能讓IMS成為攻擊跳板,在控制IMS核心網元后,發起對互聯互通的其它電信業務系統的攻擊。

其實,以上的問題還有很多,不能一一枚舉。這就需要我們在新業務、新技術發展的同時,不斷關注應運而生的安全問題,發現問題、解決問題,更好地保障運營商業務和網絡的安全運行。